Güvenlik danışmanlığı devi Kroll Bugün, çalışanlarından birine yönelik SIM değiştirme saldırısının, devam eden iflas davalarında Kroll hizmetlerine güvenen birden fazla kripto para birimi platformunun kullanıcı bilgilerinin çalınmasına yol açtığını açıkladı. Ayrıca dolandırıcıların çalınan verileri kimlik avı saldırılarında zaten kullanıyor olabileceğine dair belirtiler var.

Kripto para birimi borç vereni BlockFi ve artık çökmüş olan kripto ticaret platformu FTX her biri, bir çalışanını hedef alan yakın zamanda gerçekleşen SIM değiştirme saldırısı sayesinde bu hafta veri ihlallerini açıkladı. Kroll – her iki firmanın iflas yeniden yapılandırmasını yürüten şirket.

New York City merkezli Kroll bugün yayınlanan bir açıklamada, 19 Ağustos 2023’te birisinin bir kişiyi hedef aldığının bildirildiğini söyledi. T mobil “son derece karmaşık bir ‘SIM değiştirme’ saldırısında” bir Kroll çalışanına ait telefon numarası.

Açıklamada şöyle devam edildi: “Özellikle T-Mobile, Kroll veya çalışanlarından herhangi bir yetki veya temas olmaksızın, söz konusu çalışanın telefon numarasını, onların talebi üzerine tehdit aktörünün telefonuna aktarmıştır.” “Sonuç olarak, tehdit aktörünün BlockFi, FTX ve iflas davacılarının kişisel bilgilerini içeren belirli dosyalara erişim sağladığı görülüyor. Yaratılış.”

T-Mobile henüz yorum taleplerine yanıt vermedi.

Sayısız web sitesi ve çevrimiçi hizmet, hem parola sıfırlama hem de çok faktörlü kimlik doğrulama için SMS metin mesajları kullanır. Bu, birinin telefon numarasını çalmanın, siber suçluların hedefin tüm dijital yaşamını kısa sürede ele geçirmesine olanak tanıyabileceği anlamına gelir; bu telefon numarasına bağlı tüm finansal hesaplara, e-postalara ve sosyal medya hesaplarına erişim de buna dahildir.

SIM değiştiren gruplar genellikle çalışanları mobil cihazlarından arayacak, şirketin BT departmanından biri gibi davranacak ve ardından hattın diğer ucundaki kişinin şirketin çalışan oturum açma sayfasını taklit eden bir kimlik avı web sitesini ziyaret etmesini sağlamaya çalışacak.

Birden fazla SIM değiştiren çete, herhangi bir T-Mobile kullanıcısının kısa mesajlarını ve telefon çağrılarını başka bir cihaza yönlendirmek için kiralanabilecek bir siber suç hizmetini yeniden satmak amacıyla T-Mobile çalışanlarını hedef alarak büyük başarı elde etti.

Şubat 2023’te KrebsOnSecurity, bu grupların T-Mobile çalışanlarına karşı 2022’nin ikinci yarısında 100’den fazla ayrı olayda gerçekleştirdiği SIM değiştirme saldırılarını kayıt altına aldı. Herhangi bir T-Mobile telefon numarasını SIM değiştirmenin ortalama maliyeti yaklaşık 1.500 dolardı.

Kroll çalışanına yönelik SIM değişiminin talihsiz sonucu, BlockFi, FTX veya Genesis ile mali bağları olan kişilerin artık SIM değiştirme ve kimlik avı saldırılarının hedefi haline gelme riskinin artması oldu.

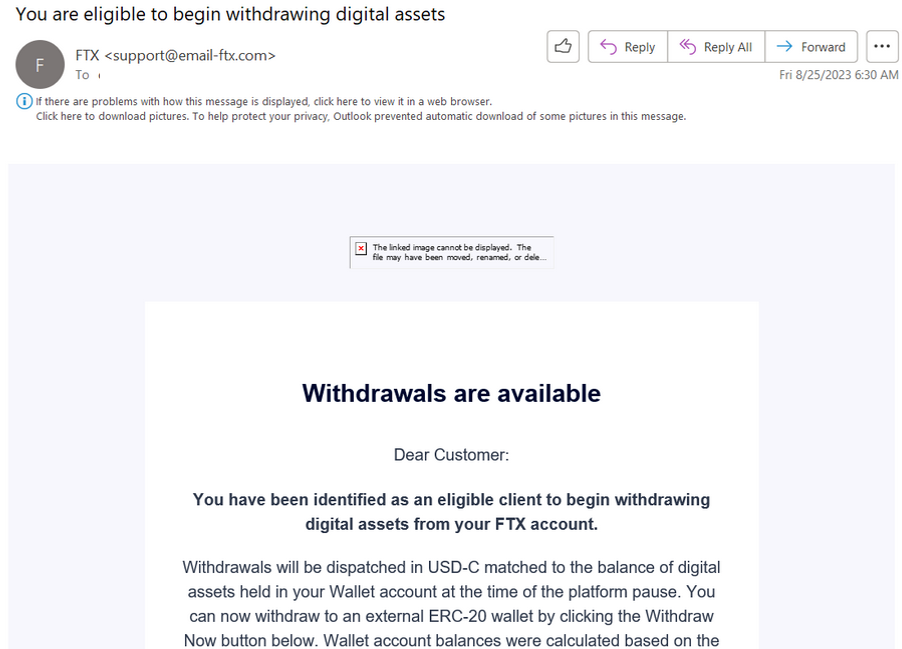

Ve bunun zaten gerçekleştiğine dair bazı göstergeler var. Bugün Kroll’dan ihlal bildirimi aldıklarını söyleyen birçok okuyucu, bu sabah aldıkları FTX’i taklit eden kimlik avı e-postalarını da paylaştı ve şunu iddia etti: “FTX hesabınızdan dijital varlıkları çekmeye uygun bir müşteri olarak tanımlandınız.”

Bugün toplu olarak FTX kullanıcılarını hedef alan bir kimlik avı mesajı gönderildi.

Kroll’un işinin büyük bir kısmı kuruluşların siber riskleri yönetmesine yardımcı olmaktan geliyor. Kroll, veri ihlallerini araştırmak için sık sık çağrılıyor ve aynı zamanda yakın zamanda bir ihlal yaşayan ve bunu yaptıklarını göstermenin yollarını arayan şirketlere kimlik koruma hizmetleri de satıyor. bir şey müşterilerini daha fazla zarardan korumak için.

Kroll sorulara yanıt vermedi. Ancak BlockFi, FTX ve Genesis müşterilerinin yakında T-Mobile SIM değişiminin bir sonucu olarak başka bir ücretsiz kredi izleme olanağından daha yararlanacakları iyi bir tahmin.

Kroll’un web sitesi, “dünya çapında uçtan uca siber güvenlik hizmetleri sunmak için benzersiz bir konuma sahip elit siber risk liderlerini” istihdam ettiğini söylüyor. Görünen o ki, bu elit siber risk liderleri, çalışanlarının kablosuz hizmet için T-Mobile’ı kullanmasıyla ortaya çıkan artan saldırı yüzeyini dikkate almamışlardı.

Kroll’a yönelik SIM değiştirme saldırısı, tam zamanında şunu hatırlatıyor: Güvenliğiniz için cep telefonu şirketlerine olan bağımlılığınızı en aza indirmek için elinizden geleni yapmalısınız.. Örneğin, birçok çevrimiçi hizmet, bir hesaba kaydolurken bir telefon numarası vermenizi gerektirir, ancak bu numara genellikle daha sonra profilinizden kaldırılabilir.

Bunu neden öneriyorum? Birçok çevrimiçi hizmet, kullanıcıların yalnızca SMS yoluyla gönderilen bir bağlantıya tıklayarak şifrelerini sıfırlamasına olanak tanırNe yazık ki yaygınlaşan bu uygulama cep telefonu numaralarını fiili kimlik belgesine dönüştürdü. Bu, yetkisiz bir SIM değişimi veya cep telefonu numarasının taşınması, boşanma, işin feshi veya mali kriz nedeniyle telefon numaranız üzerindeki kontrolü kaybetmeniz anlamına gelir.

Son zamanlarda bunu yapmadıysanız, en önemli çevrimiçi hesaplarınızın envanterini çıkarmak için bir dakikanızı ayırın ve kayıtlı telefon numarasından bir SMS alarak kaç tanesinin şifresini hâlâ sıfırlayabildiğini görün. Bu, web sitesinin hesap kurtarma veya kayıp şifre akışı adımlarını atmayı gerektirebilir.

Cep telefonu numaranızı saklayan hesap numaranızı silmenize izin vermiyorsa, kimlik doğrulama ve hesap kurtarma için SMS veya telefon aramalarına izin vermeme seçeneğinin olup olmadığını kontrol edin. Güvenlik anahtarı veya mobil kimlik doğrulama uygulamasından tek kullanımlık kod gibi daha güvenli seçenekler mevcutsa lütfen bunlardan yararlanın. 2fa.directory web sitesi bu analiz için iyi bir başlangıç noktasıdır.

Artık, bir mobil mağaza çalışanının, o müşterinin telefon numarasını suçlulara aktarmak üzere kandırılması nedeniyle bir müşteri mali kayıp yaşadığında, mobil sağlayıcıların bazı suçu paylaşacağını düşünebilirsiniz. Ancak bu yılın başlarında Kaliforniyalı bir yargıç, AT&T’ye karşı, hırsızlara 24 milyon dolardan fazla kripto para kazandıran 2017 SIM değiştirme saldırısından kaynaklanan davayı reddetti.