Bilgisayar korsanları, güvenlik açığı bulunan WordPress kurulumunda yöneticiler de dahil olmak üzere herhangi bir kullanıcının ayrıcalıklarını elde etmek için kritik bir WooCommerce Payments eklentisinden yaygın olarak yararlanıyor.

WooCommerce Payments, web sitelerinin WooCommerce mağazalarında ödeme olarak kredi ve banka kartlarını kabul etmesine izin veren çok popüler bir WordPress eklentisidir. WordPress’e göre, eklenti 600.000’den fazla aktif kurulumda kullanılıyor.

23 Mart 2023’te geliştiriciler, CVE-2023-28121 olarak izlenen kritik 9.8 dereceli güvenlik açığını düzeltmek için 5.6.2 sürümünü yayınladı. Kusur, WooCommerce Payment eklentisinin 4.8.0 ve sonraki sürümlerini etkiler ve 4.8.2, 4.9.1, 5.0.4, 5.1.3, 5.2.2, 5.3.1, 5.4.1, 5.5.2 sürümlerinde düzeltilir. , 5.6.2 ve sonrası.

Güvenlik açığı, herhangi bir uzak kullanıcının bir yöneticinin kimliğine bürünmesine ve bir WordPress sitesi üzerinde tam kontrol sahibi olmasına izin verdiğinden, Automattic force, eklentiyi kullanan WordPress kurulumlarının güvenlik düzeltmesini yükledi.

O sırada WooCommerce, güvenlik açığının bilinen bir aktif istismarı olmadığını söyledi, ancak araştırmacılar, hatanın kritik doğası nedeniyle gelecekte istismar göreceğimiz konusunda uyardı.

Aktif olarak istismar edilen kusur

Bu ay, RCE Security’deki araştırmacılar hatayı analiz ettiler ve CVE-2023-28121 güvenlik açığı ve bu güvenlik açığından nasıl yararlanılabileceği hakkında teknik bir blog yayınladılar.

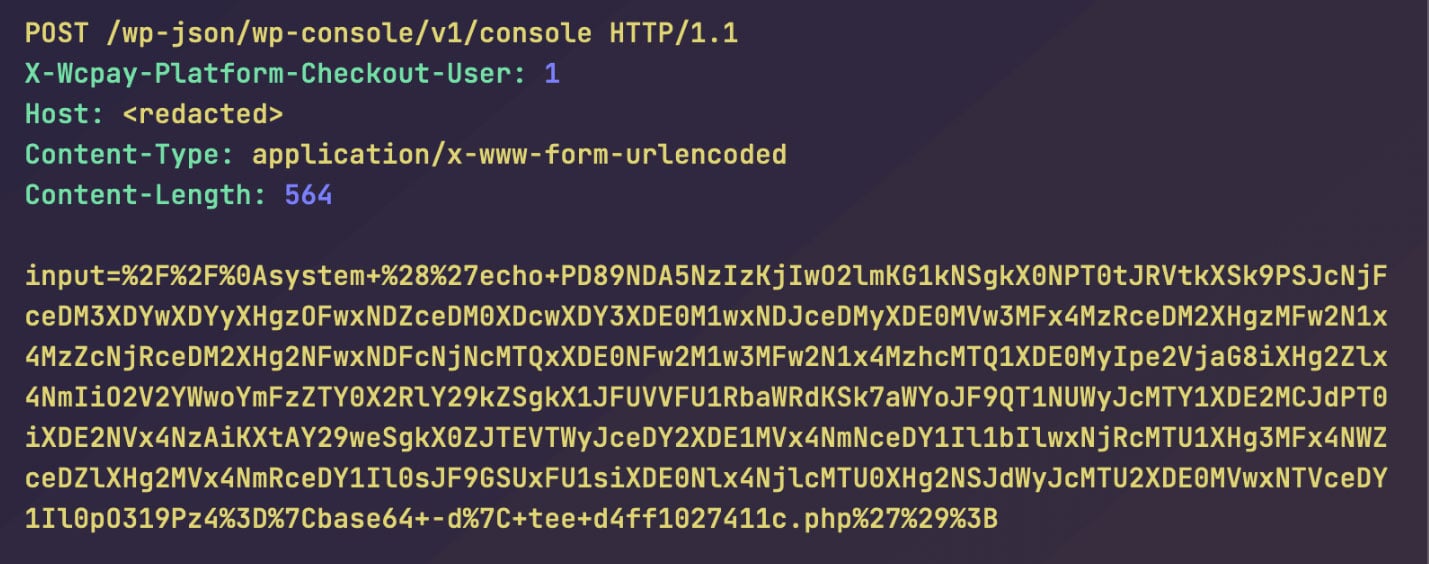

Araştırmacılar, saldırganların basitçe bir ‘ ekleyebileceğini açıklıyor.X-WCPAY-PLATFORM-CHECKOUT-KULLANICI‘ başlığını isteyin ve kimliğine bürünmek istedikleri hesabın kullanıcı kimliğine ayarlayın.

WooCommerce Payments bu başlığı gördüğünde, isteği kullanıcının tüm ayrıcalıkları dahil olmak üzere belirtilen kullanıcı kimliğindenmiş gibi ele alacaktır.

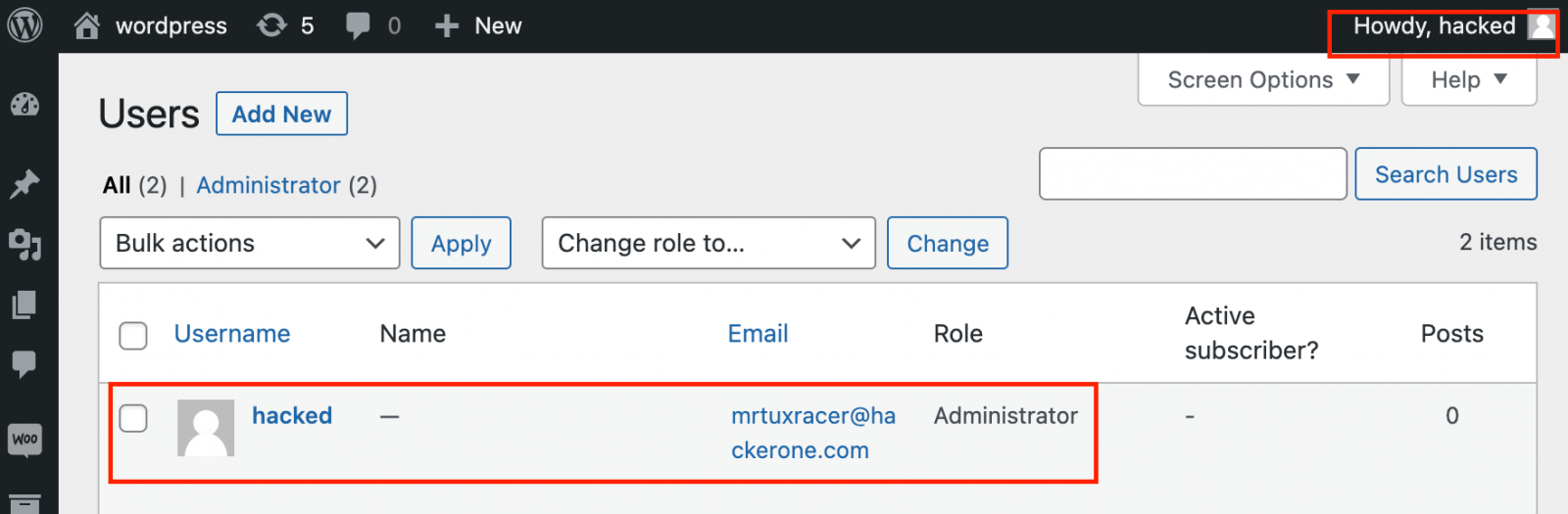

Blog gönderisinin bir parçası olarak, RCE Security, savunmasız WordPress sitelerinde yeni bir yönetici kullanıcı oluşturmak için bu kusuru kullanan ve tehdit aktörlerinin site üzerinde tam kontrol sahibi olmasını kolaylaştıran bir kavram kanıtı istismarı yayınladı.

Kaynak: RCE Güvenliği

Bugün, WordPress güvenlik firması Wordfence, tehdit aktörlerinin Cumartesi gününe kadar 157.000’den fazla siteyi hedefleyen büyük bir kampanyada bu güvenlik açığından yararlandığı konusunda uyardı.

Wordfence, “CVE-2023-28121 olarak atanan güvenlik açığına yönelik büyük ölçekli saldırılar 14 Temmuz 2023 Perşembe günü başladı ve hafta sonu boyunca devam ederek 16 Temmuz 2023 Cumartesi günü 157.000 siteye yönelik 1,3 milyon saldırıyla zirveye ulaştı” diye açıklıyor.

Wordfence, tehdit aktörlerinin WP Konsolu eklentisini yüklemek veya hedeflenen cihazda yönetici hesapları oluşturmak için istismarı kullandığını söylüyor.

WP Konsolunun kurulu olduğu sistemlerde, tehdit aktörleri, güvenlik açığı düzeltildikten sonra bile arka kapı olarak kullanılabilecek bir dosya yükleyiciyi sunucuya yükleyen PHP kodunu çalıştırmak için eklentiyi kullandı.

Kaynak: Wordfence

Wordfence, rastgele şifrelerle yönetici hesapları oluşturmak için istismarı kullanan başka saldırganlar gördüklerini söylüyor.

Tehdit aktörleri, savunmasız WordPress sitelerini taramak için ‘/wp-content/plugins/woocommerce-payments/readme.txt’ dosyasına erişmeye çalışır ve varsa, kusurdan yararlanır.

Araştırmacılar, 213.212 siteyi tarayan 194.169.175.93 IP adresi ile bu saldırılardan sorumlu yedi IP adresini paylaştı.

BleepingComputer, 12 Temmuz’dan itibaren erişim günlüklerimizde benzer bir etkinlik gördü.

CVE-2023-28121’den yararlanma kolaylığı nedeniyle, WooCommerce Ödeme eklentisini kullanan tüm sitelerin kurulumlarının güncel olduğundan emin olmaları şiddetle tavsiye edilir.

Kurulumunuzu yakın zamanda güncellemediyseniz, site yöneticilerinin sitelerini olağandışı PHP dosyaları ve şüpheli yönetici hesapları için taramaları ve bulunanları silmeleri de önerilir.