Windows LDAP’deki CVE-2024-49112 güvenlik açığı, yama uygulanmamış Etki Alanı Denetleyicileri üzerinde uzaktan kod yürütülmesine izin verir; sıfır tıklamayla yapılan bir istismar, herhangi bir kullanıcı etkileşimi olmadan gönderilen kötü amaçlı LDAP istekleri hazırlayarak LDAP hizmeti içindeki bir bellek bozulması güvenlik açığından yararlanarak bundan yararlanır. .

Kötü niyetli isteği aldıktan sonra, savunmasız DC onu işlemeye çalışır, bu da bir bellek çökmesine ve sonuçta sistem kararsızlığına yol açar; bu da potansiyel olarak etki alanına ilk erişim elde etmek için kullanılabilir ve kritik sistem ve verilerden ödün verilir.

Araştırmacılar, Windows LDAP hizmetlerinde, LDAP istemci uygulamasının temel bileşeni olan wldap32.dll kitaplığında bulunan ve muhtemelen tamsayı taşması olan kritik bir uzaktan kod yürütme güvenlik açığı (CVE-2024-49112) belirlediler.

Kimliği doğrulanmamış saldırganlar, bu kusurdan yararlanarak, kötü amaçlı bir etki alanının DNS aramasını gerçekleştirmek için bir etki alanı denetleyicisini uzaktan tetikleyebilir ve savunmasız LDAP istemci kodu tarafından işlendiğinde, bu, bellek bozulmasına yol açarak sonuçta LDAP bağlamında rastgele kod yürütülmesine olanak tanır. Hedef etki alanı denetleyicisinde çalışan hizmet.

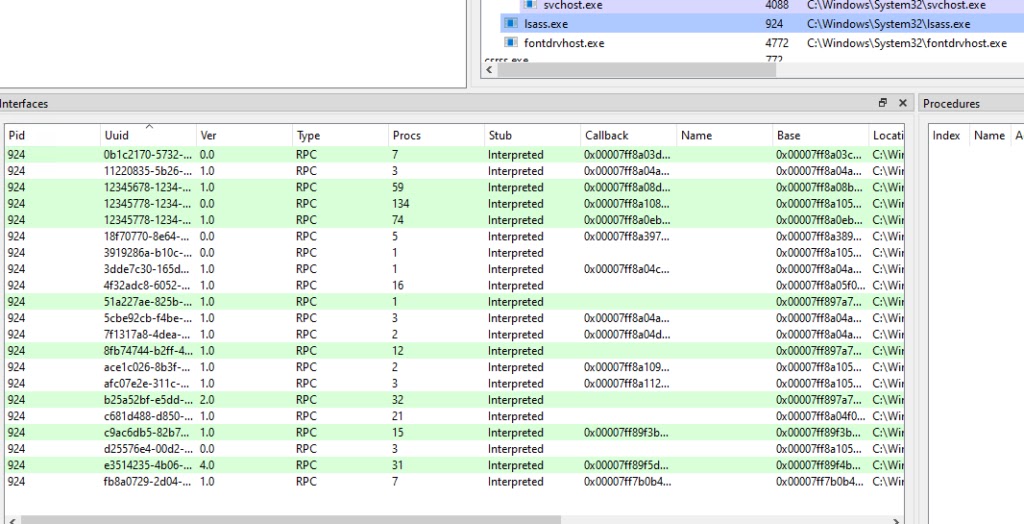

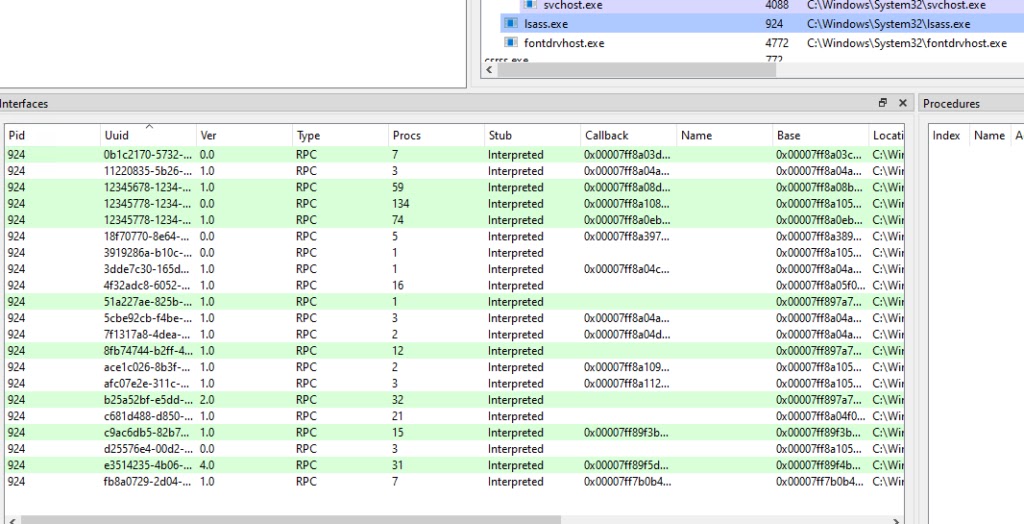

DsrGetDcNameEx2, belirtilen etki alanı ve sitedeki etki alanı denetleyicisi hakkındaki bilgileri alan bir RPC işlevi olduğundan, saldırgan kurban DC’de uzak bir LDAP isteğini tetiklemek için DsrGetDcNameEx2 işlevini kullandı.

Etki AlanıAdı parametresini kontrol ettikleri bir etki alanı olacak şekilde ayarladılar ve kurban DC, kendi DNS sunucusuna bu etki alanının bir alt etki alanı hakkında bir DNS sorgusu gönderdi.

Daha sonra o alt alan adı için saldırganın DC’sine işaret eden SRV kayıtları oluşturuldu ve kurban DC, DNS sunucusunu tekrar sorguladığında saldırganın DC’sinin IP adresini aldı ve ona bir LDAP isteği gönderdi.

LdapChaseReferral güvenlik açığından yararlanmak için saldırgan tarafından kötü amaçlı bir LDAP yanıt paketi hazırlandı.

Paket içerisindeki belirli bir değerin uzunluk alanını manipüle ederek, “ldap_message” yapısındaki “lm_referral” değişkeninin sıfırdan farklı hale gelmesine neden oldular ve bu da LdapChaseReferral fonksiyonu içerisinde bir güvenlik açığı kontrolünü tetikledi.

“Yönlendirme tablosu” işaretçisi boş olduğundan ve “lm_referral” sıfırdan farklı olduğundan, işlev bir boş işaretçinin referansını kaldırmaya çalıştı, bu da erişim ihlaline yol açtı ve potansiyel olarak kurbanın DC’sinde uzaktan kod yürütülmesine izin verdi.

LDAP CVE-2024-49112 güvenlik açığına yönelik SafeBreach araştırması, Etki Alanı Denetleyicilerinin ötesinde başarılı bir şekilde yararlanıldığını ve yama yapılmamış tüm Windows Sunucularını etkilediğini ortaya koydu.

Araştırmacılar, LDAP yönlendirmelerini belirli kötü amaçlı değerlerle manipüle ederek, bellek bozulmasını ve olası uzaktan kod yürütülmesini tetiklemek için DsrGetDcNameEx2 çağrılarından ve DNS SRV sorgularından yararlanan bir yararlanma zinciri oluşturdular.

Kuruluşların bu kritik güvenlik açığını gidermelerine yardımcı olmak için, şüpheli LDAP yönlendirmeleri ve sistem çağrıları için yama uygulanması ve tespitlerin uygulanması da dahil olmak üzere kavram kanıtı yararlanma ve azaltma stratejileri geliştirilmiştir.

ANY.RUN ile Gerçek Dünyadaki Kötü Amaçlı Bağlantıları, Kötü Amaçlı Yazılımları ve Kimlik Avı Saldırılarını Araştırın – Ücretsiz Deneyin