Horizon3 güvenlik araştırmacıları, saldırganların yama uygulanmamış cihazlarda uzaktan kod yürütmesini sağlayan bir VMware vRealize Log Insight güvenlik açığı zinciri için kavram kanıtı (PoC) kodu yayınladı.

VMware geçen hafta vRealize günlük analiz aracında dört güvenlik açığını yamaladı, ikisi kritikti ve uzaktaki saldırganların güvenliği ihlal edilmiş cihazlarda kod yürütmesine izin veriyordu.

Her ikisi de 9,8/10 CVSS taban puanlarıyla kritik önem derecesi olarak etiketlenir ve kullanıcı etkileşimi gerektirmeyen düşük karmaşıklıktaki saldırıların bir parçası olarak kullanılabilir.

İlki (CVE-2022-31706) bir dizin geçiş hatasıdır ve ikincisi (CVE-2022-31704) bozuk bir erişim kontrolü hatasıdır. Etkilenen cihazların işletim sistemine kötü amaçlarla oluşturulmuş dosyalar enjekte etmek için kötüye kullanılabilirler.

VMware ayrıca hizmet reddi durumlarını tetikleyen bir seri kaldırma güvenlik açığını (CVE-2022-31710) ve saldırganların hassas oturum ve uygulama bilgilerine erişim elde etmek için kullanabileceği bir bilgi ifşa hatasını (CVE-2022-31711) düzeltti.

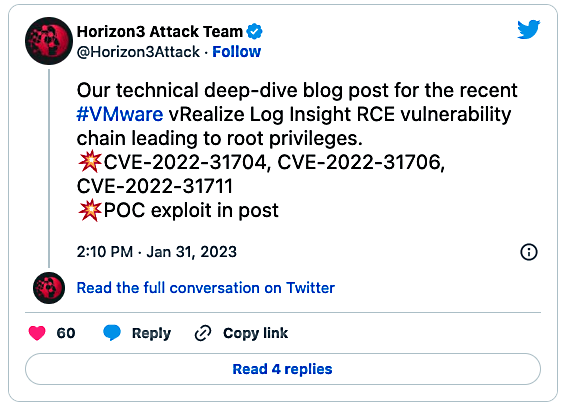

Horizon3, Cuma günü, güvenliği ihlal edilmiş VMware vRealize cihazlarında uzaktan kök olarak kod yürütmek için tehdit saldırganları tarafından üçünün nasıl zincirlenebileceğine dair ek bilgiler içeren bir blog yazısı yayınladı.

Araştırmacılar ayrıca, ağ savunucularının ağlarındaki sömürüyü tespit etmek için kullanabilecekleri uzlaşma göstergelerinin (IOC’ler) bir listesini yayınladı. bir gün önceden uyarı bu böcek zincirini hedefleyen yayınlayacaklarını.

Bugün erken saatlerde Horizon3, PoC istismarını yayınladı ve RCE istismarının “keyfi bir dosya yazma işlemi gerçekleştirmek için çeşitli Thrift RPC uç noktalarını kötüye kullandığını” açıkladı.

Araştırmacılar, “Bu güvenlik açığından yararlanmak kolaydır, ancak saldırganın kötü amaçlı yüklere hizmet verebilmesi için bazı altyapı kurulumlarına sahip olması gerekir” dedi.

“Ayrıca, bu ürünün internete maruz kalması pek olası olmadığından, saldırgan muhtemelen ağ üzerinde başka bir yerde bir dayanak noktası oluşturmuştur. Bu güvenlik açığı, kök olarak uzaktan kod yürütülmesine izin verir ve esasen bir saldırgana sistem üzerinde tam denetim sağlar.”

Shodan verilerine göre internette halka açık yalnızca birkaç düzine örnek olsa da, VMware vRealize Log Insight cihazlarının bir kuruluşun ağından erişilmek üzere tasarlandığı düşünülürse bu beklenebilir.

Bununla birlikte, saldırganların yanal hareket için zaten güvenliği ihlal edilmiş ağlardaki güvenlik açıklarından yararlanarak savunmasız VMware cihazlarını değerli dahili hedefler haline getirmesi alışılmadık bir durum değildir.

Bu istismar zincirinden yararlanan saldırılara dair kamuya açık bir rapor olmamasına ve vahşi ortamda istismar girişiminde bulunulmamasına rağmen, becerikli ve motive olmuş tehdit aktörleri muhtemelen Horizon3’ün RCE istismarını benimsemek veya kendi özel sürümlerini oluşturmak için hızlı hareket edecektir.

Geçen yıl Horizon3 araştırmacıları, birden çok VMware ürününü etkileyen ve kötü niyetli bir aktörün yama uygulanmamış örneklerde yönetici ayrıcalıkları kazanmasına olanak tanıyan kritik bir kimlik doğrulama güvenlik açığı olan CVE-2022-22972 için bir açıktan yararlanma yayınladı.