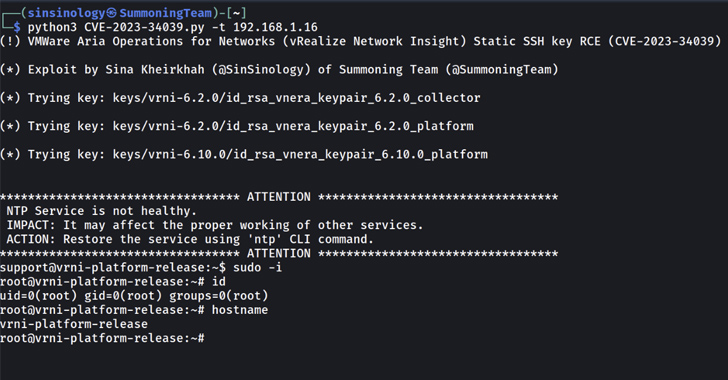

VMware Aria Operations for Networks’ü (eski adıyla vRealize Network Insight) etkileyen, yakın zamanda açıklanan ve yamanan kritik bir kusur için kavram kanıtlama (PoC) yararlanma kodu kullanıma sunuldu.

CVE-2023-34039 olarak takip edilen kusurun ciddiyeti maksimum 10 üzerinden 9,8 olarak derecelendirildi ve benzersiz kriptografik anahtar oluşturma eksikliği nedeniyle kimlik doğrulamanın atlanması durumu olarak tanımlandı.

VMware bu haftanın başında yaptığı açıklamada, “Aria Operations for Networks’e ağ erişimi olan kötü niyetli bir aktör, Aria Operations for Networks CLI’ye erişim kazanmak için SSH kimlik doğrulamasını atlayabilir” dedi.

VMware tarafından yapılan yamayı analiz ettikten sonra PoC’yi yayınlayan Summoning Team’den Sina Kheirkhah, temel nedenin, destek için mevcut SSH anahtarlarının üzerine yazılmasından sorumlu olan, yenileme_ssh_keys() adlı bir yöntemi içeren bir bash betiğine kadar izlenebileceğini söyledi. yetkili_anahtarlar dosyasındaki ubuntu kullanıcıları.

Kheirkhah, “SSH kimlik doğrulaması mevcut ancak VMware anahtarları yeniden oluşturmayı unuttu” dedi. “VMware’in Aria Operations for Networks, anahtarlarını 6.0 sürümünden 6.10 sürümüne kadar sabit kodlamıştı.”

VMware’in en son düzeltmeleri ayrıca, ağlar için Aria Operations’ı etkileyen, rastgele konumlara dosya yazmak ve uzaktan kod yürütmek amacıyla yönetici erişimine sahip bir düşman tarafından kötüye kullanılabilecek rastgele bir dosya yazma güvenlik açığı olan CVE-2023-20890’ı da ele alıyor.

Başka bir deyişle, bir tehdit aktörü cihaza yönetici erişimi elde etmek için PoC’den yararlanabilir ve CVE-2023-20890’ı kullanarak isteğe bağlı yükleri çalıştırabilir; bu da kullanıcıların olası tehditlere karşı güvenlik sağlamak için güncellemeleri uygulamasını hayati önem taşır.

PoC’nin piyasaya sürülmesi, sanallaştırma teknolojisi devinin, VMware Tools’un çeşitli Windows ve Linux sürümlerinde yüksek önemdeki SAML token imza atlama hatasına (CVE-2023-20900, CVSS puanı: 7,5) yönelik düzeltmeler yayınlamasıyla aynı zamana denk geliyor.

Şirket Perşembe günü yayınlanan bir danışma belgesinde, “Sanal makine ağında ortadaki adam (MITM) ağ konumlandırmasına sahip kötü niyetli bir aktör, VMware Tools Misafir İşlemlerini gerçekleştirmek için SAML token imza doğrulamasını atlayabilir” dedi.

GitHub Güvenlik Laboratuvarı’ndan Peter Stöckli’nin aşağıdaki sürümleri etkileyen kusuru bildirdiği belirtildi:

- Windows için VMware Tools (12.xx, 11.xx, 10.3.x) – 12.3.0’da düzeltildi

- Linux için VMware Tools (10.3.x) – 10.3.26’da düzeltildi

- Linux için VMware Tools’un veya açık sanal makine araçlarının (12.xx, 11.xx, 10.3.x) açık kaynaklı uygulaması – 12.3.0’da düzeltildi (Linux satıcıları tarafından dağıtılacak)

Bu gelişme aynı zamanda Fortinet FortiGuard Labs’ın, Adobe ColdFusion Güvenlik Açıklarının tehdit aktörleri tarafından, kripto para hırsızlığı ve dağıtılmış engelleme gerçekleştirebilen Satan DDoS (diğer adıyla Lucifer) ve RudeMiner (diğer adıyla SpreadMiner) gibi hibrit botları ve kripto para birimi madencilerini dağıtmak amacıyla sürekli olarak istismar edildiğine dair uyarıda bulunmasının ardından geldi. Hizmet (DDoS) saldırıları.

Ayrıca sistemleri ele geçirmesi, hassas bilgileri çalması ve DDoS saldırıları başlatmasıyla bilinen BillGates (diğer adıyla Setag) adlı bir arka kapı da konuşlandırıldı.