Akira ve Fog fidye yazılımı saldırılarında kullanıldıktan sonra kritik bir Veeam Backup & Replication (VBR) güvenlik açığı da yakın zamanda Frag fidye yazılımını dağıtmak için istismar edildi.

Code White güvenlik araştırmacısı Florian Hauser, bu güvenlik açığının (CVE-2024-40711 olarak izlenen), kimliği doğrulanmamış tehdit aktörlerinin Veeam VBR sunucularında uzaktan kod yürütme (RCE) elde etmek için kullanabileceği güvenilmeyen veri zayıflığının seri durumdan çıkarılmasından kaynaklandığını tespit etti.

watchTowr Laboratuvarları, CVE-2024-40711’de bir teknik analiz yayınlayan 9 Eylül’de, yöneticilere Veeam tarafından 4 Eylül’de yayınlanan güvenlik güncellemelerini uygulamaları için yeterli zaman vermek amacıyla kavram kanıtlama istismarının yayınlanmasını 15 Eylül’e erteledi.

Code White ayrıca kusuru açıkladığında daha fazla ayrıntının paylaşılmasını da erteledi çünkü “anında fidye yazılımı çeteleri tarafından kötüye kullanılabilir.”

Bu gecikmeler, Veeam’in VBR yazılımının bir şirketin yedekleme verilerine hızlı erişim isteyen tehdit aktörleri için popüler bir hedef haline gelmesinden kaynaklandı; çünkü birçok işletme bunu sanal, fiziksel ve bulut yedekleme, geri yükleme ve çoğaltma için felaket kurtarma ve veri koruma çözümü olarak kullanıyor makineler.

Ancak Sophos X-Ops olay müdahale ekipleri, bunun Akira ve Fog fidye yazılımı saldırılarını geciktirmede çok az işe yaradığını buldu. Tehdit aktörleri, yama uygulanmamış ve İnternet’e açık sunuculardaki yerel Yöneticiler ve Uzak Masaüstü Kullanıcıları gruplarına hileli hesaplar eklemek için çalınan VPN ağ geçidi kimlik bilgileriyle birlikte RCE kusurundan yararlandı.

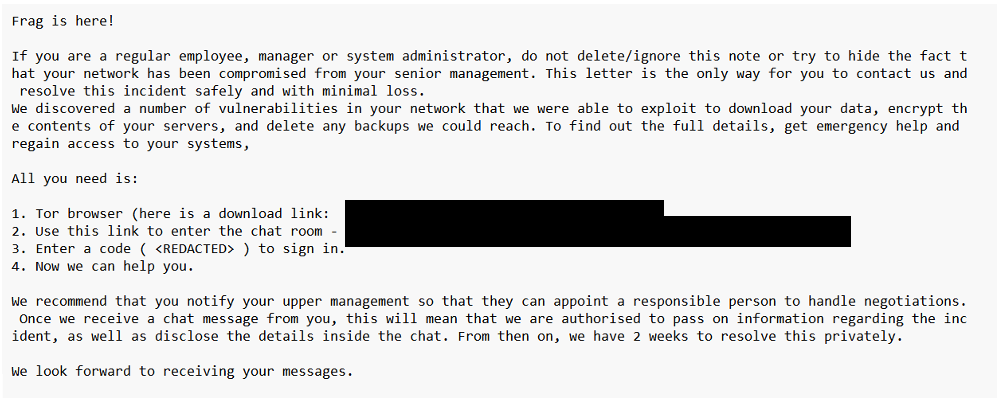

Daha yakın bir zamanda Sophos, aynı tehdit faaliyeti kümesinin (“STAC 5881” olarak takip edilir) saldırılarda CVE-2024-40711 açıklarından yararlandığını da keşfetti. Frag fidye yazılımı dağıtılıyor güvenliği ihlal edilmiş ağlarda.

Sophos X-Ops’un baş tehdit araştırmacısı Sean Gallagher, “Yakın zamanda gerçekleşen bir vakada MDR analistleri STAC 5881 ile ilişkili taktikleri bir kez daha gözlemlediler; ancak bu kez daha önce belgelenmemiş ‘Frag’ adlı bir fidye yazılımının yayılımını gözlemlediler” dedi.

“Önceki olaylara benzer şekilde, tehdit aktörü erişim için güvenliği ihlal edilmiş bir VPN cihazı kullandı, VEEAM güvenlik açığından yararlandı ve ‘point’ adında yeni bir hesap oluşturdu. Ancak bu olayda bir ‘point2’ hesabı da oluşturuldu.”

Yakın zamanda yayınlanan bir raporda, İngiliz siber güvenlik şirketi Agger Labs, kısa süre önce ortaya çıkan Frag fidye yazılımı çetesinin saldırılarında Living Off The Land ikili dosyalarını (LOLBins) kapsamlı bir şekilde kullandığını (LOLBins), güvenliği ihlal edilmiş sistemlerde halihazırda mevcut olan meşru yazılımları kullandığını ve bu durumun savunmacıların faaliyetlerini tespit etmesini zorlaştırdığını söyledi.

Ayrıca saldırıları sırasında yedekleme ve depolama çözümlerindeki yamalanmamış güvenlik açıklarını ve yanlış yapılandırmaları hedef alacakları için Akira ve Fog operatörlerine benzer bir taktikleri var.

Mart 2023’te Veeam, kötü niyetli kişilerin yedekleme altyapısını ihlal etmesine olanak verebilecek yüksek önem derecesine sahip başka bir VBR güvenlik açığını (CVE-2023-27532) yamaladı. Aylar sonra, ABD’nin kritik altyapı kuruluşlarını hedef alan Küba fidye yazılımı saldırılarında bir CVE-2023-27532 açığı (finansal amaçlı FIN7 tehdit grubuyla bağlantılı saldırılarda kullanıldı) kullanıldı.

Veeam, dünya çapında 550.000’den fazla müşterinin ürünlerini kullandığını söylüyor; buna Global 2.000 listesindeki şirketlerin yaklaşık %74’ü de dahil.