CVE-2024-29849 olarak izlenen Veeam Backup Enterprise Manager kimlik doğrulama atlama hatasına yönelik bir kavram kanıtlama (PoC) açığı artık herkese açık ve bu da yöneticilerin en son güvenlik güncellemelerini uygulamasını acil hale getiriyor.

Veeam Backup Enterprise Manager (VBEM), Veeam Backup & Replication kurulumlarını bir web konsolu aracılığıyla yönetmeye yönelik web tabanlı bir platformdur. Bir kuruluşun yedekleme altyapısında ve büyük ölçekli dağıtımlarda yedekleme işlerini kontrol etmeye ve geri yükleme işlemleri gerçekleştirmeye yardımcı olur.

Veeam, 21 Mayıs’ta bu kritik kusur hakkında bir güvenlik bülteni yayınlayarak kimliği doğrulanmamış uzak saldırganların VBEM’in web arayüzünde herhangi bir kullanıcı olarak oturum açmasına olanak tanıyan kritik bir güvenlik açığı hakkında uyarıda bulundu.

Satıcı, müşterilerini sorunu VBEM 12.1.2.172 sürümüne yükselterek çözmeye çağırdı ve aynı zamanda güncellemeyi hemen uygulayamayanlar için sorun giderme ipuçlarını da paylaştı.

Kullanım ayrıntıları

Siber güvenlik araştırmacısı Sina Kheirkha’nın teknik yazısında kusurun, ana web uygulaması için REST API sunucusu olarak işlev gören ve TCP bağlantı noktası 9398’i dinleyen ‘Veeam.Backup.Enterprise.RestAPIService.exe’ hizmetinde yattığını açıklıyor.

Bu istismar, Veeam API’yi kullanarak güvenlik açığı bulunan hizmete özel hazırlanmış bir VMware çoklu oturum açma (SSO) belirtecinin gönderilmesini içeriyor.

Belirteç, yönetici kullanıcıyı taklit eden bir kimlik doğrulama isteği ve Veeam’in özellikle doğrulamadığı bir SSO hizmet URL’si içerir.

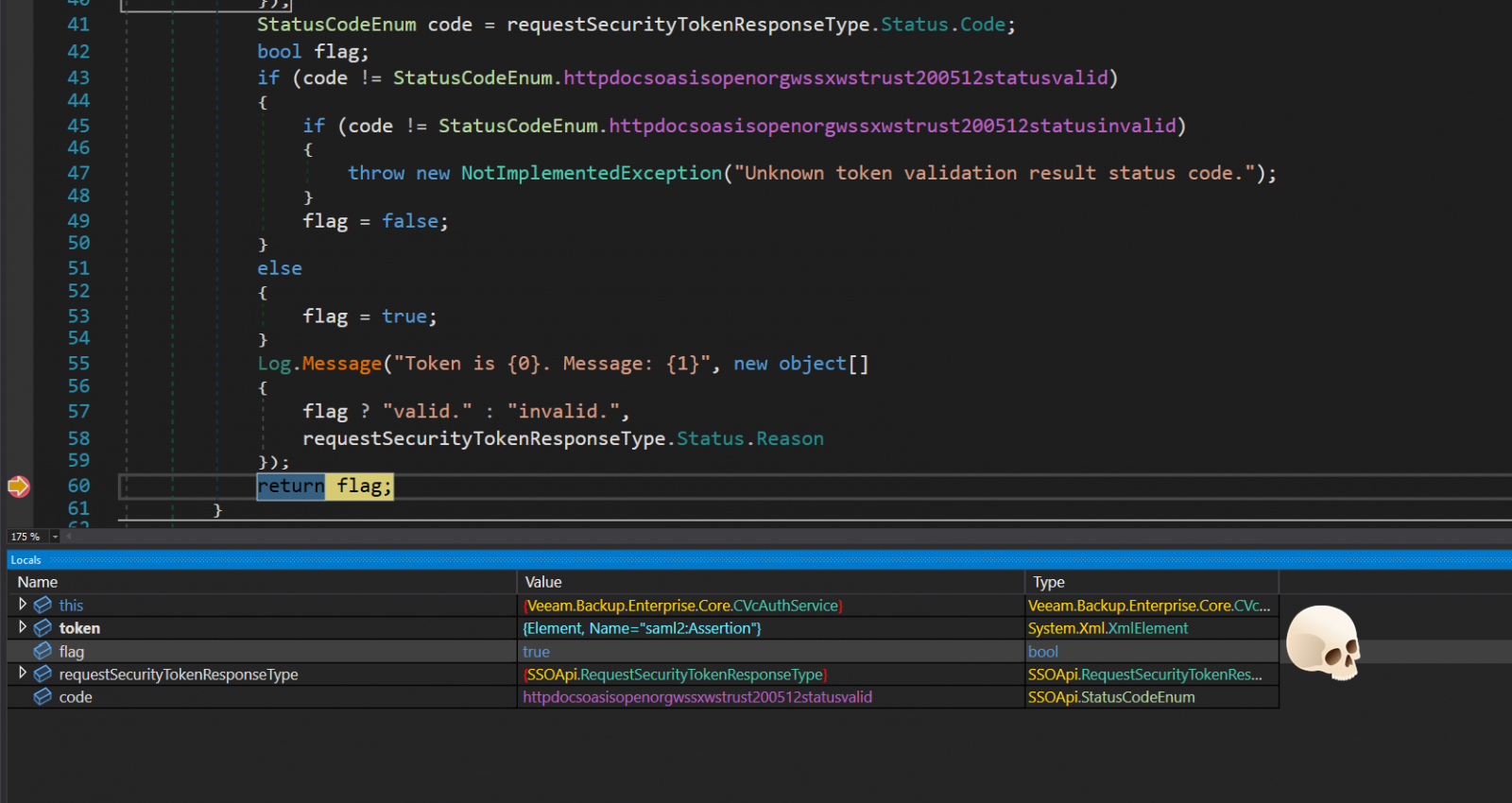

Base64 kodlu SSO belirtecinin kodu çözülür ve saldırgan tarafından kontrol edilen bir URL’ye yapılan SOAP isteği aracılığıyla geçerliliğinin doğrulanması için XML biçiminde yorumlanır.

Saldırganın kurduğu bu sahte sunucu, doğrulama isteklerine olumlu yanıt verir, böylece Veeam kimlik doğrulama isteğini kabul eder ve saldırgana yönetici erişimi verir.

Kaynak: suming.team

Sağlanan yararlanma, bir geri arama sunucusunun kurulması, hazırlanmış belirtecin gönderilmesi ve istismarın başarılı olduğunun kanıtı olarak dosya sunucularının bir listesinin alınması da dahil olmak üzere, güvenlik açığından yararlanmaya yönelik tüm adımları gösterir.

Risklerin ele alınması

Henüz CVE-2024-29849’un kullanım dışı kullanımı rapor edilmemiş olsa da, çalışan bir açıktan yararlanmanın kamuya açık olması, bunu kısa sürede değiştirebilir. Bu nedenle mümkün olan en kısa sürede 12.1.2.172 veya sonraki sürüme güncelleme yapmak kritik öneme sahiptir.

Yama yapamayanlar şu önerilere uymalıdır:

- Ağ erişimini yalnızca güvenilen IP adresleriyle kısıtlayarak VBEM web arayüzüne erişimi sınırlayın.

- Veeam hizmetleri tarafından kullanılan bağlantı noktalarına (örneğin, REST API için bağlantı noktası 9398) yetkisiz erişimi engellemek için güvenlik duvarı kuralları uygulayın.

- VBEM’e erişen tüm hesaplar için çok faktörlü kimlik doğrulamayı etkinleştirin.

- VBEM’i hedefleyen kötü amaçlı isteklerin tespit edilmesine ve engellenmesine yardımcı olmak için bir Web Uygulaması Güvenlik Duvarı dağıtın.

- Herhangi bir şüpheli veya yetkisiz erişim girişimine karşı erişim günlüklerini düzenli olarak izleyin ve denetleyin ve güvenilmeyen IP adreslerinden gelen oturum açma girişimlerine karşı uyarılar ayarlayın.

- Yanal hareket riskini kontrol altına almak için VBEM sunucusunu ağınızdaki diğer kritik sistemlerden yalıtın.