Ücretsiz ve açık kaynaklı merkezi olmayan sosyal ağ platformu Mastodon, biri kritik olan ve bilgisayar korsanlarının özel hazırlanmış medya dosyalarını kullanarak sunucuda rasgele dosyalar oluşturmasına izin veren dört güvenlik açığını yamaladı.

Mastodon, farklı ancak birbirine bağlı (birleşik) toplulukları desteklemek için gönüllüler tarafından barındırılan 13.000 ayrı sunucuya (örnek) yayılmış yaklaşık 8,8 milyon kullanıcıya sahiptir.

Düzeltilen dört sorunun tümü, çevrimiçi hizmetler için sızma testi sağlayan bir şirket olan Cure53’teki bağımsız denetçiler tarafından keşfedildi. Denetçiler, Mozilla’nın talebi üzerine Mastodon’un kodunu inceledi.

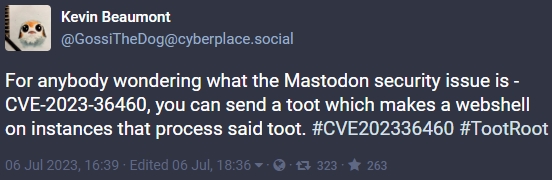

Güvenlik açıklarının en ciddi olanı şu şekilde izlenir: CVE-2023-36460 ve TootRoot olarak adlandırıldı. Saldırganlara hedef sunucuların güvenliğini aşmak için özellikle kolay bir yol sağlar.

CVE-2023-36460, Mastodon’un medya işleme kodunda, hizmet reddinden (DoS) rastgele uzaktan kod yürütmeye kadar bir dizi soruna neden olmak için toot’larda (tweet’lerin eşdeğeri) medya dosyalarının kullanılmasına izin veren bir sorundur.

Mastodon’un güvenlik bülteni kısa ve öz olsa da güvenlik araştırmacısı Kevin Beaumont, TootRoot’un Mastodon kullanıcılarına içerik sağlayan sunuculara arka kapılar yerleştirmek için kullanılabileceğini söyleyerek TootRoot ile ilgili risklerin altını çizdi.

Böyle bir uzlaşma, saldırganlara sunucu ve sunucunun barındırdığı ve yönettiği veriler üzerinde sınırsız denetim sağlar ve kullanıcıların hassas bilgilerine kadar uzanır.

İkinci kritik önem kusuru, CVE-2023-36459Mastodon’da kullanılan oEmbed önizleme kartlarında, hedef tarayıcıda HTML temizliğinin atlanmasına izin veren bir siteler arası komut dosyası çalıştırma (XSS).

Bu kusurdan yararlanan saldırılar, hesap ele geçirme, kullanıcı kimliğine bürünme veya hassas verilere erişim için kullanılabilir.

Mastodon’un ele aldığı diğer iki güvenlik açığı şunlardır: CVE-2023-36461yavaş HTTP yanıtları yoluyla yüksek önem düzeyine sahip bir DoS kusuru ve CVE-2023-36462ayrıca bir saldırganın doğrulanmış bir profil bağlantısını kimlik avı için kullanılabilecek aldatıcı bir şekilde biçimlendirmesine olanak tanıyan yüksek önem derecesiyle derecelendirilmiştir.

Dört güvenlik açığı, Mastodon’un 3.5.0’dan itibaren tüm sürümlerini etkiler ve 3.5.9, 4.0.5 ve 4.1.3 sürümlerinde yamalanmıştır.

Yamalar, sunucu güvenlik güncellemeleridir ve toplulukları için riski ortadan kaldırmak üzere yöneticiler tarafından uygulanmalıdır.