SAP, JAVA için SAP NetWeaver AS’nin Adobe Belge Hizmetlerindeki birden fazla yüksek önem derecesine sahip güvenlik açığını gidermek amacıyla Güvenlik Notu 3536965’i yayınladı.

CVE-2024-47578, CVE-2024-47579 ve CVE-2024-47580 olarak tanımlanan bu güvenlik açıkları, saldırganların kötü amaçlı PDF dosyalarını değiştirmesine veya yüklemesine olanak tanıyarak dahili sistemleri tehlikeye atma ve hassas verileri açığa çıkarma potansiyeline sahiptir.

Güvenlik Açıklarının Ayrıntıları

CVE-2024-47578: Sunucu Tarafı İstek Sahteciliği (SSRF)

Bu kusur, yönetici ayrıcalıklarına sahip saldırganların, güvenlik açığı bulunan bir web uygulamasından özel hazırlanmış istekler göndermesine olanak tanır.

Saldırganlar bu güvenlik açığından yararlanarak güvenlik duvarlarının arkasındaki dahili sistemlere erişebilir, hassas dosyaları okuyabilir veya değiştirebilir ve hatta sistemin kullanılabilirliğini bozabilir. Bu ciddi kesinti nedeniyle işletmeler operasyonel kesintilerle karşı karşıya kalabilir.

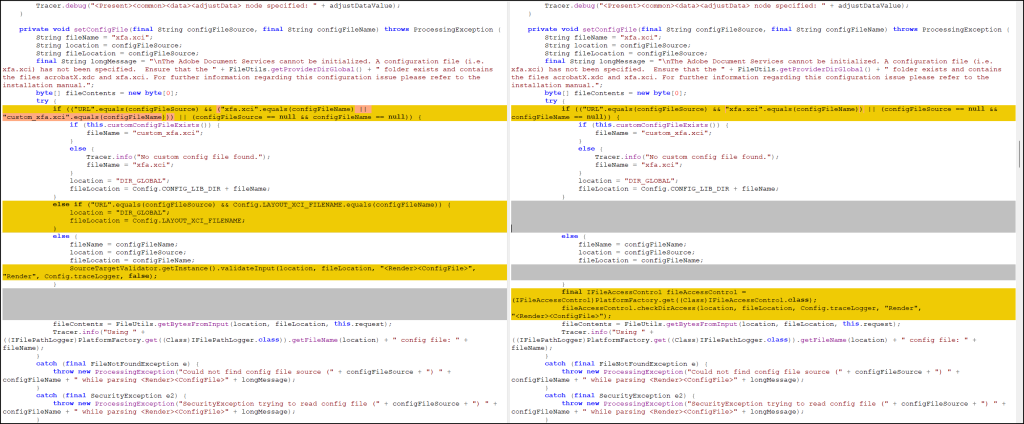

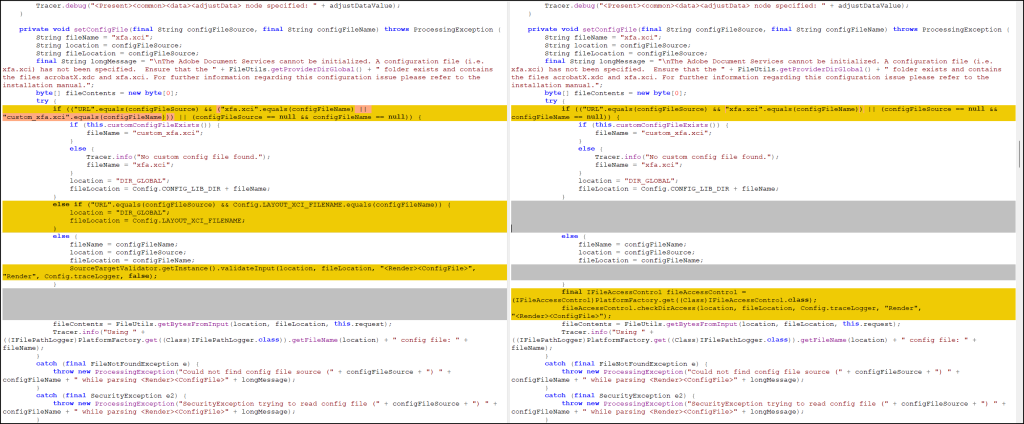

CVE-2024-47579: Yetkisiz Dosya Kullanımı

Bu güvenlik açığı, yönetici haklarına sahip saldırganların, özel PDF yazı tipi dosyalarını yükleyerek veya indirerek açıktaki bir web hizmetinden yararlanmasına olanak tanır.

Saldırganlar, bu işlevi kötüye kullanarak, sunucu dosyalarını yazı tipi dosyalarına gömebilir ve sistemin kullanılabilirliğini veya işlevselliğini etkilemeden hassas verilere erişebilir.

CVE-2024-47580: PDF Dosyasında Güvenlik Açığı

Burada saldırganlar, dahili sunucu dosyalarına referans veren gömülü ekler içeren PDF’ler oluşturabilir.

Bu PDF’ler indirildiğinde, hassas sunucu dosyalarına yetkisiz erişim sağlayarak sistemin bütünlüğünü korur ancak gizli verileri açığa çıkarır.

Bu güvenlik açıkları, hassas iş verilerine, fikri mülkiyete ve özel bilgilere yetkisiz erişim de dahil olmak üzere ciddi tehditler oluşturmaktadır.

SSRF güvenlik açığından yararlanılması, saldırganların dahili ağlar içinde hareket etmesine ve potansiyel hasarın artmasına neden olabilir. Bu tür ihlaller yalnızca mevzuata uyumsuzluk riskini doğurmakla kalmaz, aynı zamanda itibarın zedelenmesine ve mali kayıplara da neden olur.

Redray raporuna göre SAP, etkilenen tüm SAP NetWeaver AS for JAVA ortamlarında bu güvenlik açıklarının düzeltilmesi için Güvenlik Notu 3536965’in uygulanmasını öneriyor. Azaltma için temel adımlar şunları içerir:

- Yama Dağıtımı

Yamayı etkilenen tüm sistemlere gecikmeden yükleyin. Adobe Belge Hizmetleri’nin önerilen yama düzeyine güncellendiğinden emin olun. - Test ve İzleme

Yamayı uyguladıktan sonra, güvenlik açıklarının giderildiğini doğrulamak için sistemi kapsamlı bir şekilde test edin. Uygulama günlüklerinin düzenli olarak izlenmesi, potansiyel önceki kötüye kullanımın tespit edilmesi açısından çok önemlidir. - Erişim Kontrolleri

Yönetici erişimini kısıtlamak için en az ayrıcalık ilkesini uygulayın. Tüm ayrıcalıklı hesaplar için çok faktörlü kimlik doğrulamayı (MFA) etkinleştirin. - Ağ Segmentasyonu

JAVA ortamları için SAP NetWeaver AS’yi diğer ağ segmentlerinden yalıtın ve Adobe Document Services’e giden ve Adobe Document Services’tan gelen gereksiz trafiği sınırlamak için güvenlik duvarı ayarlarını yapın. - Düzenli Güvenlik Denetimleri

Güvenlik açıklarını proaktif olarak belirlemek ve gidermek için güvenlik açığı taramaları ve sızma testleri gerçekleştirin.

Kuruluşlar, güvenlik açıklarına maruz kalma süresini en aza indirmek ve çalışanlar arasında güvenlik farkındalığını teşvik etmek için yama yönetimini otomatikleştirmelidir.

SAP Güvenlik Notlarını düzenli olarak incelemek ve bir olay müdahale planı sürdürmek, siber saldırılara karşı kurumsal dayanıklılığı daha da artırabilir.

CVE-2024-47578, CVE-2024-47579 ve CVE-2024-47580’in keşfi, proaktif güvenlik önlemlerine olan acil ihtiyacın altını çiziyor.

SAP’nin önerilen yamalarını uygulamak ve güçlü savunmaları uygulamak, kuruluşların riskleri azaltmasına ve operasyonel istikrarı korumasına yardımcı olacaktır.

Investigate Real-World Malicious Links,Malware & Phishing Attacks With ANY.RUN - Try for Free