Toplu olarak PixieFAIL olarak adlandırılan güvenlik açıkları, NetworkPkg’nin üstünkörü bir incelemesi sırasında EDK II’nin ağ yığınında keşfedildi ve ağ önyükleme işlemi sırasında kötüye kullanılabilir.

Quarkslab hata avcıları, UEFI spesifikasyonunun fiili açık kaynaklı referans uygulaması olan EDK II’de, cihazı başlatmadan önce uzaktan kod yürütme (RCE) saldırılarına yol açabilecek dokuz ciddi güvenlik açığı keşfetti.

Ağustos 2023’te keşfedilen bu kusurlar, IPv4 ve IPv6 katmanlarında DNS ve DHCP zehirlenmesi saldırılarına, bilgi sızıntısına, hizmet reddine ve veri ekleme saldırılarına yol açtı.

Toplu olarak PixieFAIL olarak adlandırılan güvenlik açıkları, NetworkPkg’nin üstünkörü bir incelemesi sırasında EDK II’nin ağ yığınında keşfedildi ve ağ önyükleme işlemi sırasında kötüye kullanılabilir.

Ağ önyüklemesi, kurumsal bilgisayarlarda/sunucularda, önyükleme sırasında ağdan bir işletim sistemi görüntüsü yüklemek için kullanılan yaygın bir özelliktir. Bu, veri merkezlerinde ve yüksek performanslı bilgi işlem ortamlarında popülerdir. Sunucu gruplarının ve kümelerinin genellikle yüzlerce veya binlerce bilgi işlem düğümüne sahip olduğu göz önüne alındığında, işletim sistemini merkezi bir sunucu kümesinden indirip çalıştırarak yönetimi basitleştirir.

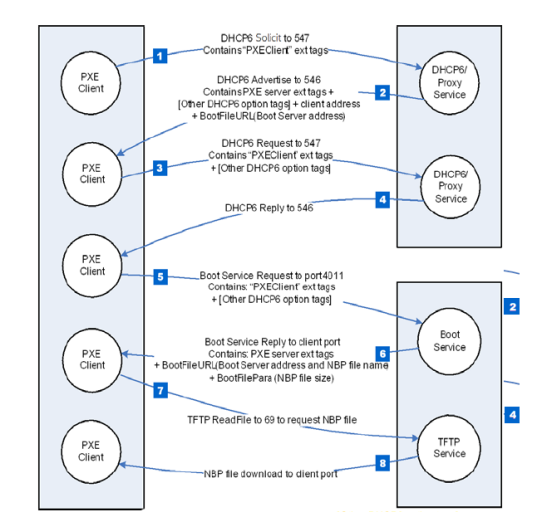

Bilginiz olsun diye söylüyorum, Önyükleme Öncesi Yürütme Ortamı (PXE), netboot veya Pixie boot, ağ bilgisayarlarının önyüklemesi için standartlaştırılmış bir istemci-sunucu çözümü belirtir. 1998 yılında Intel tarafından tanıtıldı ve daha sonra UEFI spesifikasyonuna dahil edildi. 2010 yılında UEFI sürüm 2.2’nin piyasaya sürülmesiyle IPv6 tabanlı PXE, spesifikasyonun bir parçası haline geldi. PXE kodu, anakarttaki UEFI ürün yazılımında veya NIC ürün yazılımı salt okunur belleğinde bulunur.

EDK II, projeyi kendi UEFI uygulamaları için kullanan geliştiricilerden oluşan bir topluluk olan Tianocore tarafından geliştirilen ve sürdürülen UEFI’nin açık kaynaklı uygulamasıdır. İlk PXE aşamasında ağ işlevlerini etkinleştirmek için bir TCP/IP yığını olan NetworkPkg’yi içerir ve ağa bağlı bilgisayarların uzaktan yapılandırılmasına ve başlatılmasına olanak tanır.

Quarkslab’ın blog gönderisine göre, TianoCore EFI Geliştirme Kiti II’de (EDK II) dokuz sorunun tamamı keşfedildi ve AMI, Intel, Insyde ve Phoenix Technologies’in UEFI donanım yazılımını etkiliyor. Tehdit aktörleri, uzaktan kod yürütme, hizmet reddi, DNS önbellek zehirlenmesi ve hassas bilgilerin sızması için bunları kullanabilir. Güvenlik açıklarının ayrıntıları aşağıdaki gibidir:

CVE-2023-45229 (CVSS derecesi 6,5) ve CVE-2023-45230 (CVSS derecesi 8,3), DHCPv6 istemcisinde tamsayı yetersizliğine ve arabellek taşmasına neden olan DHCPv6’daki güvenlik açıklarıdır.

CVE-2023-45231 (CVSS derecesi 6,5) ve CVE-2023-45232 (CVSS derecesi 7,5), DHCPv6 Reklam mesajındaki güvenlik açıklarıdır ve bilinmeyen veya PadN seçenekleri ayrıştırılırken sınır dışı okumalara ve sonsuz döngülere neden olur.

CVE-2023-45233 (CVSS derecesi 7,5) ve CVE-2023-45234 (CVSS derecesi 8,3), DHCPv6 Reklam mesajındaki, Hedef Seçenekleri başlığındaki bir PadN seçeneğini ayrıştırırken sonsuz bir döngüye neden olan ve diğeri DNS’nin işlenmesini etkileyen güvenlik açıklarıdır. Sunucular ve Sunucu Kimliği seçenekleri.

CVE-2023-45235 ve CVE-2023-45236, sırasıyla 8,3 ve 5,8 CVSS puanlarına sahip DHCPv6 proxy Reklam mesajlarını etkileyen, arabellek taşmasına ve öngörülebilir TCP başlangıç sıra numaralarına neden olan güvenlik açıklarıdır. Dokuzuncu kusur, CVSS puanı 5,3 olan CVE-2023-45237’dir ve sözde rastgele sayı üretecindeki bir zayıflıkla ilgilidir.

EDK II cihazlarındaki güvenlik açıklarının listesi çok geniştir; bunların en şiddetlisi, rastgele kod yürütmeyi teşvik eden ve potansiyel olarak saldırganların ilk erişime ve yanal harekete izin veren arabellek taşması güvenlik açıklarıdır.

Quarkslab, sorunu çözmek için etkilenen yazılım satıcılarıyla iletişime geçti. Yarım yıldan fazla bir süre boyunca hiçbir bilgi sızdırmadan bir yama geliştirmek için birlikte çalıştılar. 16 Ocak 2024’te, bir ürün yazılımı güncellemesiyle PixieFAIL’i anında düzeltmeye yönelik bir yama yayınlandı.

Şirket, ilk yedi güvenlik açığı için kavram kanıtı kodu yayınlayarak savunucuların virüs bulaşma girişimlerini tespit etmesini sağladı. CERT Koordinasyon Merkezi Insyde, AMI, Intel ve Phoenix Technologies’i etkilenenler olarak tanımladı ve düzeltmeleri dağıtmak için yönergeler yayınladı.

İLGİLİ KONULAR

- Ivanti VPN Zero-Day Kusurları Yaygın Siber Saldırıları Artırıyor

- Bilgisayar korsanları Bosch Termostatınızı ele geçirebilir ve Kötü Amaçlı Yazılım Yükleyebilir

- Kötü Amaçlı Yazılım Docker Sunucularını Trafiği Artırılmış Kripto Madencilerine Dönüştürüyor

- CISA, Chrome ve Excel Ayrıştırma Kitaplığındaki İstismar Edilen Kusurlara Karşı Uyardı

- Windows Defender SmartScreen Kusuru Phemedrone Stealer ile Kullanıldı