FreeBSD işletim sisteminin koruyucuları, programı çökertmek veya uzaktan kod yürütmeyi tetiklemek için potansiyel olarak istismar edilebilecek ping modülünü etkileyen bir güvenlik açığını gidermek için güncellemeler yayınladı.

Tanımlayıcı atanan sorun CVE-2022-23093FreeBSD’nin tüm desteklenen sürümlerini etkiler ve ping hizmetindeki yığın tabanlı arabellek taşması güvenlik açığıyla ilgilidir.

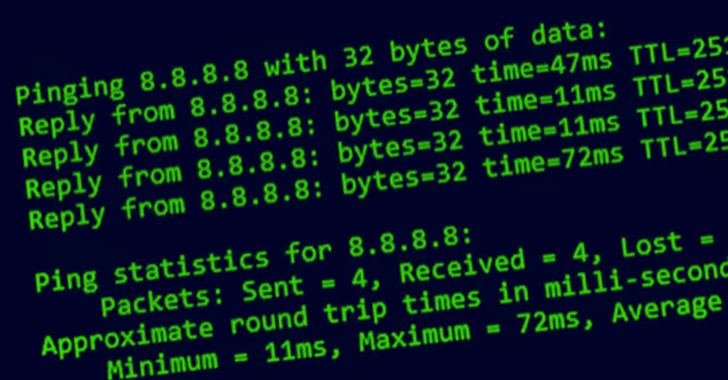

Geçen hafta yayınlanan bir danışma belgesine göre “ping, pr_pack() işlevindeki yanıtları işlemek için ağdan ham IP paketlerini okur.”

“pr_pack(), alınan IP ve ICMP başlıklarını daha fazla işlem için yığın arabelleklerine kopyalar. Bunu yaparken, yanıtta veya alıntılanan pakette IP başlığını izleyen IP seçenek başlıklarının olası varlığını hesaba katmaz.”

Sonuç olarak, IP seçenek başlıkları mevcut olduğunda hedef arabellek 40 bayta kadar taşabilir.

FreeBSD Projesi, ping işleminin bir yetenek modu sanal alanında çalıştığını ve bu nedenle işletim sisteminin geri kalanıyla nasıl etkileşime girebileceği konusunda kısıtlı olduğunu belirtti.

Açık kaynaklı, FreeBSD tabanlı bir güvenlik duvarı ve yönlendirme yazılımı olan OPNsense, diğer sorunlarla birlikte güvenlik açığını kapatmak için bir yama (sürüm 22.7.9) yayınladı.

Bulgular, Qualys araştırmacılarının, Şubat 2022’de gün ışığına çıkan önceki bir ayrıcalık yükseltme kusurunu (CVE-2021-44731) temel alan Linux işletim sistemindeki snap-confine programında başka bir yeni güvenlik açığını ayrıntılı olarak açıklamasıyla geldi.

Snap’ler, yukarı akış geliştiricileri tarafından kullanıcılara dağıtılabilen bağımsız uygulama paketleridir.

CVE-2021-44731 için bir yamanın parçası olarak tanıtılan yeni eksiklik (CVE-2022-3328), Leeloo Multipath adlı çok yollu diğer iki kusurla zincirlenebilir – bir yetkilendirme atlaması ve CVE-2022- olarak izlenen bir sembolik bağlantı saldırısı. 41974 ve CVE-2022-41973 – kök ayrıcalıkları elde etmek için.

Çok yollu arka plan programı varsayılan olarak kök olarak çalıştığından, kusurların başarılı bir şekilde kullanılması, ayrıcalığı olmayan bir tehdit aktörünün savunmasız ana bilgisayarda en yüksek izinleri almasına ve rastgele kod yürütmesine olanak sağlayabilir.