Güvenlik araştırmacıları, PFSense güvenlik duvarı yazılımında, saldırganların kötü amaçlı kod enjekte etmesine, bozuk yapılandırmalara ve potansiyel olarak sistemlere yetkisiz erişim elde etmesine izin verebilecek üç kritik güvenlik açığını ortaya çıkardılar.

Bu güvenlik açıkları, Kasım ve Aralık 2024 arasında PFSense’nin arkasındaki şirket olan Netgate’e sorumlu bir şekilde açıklandı, ancak standart 90 günlük açıklama penceresinin ötesinde istikrarlı sürümlerde açıldı.

Düzeltmeler artık PFSense 2.8.0 beta, GitHub Ana Şubesi ve PFSense artı erken erişim kanallarında mevcuttur, ancak istikrarlı topluluk baskısının kullanıcıları hala yamalar bekliyor.

.png

)

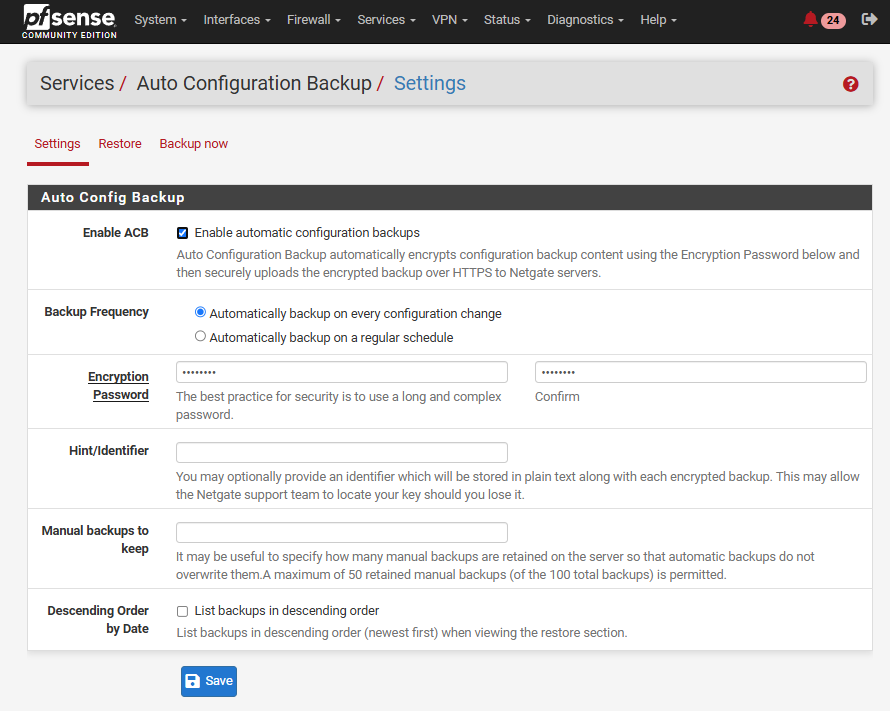

İlk güvenlik açığı (CVE-2024-57273), güvenlik duvarlarının Netgate sunucularında yedeklemeleri depolamasına izin veren PFSense’in Otomatik Yapılandırma Yedekleme (ACB) hizmetini etkiler.

Araştırmacılar, yedekleme hizmeti ile etkileşim kurmak için kullanılan API anahtarının güvenlik duvarının SSH genel anahtarından türetildiğini keşfettiler.

SSH hizmetine erişimi olan bir saldırgan, bu anahtarı yeniden oluşturabilir ve bulut yedeklemelerini silerek veya kötü niyetli JavaScript kodu enjekte ederek manipüle etmelerini sağlar.

Bu depolanmış siteler arası komut dosyası (XSS) güvenlik açığı, PFSense’in yerleşik web kabuğu ile birleştirildiğinde özellikle tehlikeli hale gelir ve potansiyel olarak uzaktan kod yürütülmesini sağlar.

Bu güvenlik açığından yararlanmak için bir saldırganın iki koşula ihtiyacı vardır: Hedef sistemde erişilebilir bir SSH sunucusu ve ACB.

Güvenlik açığı ayrıca, felaket kurtarma yeteneklerinden ödün vererek bilgi sızıntısı ve yedekleme riskleri riskleri de sunar.

İkinci güvenlik açığı (CVE-2024-54780), OpenVPN yönetim arayüzünde kimliği doğrulanmış komut enjeksiyonunu içerir.

Gösterge tablosu erişim izinleri olan kullanıcılar, normalde istemci bağlantılarını sonlandırmak için kullanılan Remipp alanı aracılığıyla komutları enjekte etmek için OpenVPN widget’ındaki tasarlanmayan giriş parametrelerinden yararlanabilir.

OpenVPN_KILL_CLIent işlevine ikincil bir komut ve ardından yeni bir çizgi karakteri içeren kötü amaçlı bir yük yükü, komut yürütme ile sonuçlanır.

Etki, komut çıktı görünürlüğü ve OpenVPN yönetim arayüzü aracılığıyla sunulan kısıtlı komut seti eksikliği ile biraz sınırlı olsa da, kimlik doğrulanmış kullanıcılar için önemli bir güvenlik endişesini temsil etmektedir.

XML enjeksiyonu yapılandırma bütünlüğünü tehdit eder

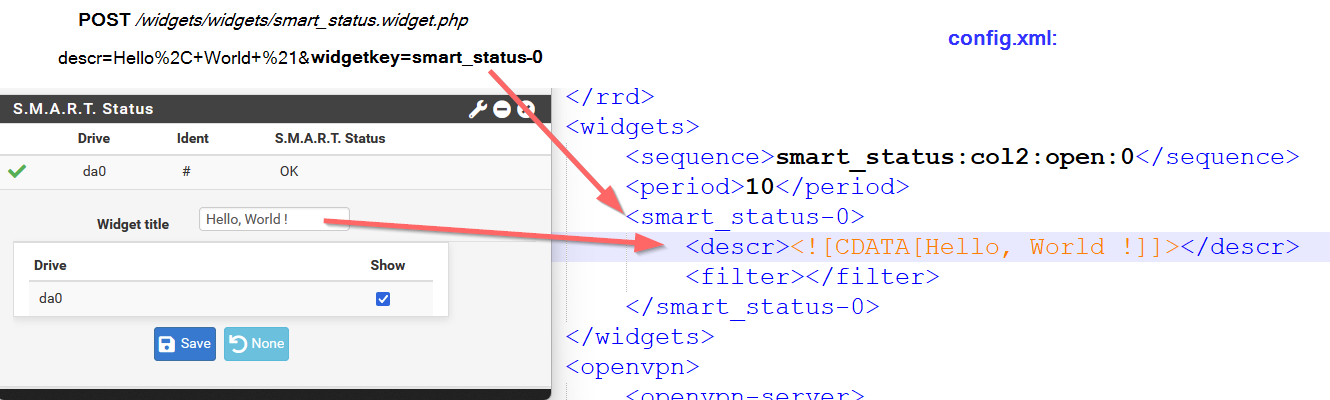

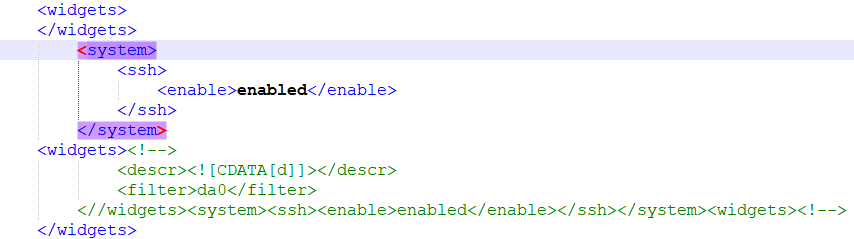

Belki de en şiddetli güvenlik açığı (CVE-2024-54779), gösterge paneli widget’larında XML enjeksiyonuna izin vererek saldırganların ana konfigürasyon dosyasını bozmasını ve kalıcı XSS saldırılarını yürütmesini sağlar.

Göstermek için akıllı durum widget’ını yapılandırabilir ve enjekte edilen değerin yapılandırma dosyasında nasıl göründüğünü gözlemleyebiliriz. Aynı davranış diğer gösterge paneli widget’larında da meydana gelir.

Güvenlik açığı, widget çerçevesinin uygun doğrulama olmadan WidgetKey parametresini nasıl işlediği ve depoladığı konusunda mevcuttur.

PFSense, widget yapılandırmalarını ana yapılandırma dosyasında XML etiketleri olarak depoladığından, kötü biçimlendirilmiş XML enjekte etmek, tüm yapılandırmayı bozabilir ve güvenlik duvarının düzgün bir şekilde önyüklemesini önleyerek hizmet reddine neden olabilir.

Ancak, yalnızca girişleri değiştirmenin mümkün olduğu ortaya çıkıyor.

Ayrıca, saldırganlar, widget ekran tercihlerine bakılmaksızın, yöneticiler gösterge tablosuna eriştiğinde yürütülen kötü niyetli JavaScript kodu enjekte edebilirler.

Rapora göre, bu güvenlik açıkları ağ altyapı yazılımında derhal güvenlik yamasının önemini vurgulamaktadır.

PFSense kullanan sistem yöneticileri, en son mevcut sürüme yükseltmeye veya resmi yamalar kararlı sürümler için kullanılabilir hale gelene kadar önerilen hafifletmeler uygulamaya teşvik edilir.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!