OAuth, çoğu uygulamanın izinler arası bir uygulama erişimi delegasyonu oluşturarak imzalamayı kolaylaştırmak için kullandığı modern kimlik doğrulama mekanizmasıdır.

Bununla birlikte, Salt Security’den yapılan son keşifler, iOS, Android ve web platformları gibi platformlar için yüksek kaliteli yerel uygulamalar geliştirmede kullanılan Expo çerçevesindeki bir güvenlik açığını belirtiyor.

kritik OAuth Çerçeve Hatası

CVE-2023-28131 – Expo Platformundaki OAuth Kusuru, yüzlerce Üçüncü Taraf sitesini, uygulamasını etkiler

Bir saldırgan fuarda bu güvenlik açığından yararlanabilir[.]io çerçevesini bir kurbana kötü amaçlı bir bağlantı göndererek.

Kurban bağlantıya tıkladığında, saldırgan kurbanın hesaplarını ele geçirebilir ve “” kullanan uygulama veya web sitesindeki kimlik bilgilerini çalabilir.Expo AuthSession Yönlendirmesi” OAuth akışı için proxy.

Teknik Analiz

OAuth mekanizmasının örtük izin ve açık izin akışı olmak üzere iki farklı akışı vardır.

- örtülü hibe

- Açık hibe

Örtük izin akışında, OAuth oturum açmayı kullanan uygulama, Facebook, Google vb. OAuth sağlayıcılarının herhangi birinden bir belirteç kimliği parametresi isteyecektir.

Bu belirteç kimliği parametresi, kullanıcı web sitesinin Facebook veya Google kullanıcı profiline erişmesine izin verdiğinde alınır.

Kullanıcı izin verdiğinde gizli bir anahtar oluşturulur ve URL üzerinden uygulamaya gönderilir.

Uygulama, Facebook veya Google’dan kullanıcı bilgilerini almak için bu gizli anahtarı kullanır. Örtülü hibe türü, tek sayfalık ve yerel masaüstü uygulamalarında kullanılır.

Expo Çerçevesi

Expo çerçevesi, dünya çapında 650.000’den fazla geliştiriciye sahip flexport, Codecademy, Petal, Cameo, Insider vb. şirketlerde kullanılmaktadır.

Salt Security’deki araştırmacılar, Expo çerçevesindeki OAuth akışını tamamen anlamak için uygulamayı yeniden yarattı.

Expo çerçevesinin bir akışa sahip olduğu ortaya çıktı. İadeUrl’si parametre, bir tehdit aktörü tarafından sömürüye açıktı.

Saldırı Metodolojisi

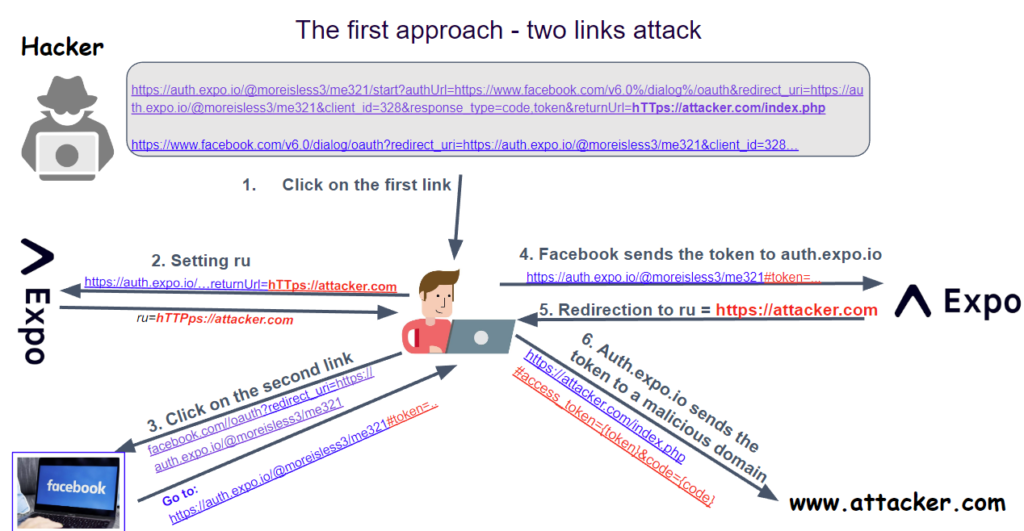

Tehdit aktörü, kullanıcıya iki bağlantı gönderir.

Kullanıcı ilk bağlantıya tıkladığında, Expo çerçevesi İadeUrl’si saldırganın değerini varsayılan olarak ayarlamak için, örneğin, [hTTps[:]//saldırgan.com]

Kullanıcı ikinci bağlantıya tıkladıktan sonra, Facebook kullanıcıyı Expo.io web sitesine yönlendirir ve bir jeton gönderir. İadeUrl’si.

Ancak, bir kullanıcı bir sosyal mühendislik saldırısı sırasında aynı anda iki bağlantıya tıklamayacağından, kullanıcının Facebook’tan gelen onay sayfasını görme süresini azaltan bir Javascript istismarı kullanılır.

Salt Security, saldırının eksiksiz ve ayrıntılı bir analizini yayınlar.

Bu, Expo.io Çerçevesinde hesap devralma ve kimlik bilgilerinin çalınması güvenlik açığıyla sonuçlanır.

Expo, tüm kullanıcılarının kendileri tarafından yayınlanan en son güvenlik düzeltme ekine güncelleme yapmasını tavsiye etti.

CISO’ların Karşılaştığı Ortak Güvenlik Sorunları? – Ücretsiz CISO Kılavuzunu İndirin