CVE-2025-29927 olarak adlandırılan bir sonraki.JS çerçevesinde yeni keşfedilen kritik güvenlik açığı, kötü amaçlı aktörlerin yetkilendirme mekanizmalarını tamamen atlamasına izin vererek web uygulamaları için önemli bir tehdit oluşturmaktadır.

Bu güvenlik açığı, X-Middleware-Subrequest başlığının Next.js ara ekstrüdünün uygunsuz şekilde ele alınmasından kaynaklanmaktadır.

Güvenlik açığı, popüler React tabanlı web çerçevesinin birden fazla sürümünü etkiler ve kullanımda belirli sürüme bağlı olarak farklı sömürü teknikleri.

Key Takeaways

1. CVE-2025-29927 exploits x-middleware-subrequest to bypass Next.js authorization.

2. Attackers set the header to middleware names to skip checks.

3. Grants unauthorized access, so implement layered security.

Güvenlik araştırmacıları, saldırganların kimlik doğrulama ve yetkilendirme kontrollerini atlatmak için HTTP başlıklarını manipüle edebileceğini ve uygun kimlik bilgileri olmadan kısıtlı alanlara erişim sağlayabildiğini gösterdiler.

Next.js Çerçeve Güvenlik Açığı

NULLSecurityX, bu güvenlik açığının çekirdeğinin bir sonraki.JS’nin ara katman yazılımı işleme mantığında, özellikle X-Middleware-Subrequest başlığını nasıl işlediğini bildirir.

Bu üstbilgi başlangıçta dahili alt pençeleri tanımlayarak sonsuz ara katmanlık döngülerini önlemek için tasarlanmıştır. Bununla birlikte, kusurlu uygulama harici taleplerin bu mekanizmayı kötüye kullanmasına izin verir.

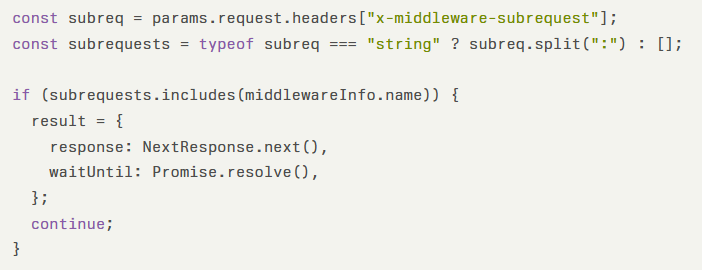

Savunmasız kod modeli şu yapıyı takip eder:

Bir saldırgan, HTTP isteklerinde uygun X-Middleware-Subrequest başlık değerini içerdiğinde, ara katman yazılımı bunu dahili bir alt prestion olarak tanımlar ve yetkilendirme kontrollerini tamamen atlar. Sömürü sonraki işlemlerde değişir. JS sürümleri:

Sürüm 12.2 ve önceki: Saldırganlar X-Middleware-Subrequest’i kullanır: Sayfalar dizininde bulunan ara katman yazılımlarını atlamak için sayfalar/_middleware.

Sürüm 12.2 ve üstü: Başlık değeri X-Middleware-Subrequest’te değişir: Middleware.ts adlı ara katman yazılımı dosyaları için ara katman yazılımı.

Sürüm 13.2.0 ve üstü: Özyineleme derinliği korumalarına rağmen, temel güvenlik açığı başlıktaki tekrarlanan ara katman yazılımı adları ile devam eder.

Pratik sömürü senaryoları bu güvenlik açığının ciddiyetini göstermektedir. Saldırganlar korumalı yönetim panellerine erişmek için basit HTTP istekleri oluşturabilir.

Bu istek, ara katman yazılımı korumasını atlar ve yönetici işlevlerine yetkisiz erişim sağlar.

Güvenlik açığı, JSON Web Token (JWT) veya çerez tabanlı kimlik doğrulama sistemleri ile birleştirildiğinde özellikle tehlikeli hale gelir, burada başlık manipülasyonu jeton doğrulamasının tamamen atlatılmasına izin verir.

Otomatik sömürü araçları, birden fazla korunan yolu aynı anda sistematik olarak test edebilir.

| Risk faktörleri | Detaylar |

| Etkilenen ürünler | Next.js sürümleri ≤ 12.2 (sayfa/_middleware) Next.js sürümleri ≥ 12.2 ve <13.2.0 (Middleware.ts) Next.js sürümleri ≥ 13.2.0 |

| Darbe | Ara katman yazılımı atlama yoluyla tam yetkilendirme bypass |

| Önkoşuldan istismar | Özel X-Middleware-Subrequest başlığı ile HTTP istekleri oluşturma yeteneği |

| CVSS 3.1 puanı | 9.8 (kritik) |

Güvenlik araştırmacıları, kötü niyetli başlığı enjekte ederken, tüm uygulamalarda savunmasız erişim noktalarını hızlı bir şekilde tanımlarken, ortak yönetim uç noktaları ( /admin, /gösterge tablosu, /ayarlar) aracılığıyla yineleyen kavram kanıtı komut dosyaları geliştirdiler.

Güvenlik açığının etkisi, basit yetkilendirme bypass’ın ötesine uzanır. Yalnızca Next.JS Güvenlik Kontrolleri için Midentware’e dayanan uygulamalarda, saldırganlar potansiyel olarak hassas kullanıcı verilerine erişebilir, uygulama yapılandırmalarını değiştirebilir veya uygun kimlik doğrulaması olmadan yönetim işlevlerini yürütebilir.

Next.js uygulamaları çalışan kuruluşlar, ara katman yazılımı uygulamalarını derhal değerlendirmeli ve mevcut güvenlik yamalarını uygulamalıdır.

Bu keşif, yetkilendirme kontrollerinin yalnızca ara katman yazılımı tabanlı koruma mekanizmalarına güvenmek yerine birden fazla uygulama katmanında bulunduğu derinlemesine savunma güvenlik stratejilerinin kritik önemini vurgulamaktadır.

Bu hikayeyi ilginç bul! Daha fazla anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin.