Kavram kanıtı istismar kodu, artık birden fazla Zoho ManageEngine ürününde bir uzaktan kod yürütme (RCE) güvenlik açığı için kullanılabilir.

Bu kimlik doğrulama öncesi RCE kusuru, CVE-2022-47966 olarak izlenir ve Apache Santuario kitaplığının eski ve savunmasız bir sürümünün kullanılmasından kaynaklanır.

SAML tabanlı çoklu oturum açma (SSO) saldırıdan önce en az bir kez etkinleştirildiyse veya etkinleştirildiyse, kimliği doğrulanmamış tehdit aktörleri, başarılı bir istismarın ardından ManageEngine örneklerinde rasgele kod yürütebilir.

Güvenlik açığı bulunan yazılımlar, neredeyse tüm ManageEngine ürünlerini içerir, ancak 27 Ekim 2022’den itibaren üçüncü taraf bağımlılığı güvenli bir sürüme güncellenerek birkaç dalga halinde yama uygulanmıştır.

| Erişim Yöneticisi Artı | Aktif Dizin 360 | İşletim Sistemi Dağıtıcısı |

| ADAudit Plus | AD Yöneticisi Artı | Şifre Yöneticisi Pro |

| ADSelfService Plus | Analitik Artı | PAM 360 |

| Uygulama Kontrolü Artı | Varlık Gezgini | Yama Yöneticisi Artı |

| Tarayıcı Güvenliği Plus | Cihaz Kontrolü Artı | Uzaktan İzleme ve Yönetim (RMM) |

| Uç Nokta Merkezi | Uç Nokta Merkezi MSP | Uzaktan Erişim Artı |

| Uç nokta DLP’si | Anahtar Yöneticisi Artı | Servis Masası Artı |

| ServiceDesk Plus MSP | Destek Merkezi Artı | Güvenlik Açığı Yöneticisi Artı |

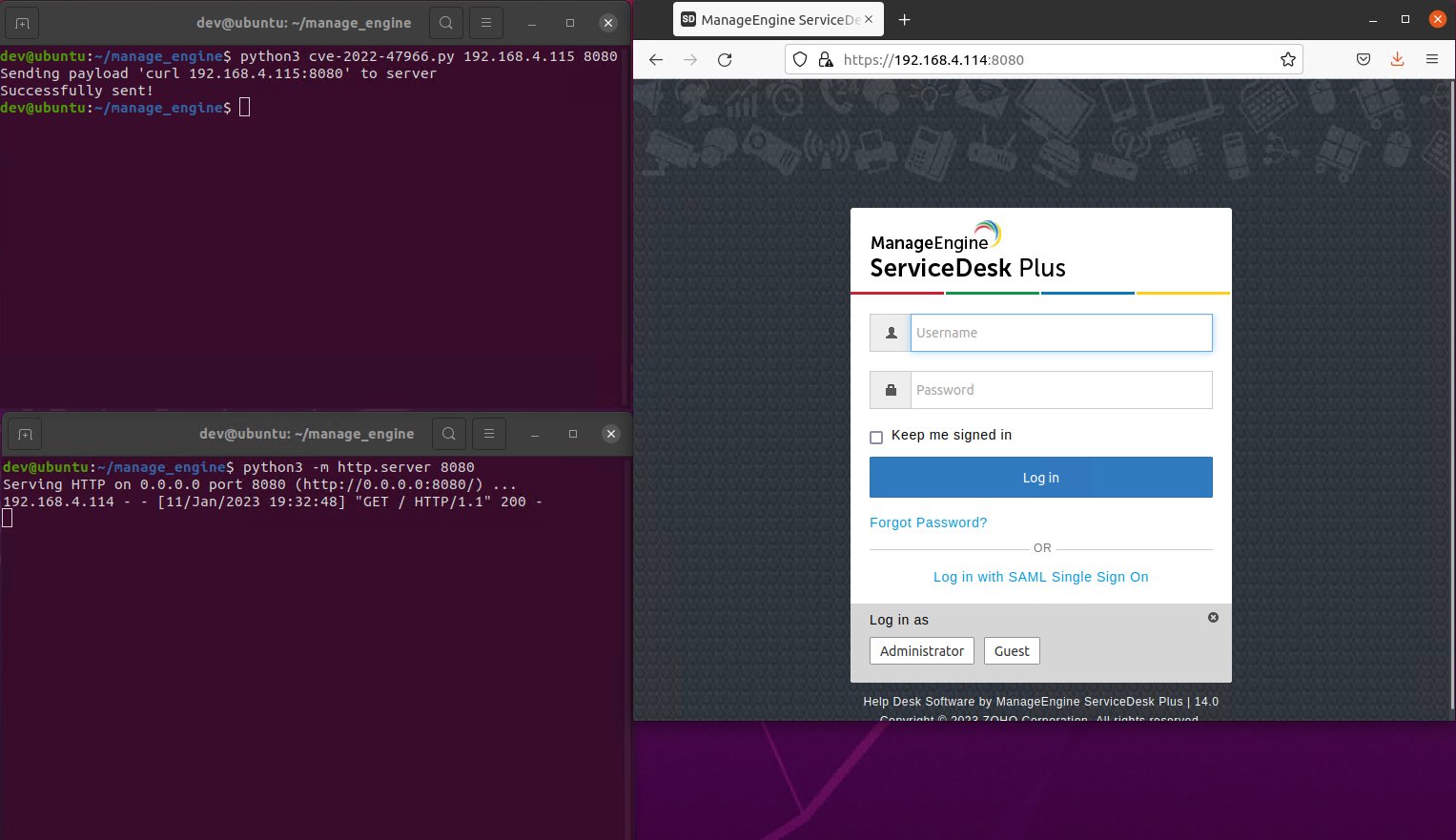

Horizon3 güvenlik araştırmacıları, Perşembe günü bir CVE-2022-47966 PoC’nin bu hafta içinde kullanıma sunulacağına dair bir uyarının ardından bugün erken saatlerde güvenlik açığı için bir kavram kanıtı (PoC) istismarı ve teknik analiz yayınladı.

Araştırmacılar, “Güvenlik açığı, bir saldırganın kötü niyetli bir SAML yanıtı içeren bir HTTP POST isteği göndererek uzaktan kod yürütmesine olanak tanıyor” dedi.

“Bu POC, Java’nın Runtime.exec yöntemiyle bir komut çalıştırmak için kimlik doğrulama öncesi uzaktan kod yürütme güvenlik açığını kötüye kullanıyor” diye eklediler.

PoC istismarı, ServiceDesk Plus ve Endpoint Central’a karşı test edildi ve Horizon3 “bu POC’nin, kod tabanlarının bir kısmını ServiceDesk Plus veya EndpointCentral ile paylaşan birçok ManageEngine ürününde değiştirilmeden çalışmasını bekliyor.”

Horizon3 daha önce birkaç farklı üründeki diğer kritik güvenlik kusurları için istismar kodu yayınlamıştı:

- CVE-2022-28219, Zoho ManageEngine ADAudit Plus’ta saldırganların Active Directory hesaplarını ele geçirmesine olanak tanıyan kritik bir kusur,

- F5 BIG-IP ağ cihazlarında uzaktan kod yürütülmesine izin veren kritik bir güvenlik açığı olan CVE-2022-1388,

- ve CVE-2022-22972, birden çok VMware ürününde bulunan ve tehdit aktörlerinin yönetici ayrıcalıkları kazanmasına olanak tanıyan kritik bir kimlik doğrulama atlama hatası.

Gelen ‘sprey ve dua’ saldırıları

Geçen hafta Horizon3 araştırmacıları, PoC istismarı yayınlandıktan sonra potansiyel bir saldırı dalgası konusunda da uyardı çünkü “güvenlik açığından yararlanmak kolaydır ve saldırganların İnternet üzerinden ‘püskürtme ve dua etme’leri için iyi bir adaydır.”

SAML’yi etkinleştirdikleri için tespit edilen tüm cihazların tahmini %10’unun CVE-2022-47966 saldırılarına maruz kaldığı tahmin edilen binlerce yama uygulanmamış ServiceDesk Plus ve Endpoint Central sunucusunun Shodan aracılığıyla çevrimiçi olarak açığa çıktığını buldular.

Bu güvenlik açığından yararlanan saldırılara dair herhangi bir rapor bulunmamakla birlikte ve vahşi ortamda bundan yararlanmaya yönelik herhangi bir girişimde bulunulmasa da, tehdit aktörleri büyük olasılıkla Horizon3’ün PoC koduna dayalı özel RCE açıkları geliştirmek için hızla hareket edeceklerdir.

Son yıllarda, finansal olarak motive olan ve devlet destekli tehdit grupları, Zoho ManageEngine sunucularını yoğun bir şekilde hedef aldı.

Örneğin, tehdit aktörleri, Temmuz 2020’de İnternet’e açık Desktop Central örneklerini ele geçirdikten sonra, bilgisayar korsanlığı forumlarında ihlal edilen kuruluşların ağlarına erişim sattı.

Ağustos ve Ekim 2021 arasında, Çinli APT27 bilgisayar korsanlığı grubununkine benzer taktikler, teknikler ve prosedürlerle (TTP’ler) ulus devlet bilgisayar korsanları tarafından düzenlenen bir kampanyanın hedefi oldular.

ManageEngine’i hedef alan bu ve diğer saldırıların ardından, CISA ve FBI iki ortak tavsiye yayınladı [1, 2] kritik altyapı kuruluşlarına arka kapı açmak için ManageEngine hatalarından yararlanan devlet destekli saldırganlara karşı uyarmak için.