Birden fazla Zoho ManageEngine ürününü etkileyen kritik bir uzaktan kod yürütme (RCE) güvenlik açığı artık saldırılarda kullanılıyor.

İlk istismar girişimleri, Horizon3 güvenlik araştırmacılarının açıktan yararlanma kodunu ve kusurun derinlemesine teknik analizini yayınlamasından iki gün önce, Salı günü siber güvenlik firması Rapid7 tarafından gözlemlendi.

Tehdit algılama firması, “Rapid7, en az 24 şirket içi ManageEngine ürününü etkileyen bir ön kimlik doğrulama uzaktan kod yürütme (RCE) güvenlik açığı olan CVE-2022-47966’nın kötüye kullanılmasından kaynaklanan çeşitli güvenlik ihlallerine yanıt veriyor” dedi.

“Rapid7, 17 Ocak 2023 (UTC) kadar erken bir tarihte kuruluşlar genelinde istismar gözlemledi.”

Bu, “birden fazla Zoho ManageEngine ürününü (SAML SSO’su etkinleştirilmiş) etkileyen CVE-2022-47966 kimliği doğrulanmamış RCE için en az 10 IP’den yararlanma girişimleri tespit ettiklerini” söyleyen Shadowserver Foundation’daki araştırmacılar tarafından doğrulandı.

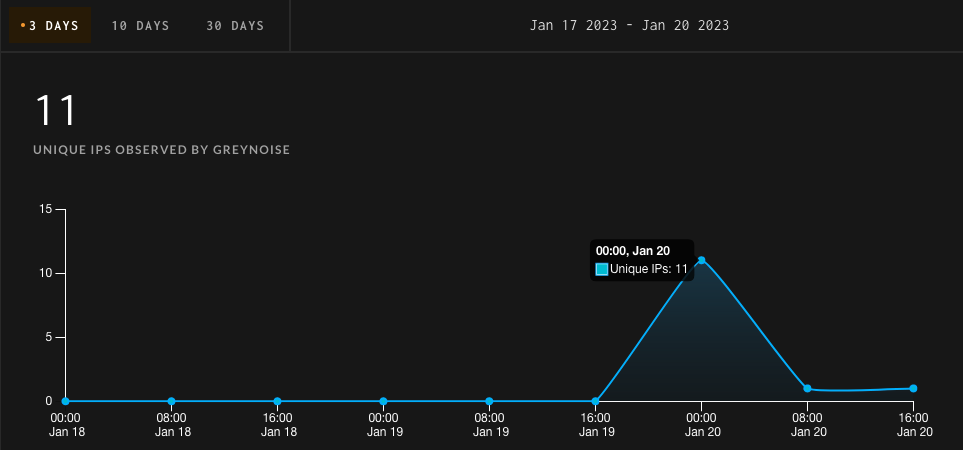

Bulguları, geçen hafta 12 Ocak’ta CVE-2022-47966 istismar girişimlerini izlemeye başlayan tehdit istihbaratı şirketi GreyNoise tarafından da doğrulandı.

GreyNoise, CVE-2022-47966 saldırılarına karşı savunmasız, İnternet’e açık ManageEngine bulut sunucularını hedefleyen 11 IP adresi algıladı.

China Telecom Backbone üzerindeki bir Linux sunucusuna atanan bu IP’lerden en az biri (örn. 221.226.159.22), daha önce Log4shell güvenlik açığına karşı yama uygulanmamış sunucuları tehlikeye atmaya çalışmıştır.

Güvenliği ihlal edilmiş cihazlarda istismar sonrası etkinlik

Rapid7, bazı müşterilerinin ManageEngine eşgörünümlerinin ele geçirilmesine yol açan saldırıları araştırırken, istismar sonrası etkinliği de gözlemledi.

Şirket, saldırganların Microsoft Defender gerçek zamanlı korumasını devre dışı bırakmak ve C:\Users\Public klasörünü Defender’ın hariç tutma listelerine eklemek için PowerShell komut dosyalarını kullandığını söylüyor.

Tehdit aktörleri, Windows Hizmet Ana Bilgisayarı hizmeti olarak kamufle edilen uzaktan erişim araçları da dahil olmak üzere ek yükler de dağıtır.

Bu araçlardan biri olan ve Plink (PuTTY Link) komut satırı bağlantı aracına benzeyen Chisel adlı bir Golang protokol tünel aracı, bir ters ssh tüneli oluşturmak için kullanılıyor (muhtemelen güvenlik duvarlarını atlamak için uzak bir kabuk açacak).

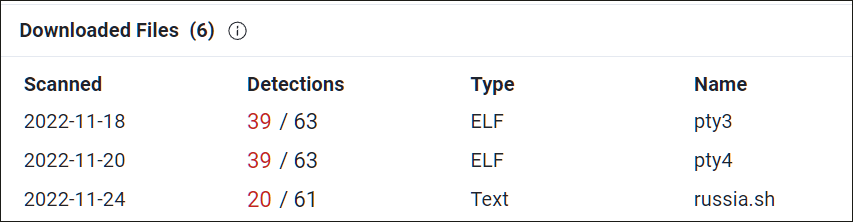

ShadowServer tarafından görülen ve BleepingComputer ile paylaşılan bir istismar girişiminde, saldırganlar uzak bir sunucudan (106.246.224) bir dosya indirmek için curl kullandılar.[.]219/hlmllmo) ve çalıştırın.

Ne yazık ki, bu dosya artık sunucuda bulunmadığından kötü amaçlı davranışı hakkında bilgi yok.

Bununla birlikte, IP adresinin, VMware güvenlik açıklarını ve Log4Shell hatası.

Rapid7, “ManageEngine’in danışma belgesinde listelenen etkilenen ürünlerden herhangi birini kullanan kuruluşlar, istismar kodu herkese açık olduğundan ve istismar zaten başladığından, derhal güncelleme yapmalı ve yama uygulanmamış sistemleri güvenlik açığı belirtileri açısından incelemelidir.”

Horizon, İnternet’e açık 8.300’den fazla ServiceDesk Plus ve Endpoint Central bulut sunucusu buldu ve açıkta kalan örneklerin yaklaşık %10’unun da saldırılara karşı savunmasız olduğunu tahmin ettikten sonra “sprey ve dua et” saldırılarına karşı uyarıda bulundu.

CISA ve FBI daha önce, sağlık hizmetleri ve finansal hizmetler de dahil olmak üzere çok sayıda kritik altyapı sektöründen kuruluşların ağlarına web kabukları bırakmak için ManageEngine kusurlarından yararlanan devlet destekli tehdit aktörlerine karşı uyarıda bulunmak için ortak tavsiyeler (1, 2) yayınlamıştı.