Redis 7.4.5’in Lua komut dosyası motorunda, her biri uzaktan kod yürütme ve ayrıcalık yükseltme konusunda ciddi riskler taşıyan, yeni açıklanan üç güvenlik açığı belirlendi.

Redrays, bu güvenlik açıklarından yararlanmak için şu anda kamuya açık olan ayrıntılı bir kavram kanıtı (PoC) yayınladı. Kuruluşların derhal harekete geçmesi isteniyor.

Serbest Kullanım Sonrası Kullanım Kusuru (CVE-2025-49844)

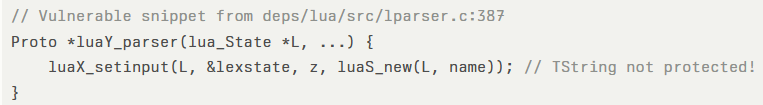

Bu güvenlik açığı, komut dosyası ayrıştırma sırasında TString nesnelerinin düzgün şekilde korunmaması durumunda ortaya çıkar. Spesifik olarak, luaY_parser’da Lua ayrıştırıcısı yeni oluşturulan bir TString’i korumayı ihmal eder, bu da onu erken çöp toplama ve serbest bırakma sonrası kullanım koşullarına karşı duyarlı hale getirir:

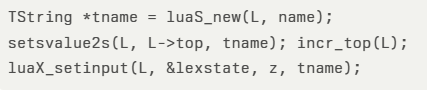

Yamalı kod, ayrıştırmadan önce yığındaki nesneyi korur:

Saldırganlar, ayrıştırma işlemi sırasında çöp toplama işlemini dikkatli bir şekilde tetikleyerek bu sorunu uzaktan kod yürütmek için kullanabilirler.

Tam Sayı Taşması Güvenlik Açığı (CVE-2025-46817)

unpack() işlevi, öğe sayımlarını yanlış hesaplar ve aşırı aralık parametreleriyle çağrıldığında yığının bozulmasına neden olur.

Saldırganlar unpack({1,2,3}, -2, 2147483647) gibi argümanları değiştirerek dizi sınırlarını atlayabilir ve hatta rastgele kod çalıştırabilir.

Değiştirilebilir Ayrıcalık Yükseltme Kusuru (CVE-2025-46818)

Bu kusur, dizeler ve sayılar gibi temel metatabloların değiştirilmesine izin verir çünkü bunlar salt okunur olarak düzgün bir şekilde korunmaz.

Kötü niyetli bir aktör, metatabloları değiştirerek, diğer kullanıcıların bağlamında ayrıcalık yükseltme veya kod yürütme gerçekleştiren mantığı enjekte edebilir.

RedRays, Python tabanlı güçlü bir PoC’nin üç güvenlik açığının da kritikliğini doğruladığını belirtti. PoC şunları otomatikleştirir:

- Serbest kullanımdan sonra kullanıma yönelik agresif yığın ve çöp toplama stres testleri (CVE-2025-49844),

- Tamsayı taşmasını ve yığın bozulmasını tetiklemek için unpack() çağrısının bulanıklaştırılması (CVE-2025-46817),

- Hazırlanmış Lua komut dosyaları (CVE-2025-46818) aracılığıyla ayrıcalık artışını kanıtlamak için temel tür meta tablolarının manipülasyonu.

Kod, hedef bir Redis örneğine bağlanır ve on adede kadar tam yığın testi çalıştırarak yararlanılabilirliği ve uygun düzeltme ekinin varlığını veya yokluğunu doğrular.

Bu teknik kontroller, Redis EVAL komutları aracılığıyla gönderilen özel Lua komut dosyalarından yararlanarak savunmasız sunucu durumlarını açığa çıkarır ve çökme/çıktı kanıtlarını yazdırır.

| CVE | Başlık | Şiddet |

| CVE-2025-49844 | Lua Ayrıştırıcıda Ücretsiz Kullanım Sonrası (deps/lua/src/lparser.c:387) | Kritik |

| CVE-2025-46817 | unpack()’te Tamsayı Taşması (deps/lua/src/lbaselib.c) | Kritik |

| CVE-2025-46818 | Değiştirilebilir Ayrıcalık Yükseltmesi (script_lua.c, eval.c) | Kritik |

Azaltmalar

Redis yöneticilerinin derhal yamalı sürümlere güncelleme yapması gerekir. Kaynak incelemesi ve pratik kullanımla onaylanan bu CVE’ler toplu olarak Redis saldırı yüzeyini genişleterek, özellikle EVAL erişiminin mevcut olduğu yerlerde üretim sunucularını gerçek dünya tehditlerine maruz bırakır.

Saldırganların tam uzaktan kod yürütme ve yetkisiz ayrıcalık yükseltme elde etmek için bu kusurlardan yararlanabilmesi nedeniyle Redis 7.4.5 çalıştıran kuruluşlar, düzeltmeleri gecikmeden dağıtmalıdır.

İnternete yönelik veya güvenilmeyen tüm Redis dağıtımları için anında yama uygulanması çok önemlidir.

Cyber Awareness Month Offer: Upskill With 100+ Premium Cybersecurity Courses From EHA's Diamond Membership: Join Today