Argo CD, Kubernet’ler için iyi bilinen bir açık kaynaklı GitOps sürekli teslim çözümüdür. Çalışan uygulamaları izlemek ve gerçek durumlarını karşılaştırmak için kullanılır, bu da yöneticilerin çalışan uygulamaları planlanan durumlarıyla senkronize etmelerine yardımcı olur.

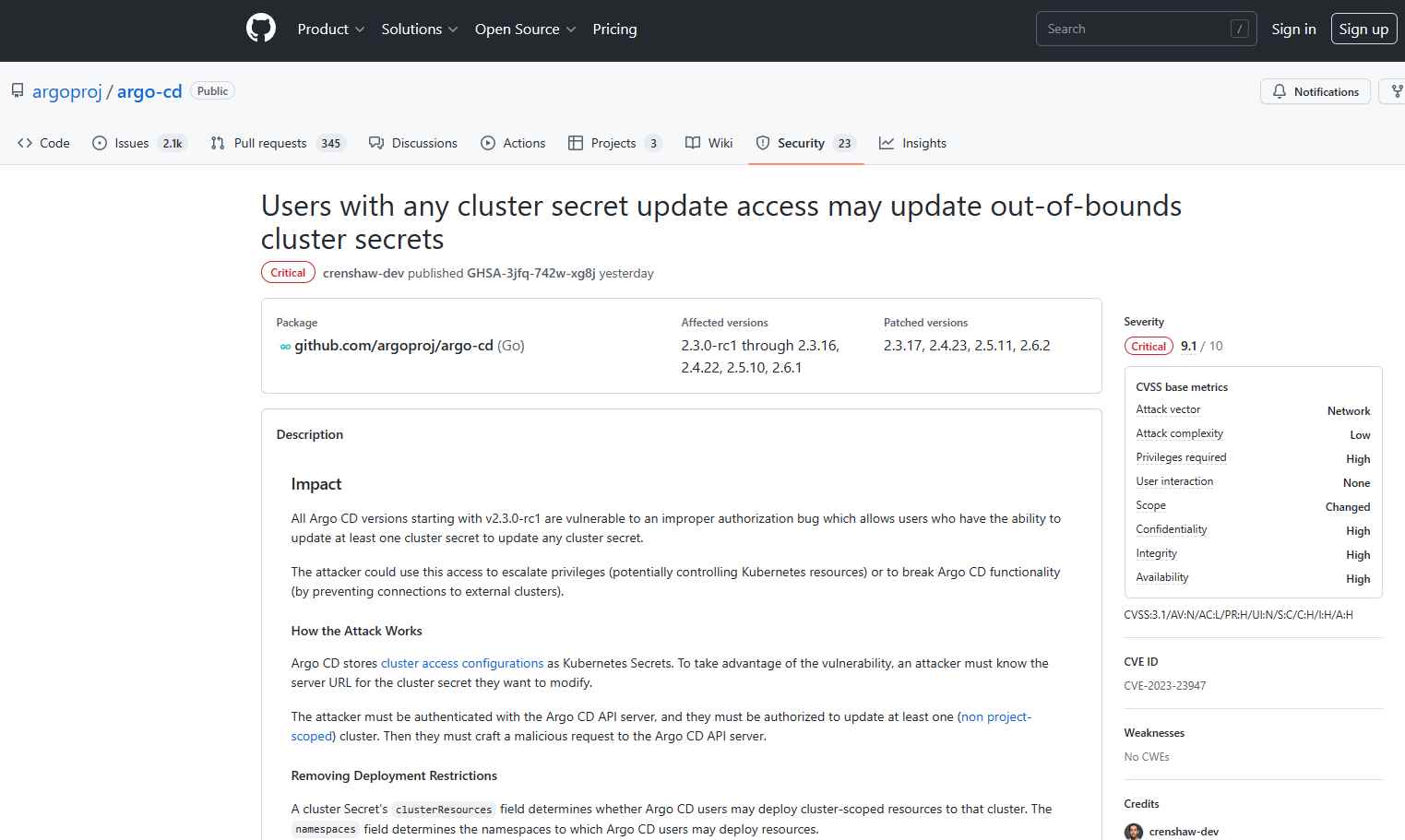

CVE-2023-23947 takip numarası atanan ve CVSS puanı 9.1 olan güvenlik açığı, yetersiz izinden kaynaklanıyor. Sorun ilk olarak, küme erişim ayarlarını Kubernetes Secrets olarak kaydeden Argo CD v2.3.0-rc1 sürümünde ortaya çıktı. Argo CD’sinin bu sürümü, sorunun ortaya çıkmasından sorumludur. Bir düşman, ayrıcalıklarını yükseltmelerine veya Argo CD’sinin çalışmasına zarar vermesine olanak sağlayacak şekilde, sınır dışı küme sırlarını değiştirmek için bunu kullanabilir. Bir ay önce Argo CD tarafından ciddi bir baypas güvenlik sınırlaması (CVE-2023-22482) ele alındı ve yama uygulandı. Saldırgan, API’nin belirli yanlış belirteçleri kabul etmesini sağlamak için bu sorunu kullanabilir.

Saldırganın güvenlik açığından yararlanabilmesi için, değiştirmek istediği küme sırrına karşılık gelen sunucu URL’sinin farkında olması gerekir. Saldırganın kimliğinin Argo CD API sunucusuyla doğrulanması ve kendisine proje kapsamında olmayan en az bir kümeyi güncelleme izni verilmesi gerekir. Onlar için bir sonraki adım, alçakça bir istek hazırlayıp Argo CD API sunucusuna göndermektir.

CVE-2023-23947 olarak bilinen güvenlik açığı, yakın zamanda piyasaya sürülen Argo CD sürüm 2.3.17, 2.4.23, 2.5.11 ve 2.6.2’de giderildi.

Argo CD platformunun kullanıcılarının, yazılımın yamalı bir sürümüne olabildiğince hızlı bir şekilde yükseltmeleri şiddetle tavsiye edilir. Azaltma yöntemleri, AppProjects ve RBAC kullanarak kaynak yönetiminin denetlenmesinin yanı sıra küme güncellemesine erişimi olan kişi sayısının sınırlandırılmasını içerir.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.