Kubernetes ortamlarında hata enjeksiyon testi için kullanılan popüler bir bulut yerli bilgi işlem foundation kaos mühendislik platformu olan Chaos Mesh’te kritik güvenlik açıkları tespit edilmiştir.

Toplu olarak “Kaotik Milletvekili” olarak adlandırılan güvenlik kusurları, nispeten basit sömürü teknikleri aracılığıyla tam küme uzlaşmasını sağlayan dört CVE’dir.

Key Takeaways

1. “Chaotic Deputy” in Chaos Mesh <2.7.3 allows unauthenticated GraphQL and command injection.

2. Attackers exploit port 10082 and Chaos Daemon to hijack pods and steal tokens.

3. Upgrade or disable the control server.

Güvenlik açığı seti, CVE-2025-59358, CVE-2025-59359, CVE-2025-59360 ve CVE-2025-59361’i içerir, bunların üçü kritik CVSS 9.8 şiddet derecelendirmelerini içerir.

Bu güvenlik açıkları, 2.7.3’ten önceki kaos ağ versiyonlarını etkiler ve müstakil baklalar içinde çalışırken bile Kubernetes kümesine ilk ağ erişimi olan saldırganlar tarafından kullanılabilir.

Kaos ağ güvenlik açıkları

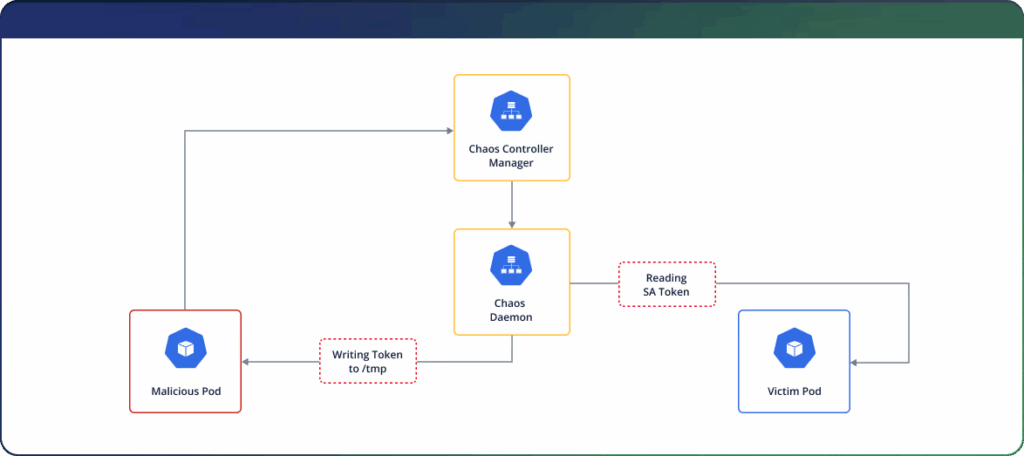

JFrog, birincil saldırı vektörünün, Chaos Controller Manager bileşeni tarafından maruz kalan kimlik doğrulanmamış bir GraphQL sunucusunu kullanmayı içerdiğini bildirir.

CVE-2025-59358, 10082 bağlantı noktasındaki /sorgu uç noktasına yetkisiz erişim sağlayan eksik bir kimlik doğrulama kusurunu temsil eder.

Bir hata ayıklama aracı olarak tasarlanan bu GraphQL arayüzü, varsayılan yapılandırmalarda uygun kimlik doğrulama denetimleri olmadan çalışır.

Kalan üç CVE, CleanTC’ler, Killprocesses ve CleanIptables dahil GraphQL mutasyonlarında OS komut enjeksiyon güvenlik açıklarını içerir.

Bu mutasyonlar, kullanıcı girdisini komut yürütme işlevlerine doğrudan birleştirerek saldırganların cihaz adları, işlem kimlikleri ve iptables zincirleri gibi parametreler aracılığıyla keyfi kabuk komutları enjekte etmesine izin verir.

Saldırganlar, TC Qdisc del devini yürütmek için bu komut enjeksiyon kusurlarından yararlanabilir [DEVICE] Kök, öldür [PIDS]ve iptables -f [CHAIN] Kötü amaçlı yüklerle komutlar.

Savunmasız kod yolları, uygun giriş dezenfekte olmadan hedef bölmedeki komutları yürüten ExecByPass yöntemine doğrudan girer.

Kaos Daemon bileşeni, Daemonset modunda ayrıcalıklı izinlerle çalışır ve saldırganlara ilk sömürü başarılı olduktan sonra kapsamlı küme erişimi sağlar.

/Proc /aracılığıyla

Saldırı ilerlemesi, POD adlarını maruz kalan API’ler aracılığıyla işlemek için eşleştirmeyi ve ardından /Proc /adresinde bulunan Hizmet Hesabı belirteçlerine erişmek için Proc dosya sisteminden yararlanmayı içerir.

Bu teknik, yüksek ayrıcalıklı hizmet hesaplarından jetonları çalarak ayrıcalık artışını sağlar.

| CVE | Başlık | Darbe | CVSS 3.1 puanı | Şiddet |

| CVE-2025-59358 | Eksik Kimlik Doğrulama (DOS) | Graphql Server’a yetkisiz erişim, küme çapında DOS’a neden olur | 7.5 | Yüksek |

| CVE-2025-59359 | CleanTcs’de OS komut enjeksiyonu | Podlarda keyfi kabuk komutu yürütme | 9.8 | Eleştirel |

| CVE-2025-59360 | Killprocesses’de işletim sistemi komut enjeksiyonu | Podlarda keyfi kabuk komutu yürütme | 9.8 | Eleştirel |

| CVE-2025-59361 | Temizliklerde işletim sistemi komut enjeksiyonu | Podlarda keyfi kabuk komutu yürütme | 9.8 | Eleştirel |

Kaos ağını kullanan kuruluşlar derhal sürüm 2.7.3’e yükseltmeli veya helm yükleme kaos-mesh/kaos-mesh -n = kaos-mesh –version 2.7.x-set enablectlserver = false kullanarak kontrol sunucusunu devre dışı bırakarak geçici geçici çözüm uygulamalıdır.

Tespit, savunmasız dağıtımları tanımlamak ve 10082 bağlantı noktasında maruz kalan GraphQL uç noktasının varlığını doğrulamak için Kubectl komutları kullanılarak gerçekleştirilebilir.

Free live webinar on new malware tactics from our analysts! Learn advanced detection techniques -> Register for Free