Yaygın olarak kullanılan ağ izleme aracı olan Cacti, en ciddisi CVE-2024-25641 olmak üzere bir dizi güvenlik açığını gidermek için yakın zamanda kritik bir güvenlik güncellemesi yayınladı.

Bu özel güvenlik açığına, etkilenen sistemler üzerindeki potansiyel etkisini gösteren CVSS puanı 9,1 ile yüksek bir önem derecesi verilmiştir.

Free Webinar on Live API Attack Simulation: Book Your Seat | Start protecting your APIs from hackers

CVE-2024-25641 – Kritik RCE Güvenlik Açığı

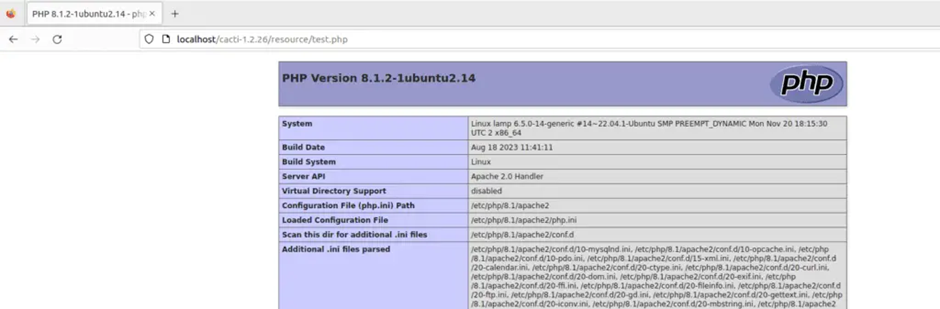

CVE-2024-25641, “Şablonları İçe Aktarma” iznine sahip, kimliği doğrulanmış kullanıcıların Cacti uygulamasını barındıran sunucuda isteğe bağlı PHP kodu yürütmesine olanak tanır.

Güvenlik açığı, import_package() işlevinde yüklenen XML verilerinin uygunsuz şekilde temizlenmesinden ve dosya adlarının ve içeriğinin doğrulanmasından kaynaklanmaktadır.

Bu kusur, web sunucusunda rastgele dosya yazma işlemlerine yol açabilir. Güvenlik araştırmacısı Egidio Romano, bir kavram kanıtı PHP betiği aracılığıyla bu güvenlik açığından yararlanılabilirliğini gösterdi.

Bu komut dosyası, saldırganların kötü amaçlı kod enjekte etmek ve yürütmek için içe aktarma sürecini nasıl kolayca değiştirebileceklerini ve böylece sisteme yetkisiz erişim elde edebileceklerini gösterir.

Ek Güvenlik Açıkları ve Düzeltmeler

En son Cacti güncellemesi, CVE-2024-25641’e ek olarak diğer birçok güvenlik sorununu da ele alıyor:

- CVE-2024-34340 (CVSS 4.2): Eski şifre karmalarından kaynaklanan, potansiyel olarak yetkisiz erişime izin veren bir kimlik doğrulama atlama sorunu.

- CVE-2024-31443 (CVSS 5.7) ve CVE-2024-27082 (CVSS 7.6): Bu güvenlik açıkları, saldırganların istemci tarafı komut dosyalarını web sayfalarına yerleştirmesine ve oturumları manipüle etmesine olanak tanıyan XSS kusurlarıyla ilgilidir.

- CVE-2024-31444, CVE-2024-31458, CVE-2024-31460 ve CVE-2024-31445 (CVE-2024-31445 (CVSS 4,6 ile 8,8 arasında değişir): Saldırganların çerçevenin veritabanı sorgularını değiştirmesine izin vererek yetkisiz veri manipülasyonuna veya erişime yol açabilecek bir dizi SQL enjeksiyon hatası.

- CVE-2024-31459: İsteğe bağlı kod yürütülmesine izin verebilecek, eklentiler aracılığıyla dosya eklenmesiyle bağlantılı bir RCE güvenlik açığı.

- CVE-2024-29894: Kötü amaçlı komut dosyalarının yürütülmesi için JavaScript tabanlı mesajlaşma API’sindeki bir XSS güvenlik açığından yararlanılabilir.

Bu güvenlik açıklarının ciddiyeti farklılık gösterir ve olası etkileri siteler arası komut dosyası çalıştırma (XSS) saldırılarından SQL enjeksiyonuna ve rastgele kod yürütmeye kadar değişir.

Bu güvenlik açıklarına ilişkin teknik ayrıntılar ve kavram kanıtlama kodu artık kamuya açık olduğundan, Cacti kullanıcılarının sistemlerini güncelleme aciliyeti göz ardı edilemez.

Tüm platform kullanıcılarının, bu güvenlik açıklarıyla ilişkili riskleri azaltmak için mümkün olan en kısa sürede sürüm 1.2.27 veya sonraki bir sürüme yükseltmeleri önemle tavsiye edilir.

Bu yamaların yayınlanması, devam eden zorlukları ve Cacti gibi ağ izleme araçlarında güncel güvenlik uygulamalarını sürdürmenin kritik önemini vurgulamaktadır.

Kullanıcıların, ağlarını potansiyel tehditlerden korumak için güvenlik güncellemelerini uygularken dikkatli ve proaktif olmaları gerekir.

On-Demand Webinar to Secure the Top 3 SME Attack Vectors: Watch for Free