Kimliği doğrulanmamış saldırganların rastgele dosyaları okumasına olanak tanıyan kritik bir Jenkins güvenlik açığına yönelik çoklu kavram kanıtlama (PoC) istismarları kamuya açık hale getirildi ve bazı araştırmacılar, saldırganların saldırılardaki kusurlardan aktif olarak yararlandığını bildirdi.

Jenkins, özellikle Sürekli Entegrasyon (CI) ve Sürekli Dağıtım (CD) için yazılım geliştirmede yaygın olarak kullanılan açık kaynaklı bir otomasyon sunucusudur.

Uygulama oluşturma, test etme ve dağıtma gibi yazılım geliştirme sürecinin çeşitli bölümlerinin otomatikleştirilmesinde kritik bir rol oynar. Binden fazla entegrasyon eklentisini destekler ve büyük işletmeler de dahil olmak üzere her ölçekteki kuruluş tarafından kullanılır.

SonarSource araştırmacıları, Jenkins’te, saldırıların savunmasız sunuculardaki verilere erişmesine ve belirli koşullar altında rastgele CLI komutları yürütmesine olanak tanıyan iki kusur keşfetti.

Kritik olarak değerlendirilen ilk kusur, kimliği doğrulanmamış saldırganların ‘genel/okuma’ iznine sahip olarak Jenkins sunucusundaki rastgele dosyalardan veri okumasına olanak tanıyan CVE-2024-23897’dir.

Bu izne sahip olmayan saldırganlar, mevcut CLI komutlarına bağlı olarak sayıyla birlikte dosyaların ilk birkaç satırını okumaya devam edebilir.

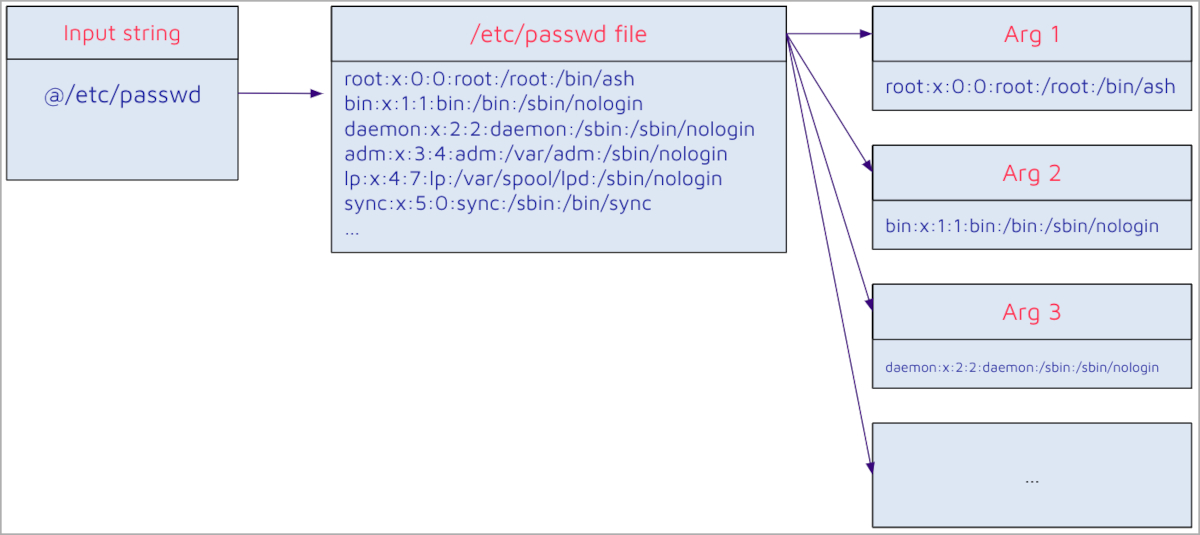

Kusur, Jenkins’teki args4j komut ayrıştırıcısının varsayılan davranışından kaynaklanıyor; bu, bir argüman “@” karakteriyle başladığında dosya içeriğini otomatik olarak komut argümanlarına genişleterek Jenkins denetleyici dosya sistemindeki rastgele dosyaların yetkisiz okunmasına izin veriyor.

Sonar, belirli bir kusurun kullanılmasının yönetici ayrıcalıklarının yükseltilmesine ve keyfi uzaktan kod yürütülmesine yol açabileceğini açıkladı. Ancak bu adım, karşılanması gereken ve her saldırı çeşidi için farklı olan belirli koşullara bağlıdır.

CVE-2024-23898 olarak takip edilen ikinci kusur, saldırganların kullanıcıyı kötü amaçlı bir bağlantıya tıklaması için kandırarak keyfi CLI komutlarını çalıştırabildiği siteler arası WebSocket ele geçirme sorunudur.

Bu hatadan kaynaklanan bu risk, web tarayıcılarındaki mevcut koruyucu politikalar tarafından hafifletilmelidir, ancak bu politikaların evrensel olarak uygulanmaması nedeniyle risk devam etmektedir.

SonarSource, kusurları 13 Kasım 2023’te Jenkins güvenlik ekibine bildirdi ve sonraki aylarda düzeltmelerin doğrulanmasına yardımcı oldu.

24 Ocak 2024’te Jenkins, 2.442 ve LTS 2.426.3 sürümleriyle iki kusura yönelik düzeltmeler yayınladı ve çeşitli saldırı senaryoları ve yararlanma yollarının yanı sıra, güvenliği uygulayamayanlar için düzeltme açıklamaları ve olası geçici çözümleri paylaşan bir danışma belgesi yayınladı. güncellemeler.

Mevcut istismarlar

Jenkins kusurları hakkında artık bol miktarda bilgi mevcut olduğundan, birçok araştırmacı bazı saldırı senaryolarını yeniden üretti ve GitHub’da yayınlanan çalışan PoC açıkları oluşturdu.

PoC’ler, saldırganlara yama yapılmamış Jenkins sunucularında uzaktan kod yürütme olanağı sağlayan CVE-2024-23897 içindir.

Bu PoC’lerin çoğu zaten doğrulandıböylece açığa çıkan sunucuları tarayan saldırganlar komut dosyalarını yakalayabilir ve çok az değişiklik yaparak veya hiç değişiklik yapmadan deneyebilir.

Bazı araştırmacılar rapor Jenkins balküplerinin zaten vahşi doğada aktivite yakaladığını, bu da bilgisayar korsanlarının güvenlik açıklarından yararlanmaya başladığını gösteriyor.