CISA, tehdit aktörlerinin savunmasız Sanal Trafik Yöneticisi (vTM) cihazlarında sahte yönetici kullanıcıları oluşturmasına olanak tanıyan bir diğer kritik Ivanti güvenlik açığını saldırılarda aktif olarak istismar edilen bir güvenlik açığı olarak etiketledi.

CVE-2024-7593 olarak izlenen bu kimlik doğrulama atlama açığı, uzaktaki kimliği doğrulanmamış saldırganların İnternet’e açık vTM yönetici panellerinde kimlik doğrulamasını atlatmasını sağlayan bir kimlik doğrulama algoritmasının yanlış uygulanmasından kaynaklanmaktadır.

Ivanti vTM, iş açısından kritik hizmetlerin barındırılması için yük dengeleme ve trafik yönetimi sağlayan yazılım tabanlı bir uygulama dağıtım denetleyicisidir (ADC).

Ivanti, bu kritik açığı kapatmak için güvenlik güncellemeleri yayınladığında, “Başarılı bir istismar, kimlik doğrulamanın atlanmasına ve bir yönetici kullanıcısının oluşturulmasına yol açabilir” uyarısında bulundu.

Şirket, 13 Ağustos’ta CVE-2024-7593 yamalarını yayınladığında kavram kanıtı (PoC) istismar kodunun zaten mevcut olduğunu söylese de, aktif istismarı doğrulamak için güvenlik uyarısını henüz güncellemedi.

Ancak, GUI veya herkese açık istismar kodu aracılığıyla eklenen yeni ‘user1’ veya ‘user2’ yönetici kullanıcıları için Denetim Günlükleri Çıktısının kontrol edilmesi ve tehlikeye dair kanıt bulunması önerildi.

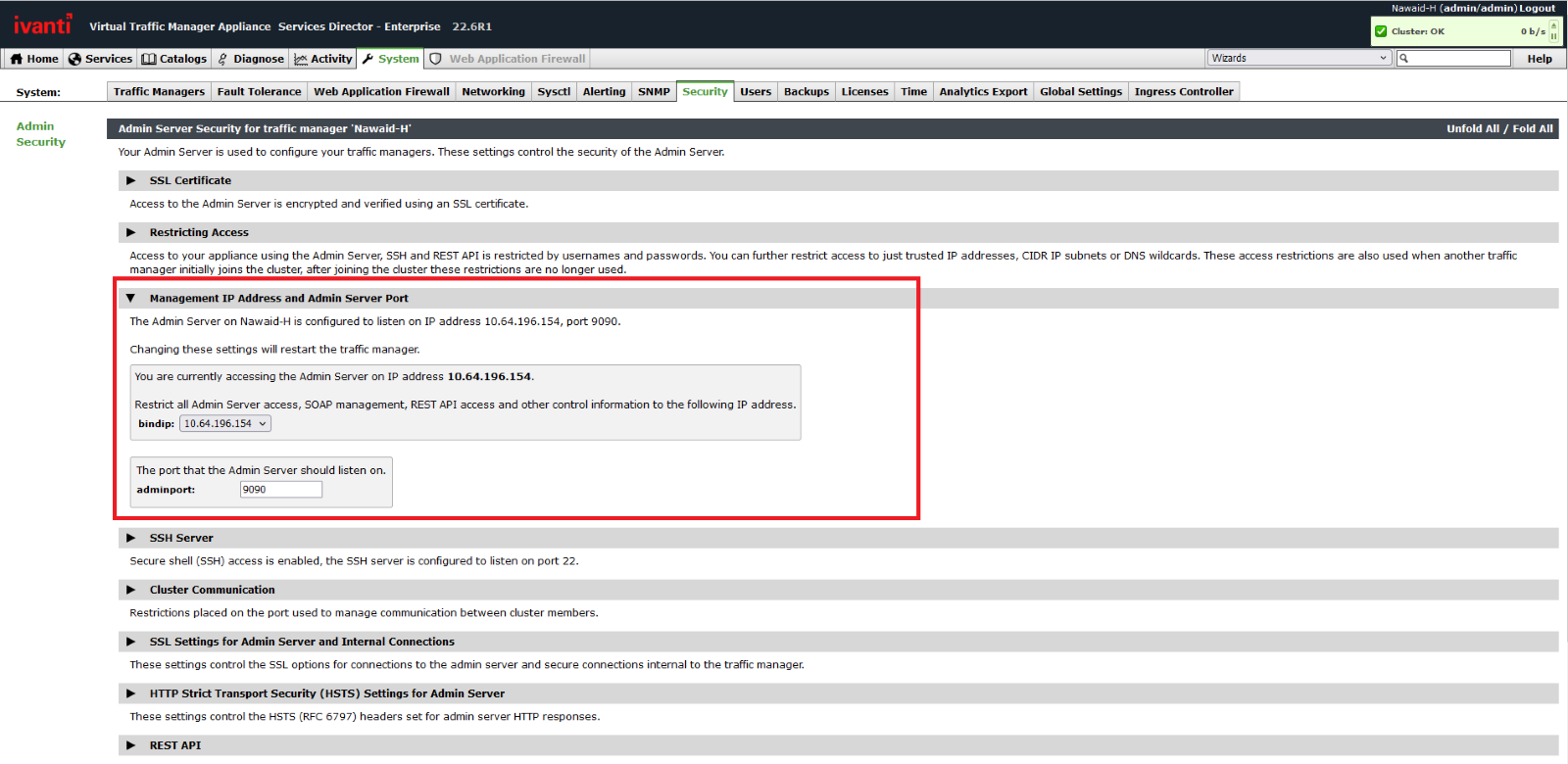

Ivanti ayrıca yöneticilere, olası saldırı girişimlerini engellemek ve saldırı yüzeyini azaltmak için vTM yönetim arayüzüne erişimi dahili bir ağa veya özel bir IP adresine bağlayarak kısıtlamalarını tavsiye etti.

Salı günü CISA, Ivanti vTM kimlik doğrulama atlama açığını Bilinen İstismar Edilen Güvenlik Açıkları kataloğuna ekledi ve bunu etkin bir şekilde istismar edilmiş olarak etiketledi. Bağlayıcı Operasyonel Yönerge (BOD) 22-01’in gerektirdiği gibi, federal kurumlar artık ağlarındaki savunmasız cihazları 15 Ekim’e kadar üç hafta içinde güvence altına almak zorundadır.

CISA’nın KEV kataloğu, öncelikle federal kurumları mümkün olan en kısa sürede düzeltmeleri gereken güvenlik açıkları konusunda uyarıyor; ancak dünya çapındaki özel kuruluşlara da devam eden saldırıları engellemek için bu güvenlik açığını azaltmaya öncelik vermeleri öneriliyor.

Son aylarda, şirketin VPN cihazlarını ve ICS, IPS ve ZTA ağ geçitlerini hedef alan yaygın saldırılarda birkaç Ivanti açığı sıfır gün olarak kullanıldı. Şirket ayrıca bu ayın başlarında, tehdit aktörlerinin devam eden saldırılarda yakın zamanda yamalanmış iki Bulut Hizmetleri Cihazı (CSA) güvenlik açığını da zincirledikleri konusunda uyardı.

Ivanti, Eylül ayında bu saldırılara yanıt olarak dahili tarama ve test yeteneklerini geliştirdiğini ve potansiyel güvenlik sorunlarını daha da hızlı ele almak için sorumlu açıklama sürecini iyileştirmek üzere çalıştığını belirtti.

Ivanti’nin dünya çapında 7.000’den fazla ortağı bulunuyor ve ürünleri 40.000’den fazla şirket tarafından sistem ve BT varlık yönetimi için kullanılıyor.