NVD, bu hafta Fortinet’in FortiSIEM ürünlerini etkilediği iddia edilen kritik komut enjeksiyonu güvenlik açıklarına ilişkin iki uyarı yayınladı ancak görünenin daha fazlası da var.

BleepingComputer, bu CVE’lerin “yeni” olmadığını, önceden bilinen bir FortiSIEM güvenlik açığının kopyaları olduğunu ve yanlışlıkla yayınlandığını doğruladı.

Fortinet: 2024’te FortiSIEM’de ‘yeni güvenlik açığı yok’

NVD’de, Fortinet’in SIEM çözümü olan ForiSIEM’i kapsayan iki kritik önem derecesine sahip güvenlik açığı uyarısı ortaya çıktı.

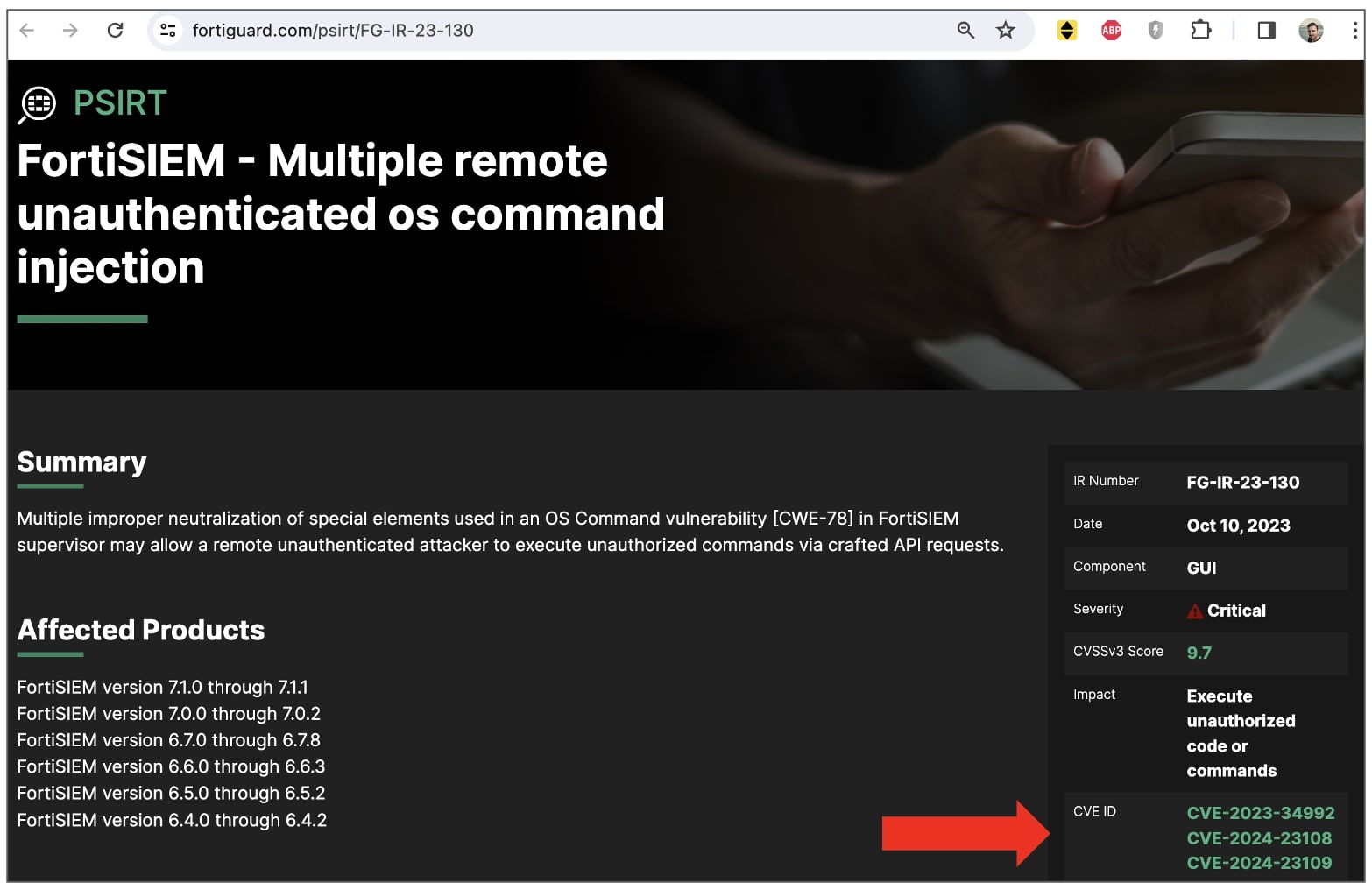

CVE-2024-23108 ve CVE-2024-23109 olarak takip edilen bu işletim sistemi komut ekleme güvenlik açıklarının her biri, bir güvenlik açığıyla ilişkili ciddiyeti tanımlamak için kullanılan CVSS ölçeğinde en yüksek puan olan 10/10 olarak puanlandı.

Yeterince kafa karıştırıcı bir şekilde, Fortinet’in bu CVE’lerle ilgili tavsiyesi, dünkü değil “10 Ekim 2023” yayın tarihini taşıyor ve ayrıca daha önce bilinen, yine kritik bir FortiSIEM OS komut ekleme hatası olan CVE-2023-34992’yi listeliyor.

(Bipleyen Bilgisayar)

BleepingComputer açıklama için satıcıya ulaştı ve burada görülecek hiçbir şey olmadığı ortaya çıktı; iki yeni CVE kimliği, CVE-2024-23108 ve CVE-2024-23109 yanlışlıkla oluşturuldu.

Bir Fortinet sözcüsü BleepingComputer’a şunları söyledi: “Orijinal FG-IR-23-130’da bir değişiklik yapıldı; bu genellikle bilgilerin sürekli doğruluğunu sağlamak ve güncellemelerin iki sistemi senkronize tutmak için NVD Veritabanına paralel olarak iletilmesini sağlamak için yapılır.”

“Bu örnekte, bir düzenleme yerine şu anda araştırdığımız API ile ilgili bir sorun nedeniyle, orijinal CVE-2023-34992’nin kopyaları olan iki yeni CVE’nin oluşturulmasıyla sonuçlandı. FortiSIEM için yayınlanmış yeni bir güvenlik açığı yok. 2024’te şu ana kadar bu sistem düzeyinde bir hatadır ve hatalı girişleri düzeltmek ve geri çekmek için çalışıyoruz.”

Bu nedenle, MITRE, NVD ve diğer güvenlik açığı istihbarat kaynakları ideal olarak kısa süre içinde CVE-2024-23108 ve CVE-2024-23109’a yönelik tavsiyeleri iptal etmeye başlamalıdır.

Sonuç olarak, geçen yılın CVE-2023-34992 sorununu kendi ortamlarında zaten ele almış olan InfoSec/IT ekiplerinin başka bir işlem yapmasına gerek yoktur. Etkilenen ürün ve sürümlerden emin olmak için yine de Fortinet’in CVE hakkındaki en son tavsiyelerine göz atmanızı öneririz.

İşletim sistemi komut ekleme güvenlik açığı inceleniyor

Geçen yılın Ekim ayında açıklanan, artık yamalı olan CVE-2023-34992, FortiSIEM denetleyicisinde, kimliği doğrulanmamış uzak saldırganların “hazırlanmış API istekleri yoluyla yetkisiz komutlar yürütmesine” olanak tanıyan bir İşletim Sistemi Komut Ekleme güvenlik açığıdır.

Kasım 2023’te, CVE-2023-34992’nin bir varyantı ortaya çıktı; o sırada CVE-2023-36553 olarak takip ediliyordu ve niteliği ve ciddiyeti açısından benzerdi.

Fortinet ürünleri arasında işletmeler tarafından yaygın olarak kullanılan güvenlik duvarları, uç nokta güvenliği ve izinsiz giriş tespit sistemleri yer alıyor. Bunlar genellikle bir kuruluşun ağına erişim sağlamak amacıyla gelişmiş, devlet destekli bilgisayar korsanlığı grupları tarafından hedef alınmaktadır.

Geçtiğimiz yıl çeşitli siber güvenlik raporları, Fortinet ürünlerindeki hataların İranlı bilgisayar korsanları tarafından ABD havacılık firmalarına ve Çin siber casusluk kümelerine saldırmak için kullanıldığını doğruladı. [1, 2].

Ek olarak, bilgisayar korsanlarının Fortinet ürünlerindeki sıfır gün güvenlik açıklarından yararlanarak hükümet ağlarını ihlal ettiği durumlar da yaşandı ve bu durum, belirli FortiGate işletim sistemi bileşenlerine titizlikle ters mühendislik uygulandıktan sonra keşfedildi.