Yüzbinlerce FortiGate güvenlik duvarı, Fortinet’in sorunu ele alan bir güncelleme yayınlamasından yaklaşık bir ay sonra, CVE-2023-27997 olarak tanımlanan kritik bir güvenlik sorununa karşı savunmasız durumda.

Güvenlik açığı, tüm Fortinet ağ bileşenlerini satıcının Security Fabric platformuna entegre etmek için birbirine bağlayan işletim sistemi FortiOS’taki yığın tabanlı bir arabellek taşması sorunundan kaynaklanan ve önem derecesi 10 üzerinden 9,8 olan bir uzaktan kod yürütmedir.

CVE-2023-27997 kötüye kullanılabilir ve kimliği doğrulanmamış bir saldırganın, web’de açığa çıkan SSL VPN arayüzü ile savunmasız cihazlarda uzaktan kod yürütmesine olanak tanır. Satıcı, haziran ortasındaki bir danışma belgesinde, sorunun saldırılarda kullanılmış olabileceği konusunda uyardı.

Fortinet, 11 Haziran’da FortiOS aygıt yazılımı 6.0.17, 6.2.15, 6.4.13, 7.0.12 ve 7.2.5 sürümlerini yayınlayarak güvenlik açığını giderdi.

Saldırgan güvenlik çözümleri şirketi Bishop Fox Cuma günü, yama çağrılarına rağmen 300.000’den fazla FortiGate güvenlik duvarı cihazının saldırılara karşı savunmasız olduğunu ve halka açık internet üzerinden erişilebildiğini bildirdi.

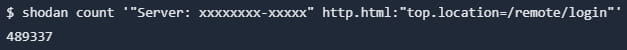

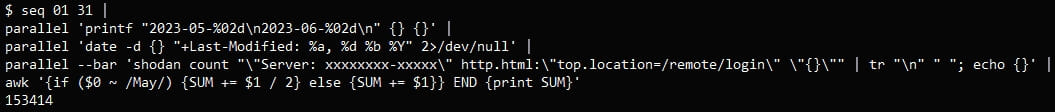

Bishop Fox araştırmacıları, açık bir SSL VPN arayüzünü gösterecek şekilde yanıt veren cihazları bulmak için Shodan arama motorunu kullandı. Bunu, belirli bir HTTP yanıt başlığı döndüren cihazları arayarak başardılar.

Sonuçları, açıkta bir SSL VPN arayüzünün açık bir göstergesi olan ‘/remote/login’e yönlendirilenlere göre filtrelediler.

Yukarıdaki sorgu 489.337 cihaz gösterdi ancak bunların tümü, Xortigate olarak da adlandırılan CVE-2023-27997’ye karşı savunmasız değildi. Daha fazla araştırma yapan araştırmacılar, keşfedilen cihazların 153.414’ünün güvenli bir FortiOS sürümüne güncellendiğini keşfettiler.

Bu, web üzerinden erişilebilen FortiGate güvenlik duvarlarının kabaca 335.900’ünün saldırılara karşı savunmasız olduğu anlamına gelir; bu, Bishop Fox araştırmacılarının söylediğine göre, diğer daha az doğru sorgulara dayalı son tahmin olan 250.000’den çok daha yüksektir.

Bishop Fox araştırmacılarının yaptığı bir başka keşif de, açığa çıkan FortiGate cihazlarının birçoğunun son sekiz yıldır bir güncelleme almadığı, bazılarının geçen yıl 29 Eylül’de desteğin sonuna ulaşan FortiOS 6’yı çalıştırdığıydı.

Bu cihazlar, genel kullanıma açık kavram kanıtı istismar koduna sahip kritik öneme sahip çeşitli kusurlara karşı savunmasızdır.

CVE-2023-27997’nin güvenlik açığı bulunan cihazlarda uzaktan kod yürütmek için kullanılabileceğini göstermek için Bishop Fox, “yığını parçalayan, saldırganın kontrolündeki bir sunucuya geri bağlanan, bir BusyBox ikili dosyası indiren ve etkileşimli bir kabuk açan” bir açıktan yararlanma yarattı. .”

kaynak: Piskopos Fox

“Bu istismar, Lexfo’nun orijinal blog gönderisinde ayrıntıları verilen adımları çok yakından takip ediyor. […] ve yaklaşık bir saniyede çalışır, bu da Lexfo tarafından gösterilen 64 bitlik bir cihazdaki demo videodan önemli ölçüde daha hızlıdır,” diyor Bishop Fox raporunda.