F5 Next Central Manager’da, bir tehdit aktörünün cihazların kontrolünü ele geçirmek ve kalıcılık için gizli hileli yönetici hesapları oluşturmak amacıyla kullanılabilecek iki güvenlik açığı keşfedildi.

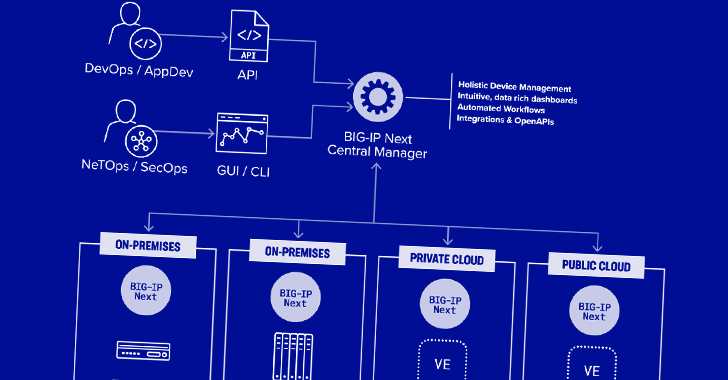

Güvenlik firması Eclypsium yeni bir raporda, uzaktan yararlanılabilen kusurların “saldırganlara cihazın tam idari kontrolünü verebileceğini ve daha sonra saldırganların Sonraki Merkezi Yönetici tarafından yönetilen herhangi bir F5 varlığı üzerinde hesap oluşturmasına izin verebileceğini” söyledi.

İki konunun açıklaması aşağıdaki gibidir:

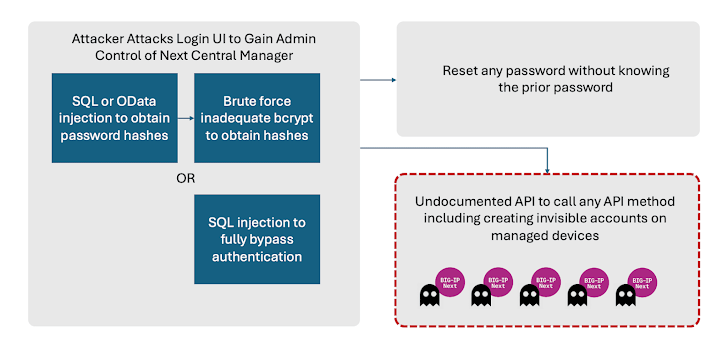

- CVE-2024-21793 (CVSS puanı: 7,5) – Kimliği doğrulanmamış bir saldırganın BIG-IP NEXT Central Manager API aracılığıyla kötü amaçlı SQL ifadeleri yürütmesine olanak tanıyan bir OData enjeksiyon güvenlik açığı

- CVE-2024-26026 (CVSS puanı: 7,5) – Kimliği doğrulanmamış bir saldırganın BIG-IP Next Central Manager API aracılığıyla kötü amaçlı SQL ifadeleri yürütmesine izin verebilecek bir SQL enjeksiyon güvenlik açığı

Her iki kusur da Next Central Manager’ın 20.0.1’den 20.1.0’a kadar olan sürümlerini etkiliyor. 20.2.0 versiyonunda eksiklikler giderildi.

Hataların başarılı bir şekilde kullanılması, cihazın tam idari kontrolüyle sonuçlanabilir ve saldırganların, Merkezi Yönetici tarafından yönetilen herhangi bir BIG-IP Next varlığı üzerinde yeni hesaplar oluşturmak için bunu diğer kusurlarla birleştirmesine olanak tanır.

Dahası, bu kötü niyetli hesaplar Merkezi Yöneticinin kendisinden gizlenecektir. Bu, belgelenmemiş bir API’nin çağrılmasını ve hesapların oluşturulmasını mümkün kılan sunucu tarafı istek sahteciliği (SSRF) güvenlik açığı sayesinde mümkün olmaktadır.

Tedarik zinciri güvenlik şirketi, “Bu, Merkezi Yöneticide yönetici şifresi sıfırlansa ve sisteme yama uygulansa bile saldırgan erişiminin hala devam edebileceği anlamına geliyor” dedi.

Ayrıca Eclypsium tarafından, yönetici şifrelerine kaba kuvvet saldırıları gerçekleştirebilecek ve yöneticinin önceki şifreyi bilmeden şifrelerini sıfırlamasına izin verebilecek iki zayıf nokta daha keşfedildi. Bir saldırgan, her hesaptan cihaza yasal erişimi engellemek için bu sorunu silah olarak kullanabilir.

Güvenlik açıklarının aktif olarak istismar edildiğine dair herhangi bir belirti olmasa da, potansiyel tehditleri azaltmak için kullanıcıların örneklerini en son sürüme güncellemeleri önerilir.

Eclypsium, “Ağ oluşturma ve uygulama altyapısı son yıllarda saldırganların ana hedefi haline geldi” dedi. “Bu son derece ayrıcalıklı sistemlerden yararlanmak, düşmanlara bir ortamda erişim kazanmak, yayılmak ve kalıcılığı sürdürmek için ideal bir yol sağlayabilir.”