Geçen hafta düzensiz bir açıklama süreci, Exim posta aktarım aracısındaki altı güvenlik açığı hakkında bilginin yayınlanmasına yol açtı; açıklamalar, bakımcıların sorunlar için yamalar yayınlamasından beş gün önce geldi. Bu, kuruluşları, en ciddi kusur olan kritik uzaktan kod yürütme (RCE) güvenlik açığı da dahil olmak üzere potansiyel olarak saldırılara açık hale getirdi.

En son altı güvenlik açığı, Ortak Güvenlik Açığı Puanlama Sistemi’nde (CVSS) 3,1 olarak derecelendirilen bilgi ifşa sorunlarından, kimlik doğrulaması olmadan basit bir e-posta mesajı yoluyla sömürülebilir gibi görünen ve 10 üzerinden 9,8 puan alan yukarıda belirtilen RCE hatasına kadar geniş bir yelpazeyi kapsıyor. -point CVSS, Zero Day Initiative’in yayınlanan tavsiyeler listesine göre.

Microsoft Exchange’e, Proofpoint’in Sendmail’ine ve açık kaynaklı rakip Postfix’e esnek, açık kaynaklı bir alternatif olan Exim’in arkasındaki geliştiriciler, 2 Ekim’de üç güvenlik açığını gidermek için yazılımın güncellenmiş bir sürümünü (v4.96.1) yayınladı. Altı sorunla ilgili bilgiler, güvenlik firması Trend Micro tarafından yürütülen üçüncü taraf hata ödül programı Zero Day Initiative tarafından geçen hafta açıklandı. Bu girişim, sorunların dört ay içinde çözülmemesi durumunda güvenlik açığı bilgilerini yayınlama politikasını izlediğini söyledi.

Siber saldırganların yama gecikmesi fırsatını değerlendirip değerlendirmediği henüz belli değil. Ancak kuruluşlar tarafından e-postaları işlemek için halihazırda kullanılan 250.000 ila 3,5 milyon arası Exim sunucusu göz önüne alındığında, potansiyel olarak savunmasız yazılım, şu anda bile mevcut yamalarla bile geniş bir şirket grubu için risk oluşturuyor. Güvenlik hizmetleri firması Trustwave’de kıdemli güvenlik araştırmacısı olan Robert Foggia, posta sunucularının saldırganlar için popüler bir hedef olduğunu söylüyor.

“Saldırganlar, hassas bilgileri tehlikeye atmak veya sunucuyu spam e-posta göndermek gibi kötü niyetli faaliyetler için kötüye kullanmak için bu güvenlik açıklarından yararlanmaya motive oluyor” diyor. “Exim güvenlik açıklarından yararlanılması, bilgisayar korsanlarının ağlara sızması ve çeşitli siber saldırılar gerçekleştirmesi için bir kapı açıyor.”

Geçmişte, saldırganlar Exim’i ve diğer posta sunucularını hedef alıyordu çünkü istismar, sunucuya özel hazırlanmış bir e-posta göndermek kadar kolay olabiliyordu. Örneğin, 2019’da bir güvenlik hizmetleri firması olan Qualys’teki araştırmacılar, Exim’de o zamanlar bilinen herhangi bir açıktan yararlanma olanağı bulunmayan kritik bir güvenlik açığı keşfettiler. Ancak bir sonraki yıl Ulusal Güvenlik Ajansı, Rusya bağlantılı Kum Solucanı grubunun bu kusurdan başarılı bir şekilde yararlanarak kuruluşları tehlikeye attığı konusunda uyardı.

Trend Micro’nun Zero Day Initiative’inin tehdit farkındalığı başkanı Dustin Childs, iyi haberin şu ana kadar en son güvenlik açıklarına yönelik hiçbir istismarın yayınlanmadığını söylüyor.

“Bu hataların potansiyel olarak sömürülebileceğine dair hiçbir göstergemiz yok” diyor. “Bu hataları kullanan herhangi bir aktif istismarın farkında değiliz.”

Popüler Yazılım, Ortak Saldırı Hedefleri

Exim, MX sunucularının 1 Mart’ta yapılan taramasına göre, İnternet’teki tanımlanabilir posta sunucularının %59’unu (veya 253.000) oluşturan, İnternet’teki en popüler posta aktarım aracısıdır. Başka bir açık kaynaklı posta aktarım aracısı olan Postfix, 149.000 tespit edilebilir kurulumla ikinci en popüler olanıdır.

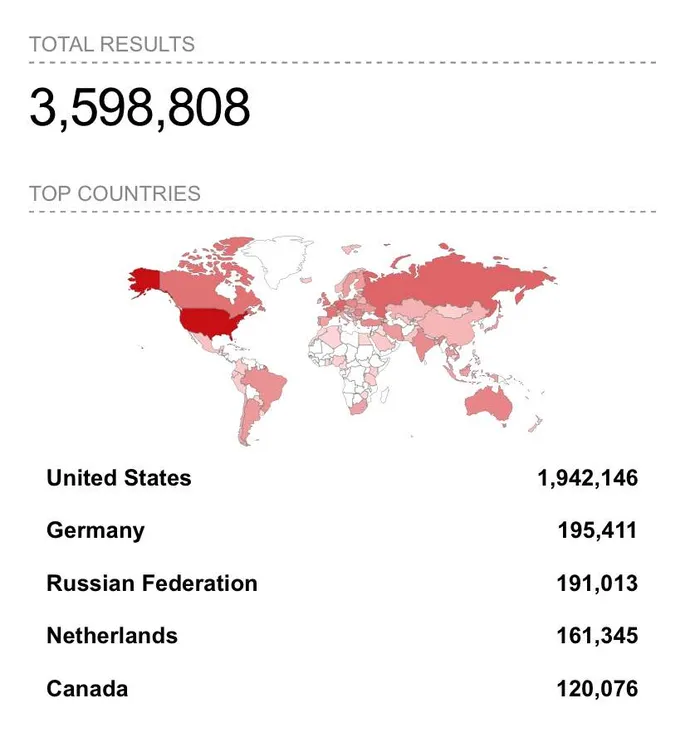

Ortak sunucu bağlantı noktalarını arayan ve bu bağlantı noktalarına bağlı yazılımı sınıflandıran Shodan tarayıcısı sorgulandığında, çok daha fazla sayıda Exim sunucusu bulunur; 1,9 milyonu ABD’de olmak üzere yaklaşık 3,5 milyon. Tutarsızlığın nedeni belirsiz ama Foggia, Exim’in çok popüler bir çözüm olduğunu söylüyor.

“Exim’in çeşitli e-posta hacimlerini yönetmedeki esnekliği, istikrarı ve verimliliği onu çok yönlü bir çözüm haline getiriyor” diyor. “Bulut çözümüyle karşılaştırıldığında, şirketlere e-posta altyapıları üzerinde sahiplik ve gizlilik kontrolü sağlayan ekonomik bir kendi kendine barındırma çözümü sağlıyor.”

ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı’na (CISA) göre, 2010 ile 2019 yılları arasında Exim yazılımında keşfedilen önceki beş güvenlik açığı, Sandworm grubu tarafından hedeflenen 2019 kusuru da dahil olmak üzere, vahşi doğada saldırganlar tarafından istismar edildi. Microsoft Exchange, Bilinen İstismar Edilen Güvenlik Açıkları (KEV) Kataloğunda CISA tarafından takip edilen bilinen istismar edilen güvenlik açıklarından (KEV’ler) 15’ini açıklamaktadır.

Açıklama Uyuşmazlığı

Exim’in geliştiricileri ile ZDI araştırmacıları arasındaki anlaşmazlıklar, ifşa etme ve yama uygulamayla ilgili tipik sorunları daha da kötüleştiriyor. Araştırmacılar, güvenlik açığını ilk olarak Haziran 2022’de satıcıya bildirdiklerini belirtiyorlar. Bir sonraki temas geçtiğimiz Nisan ayında, ZDI’nın bir güncelleme istemesiyle geldi. ve Exim yöneticileri raporları talep etti.

Trend Micro yaptığı açıklamada, “ZDI, geliştiricilere çok sayıda hata raporuyla ilgili olarak pek çok kez ulaştı ancak bu konuda çok az ilerleme kaydedildi.” dedi. “Açıklama zaman çizelgemiz aylarca aşıldıktan sonra, geliştiriciye bu hataları kamuya açıklama niyetimizi bildirdik.”

Dark Reading’in yorum talebine yanıt vermeyen Exim yöneticileri, olaylara farklı bir açıdan yaklaştı.

Heiko Schlittermann, OSS-Sec e-posta listesinde “ZDI bizimle Haziran 2022’de iletişime geçti. Ayrıntıları sorduk ancak üzerinde çalışabileceğimiz yanıtlar alamadık” dedi. “ZDI ile bir sonraki temas Mayıs 2023’te gerçekleşti. Bu temastan hemen sonra altı sorunun üçü için proje hata takibini oluşturduk.”

Pek çok sunucu yazılımı türü gibi Exim posta sunucuları da düzenli olarak güncellenmiyor gibi görünüyor. Exim sunucularının Mart ayında yapılan taraması, yalnızca %14’ünün en son yazılımın (sürüm 4.96) zaten yüklü olduğunu ortaya çıkardı.

Trustwave’den Foggia, “Ne yazık ki, bu sunucular genellikle yapılandırıldıkları ve daha sonra güncelleme yapılmadan bırakıldıkları için yama yapılmaması yaygın bir olaydır” diyor. “Özellikle, Exim sistemlerinin 2014 yılında piyasaya sürülmesinden bu yana 4.84 gibi eski sürümleri çalıştırdığı örnekler gözlemlendi.”

Şirketlerin mümkün olan en kısa sürede 4.96.1 sürümüne yama yapması gerektiğini söylüyor.