Censys, 1,5 milyondan fazla Exim posta aktarım aracısı (MTA) örneğinin, tehdit aktörlerinin güvenlik filtrelerini aşmasına olanak tanıyan kritik bir güvenlik açığına karşı yamalanmadığı konusunda uyarıyor.

CVE-2024-39929 olarak takip edilen ve Exim geliştiricileri tarafından Çarşamba günü yamalanan güvenlik açığı, Exim’in 4.97.1 sürümüne kadar olan sürümlerini etkiliyor.

Güvenlik açığı, çok satırlı RFC2231 başlık dosya adlarının yanlış ayrıştırılmasından kaynaklanmaktadır; bu, uzak saldırganların kötü amaçlı yürütülebilir ekleri son kullanıcıların posta kutularına iletmesine olanak tanıyabilir. $mime_dosya_adı Uzatma engelleme koruma mekanizması.

Censys, “Bir kullanıcı bu kötü amaçlı dosyalardan birini indirir veya çalıştırırsa sistem tehlikeye girebilir” uyarısında bulunarak, “Bir PoC mevcut, ancak henüz aktif bir istismar bilinmiyor” ifadelerini kullandı.

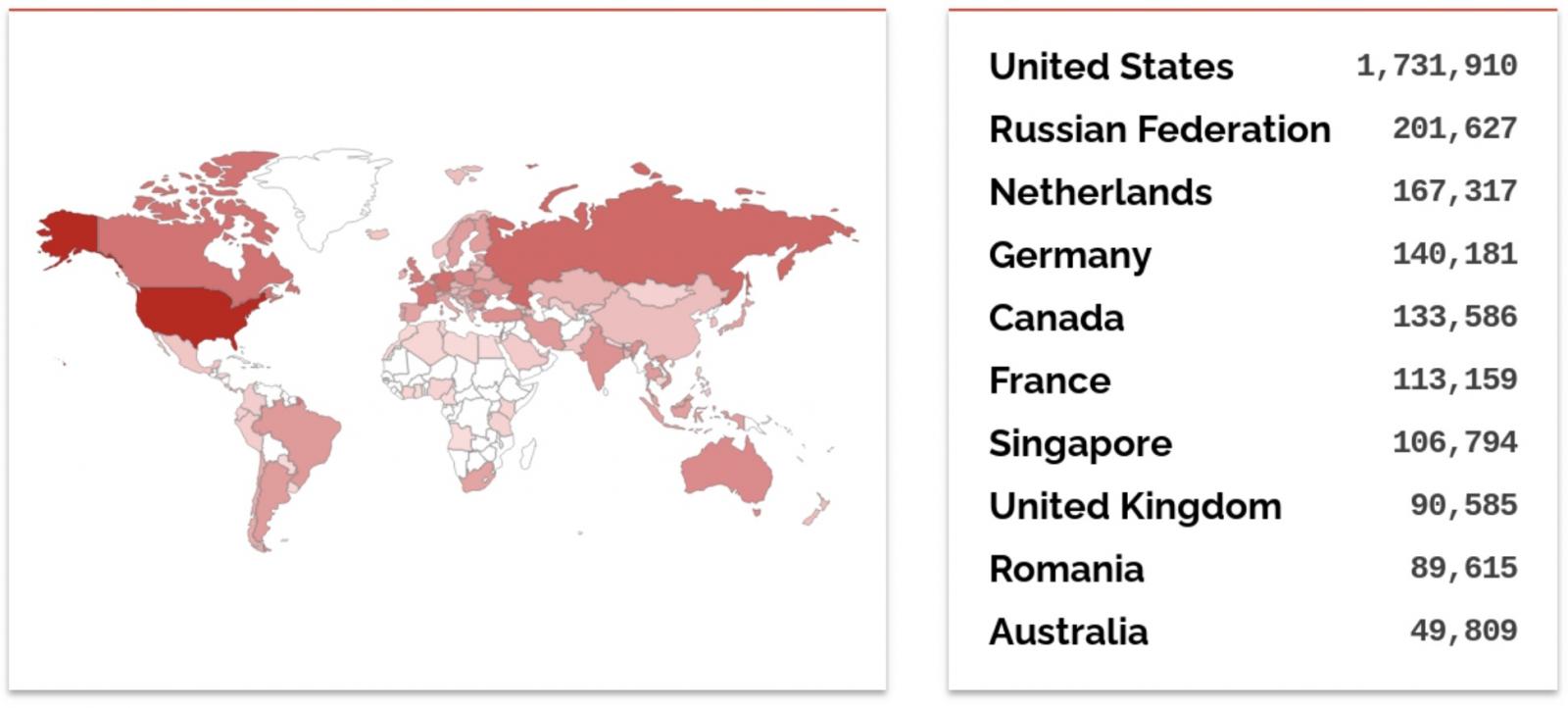

Şirket, “10 Temmuz 2024 itibarıyla Censys, çoğunlukla ABD, Rusya ve Kanada’da yoğunlaşan, potansiyel olarak güvenlik açığı bulunan bir sürümü (4.97.1 veya daha eski) çalıştıran 1.567.109 adet kamuya açık Exim sunucusunu gözlemledi” ifadelerini kullandı.

E-posta alıcılarının etkilenmek için kötü amaçlı eki başlatmaları gerekse de, bu kusur tehdit aktörlerinin dosya uzantılarına dayalı güvenlik kontrollerini atlatmalarına olanak tanır. Bu, normalde engellenen yürütülebilir dosyalar gibi riskli dosyaları hedeflerinin posta kutularına iletmelerine olanak tanır.

Exim’i hemen yükseltemeyen yöneticilerin, gelen istismar girişimlerini engellemek için sunucularına İnternet üzerinden uzaktan erişimi kısıtlamaları önerilir.

Milyonlarca sunucu çevrimiçi olarak ifşa edildi

Exim gibi MTA sunucuları, neredeyse her zaman İnternet üzerinden erişilebilir oldukları ve hedefin ağına olası giriş noktalarını bulmayı kolaylaştırdıkları için saldırılarda sıklıkla hedef alınırlar.

Exim aynı zamanda varsayılan Debian Linux MTA’sıdır ve bu ayın başlarında yapılan bir posta sunucusu anketine göre dünyanın en popüler MTA yazılımıdır.

Ankete göre, anket süresince internette ulaşılabilen 409.255 posta sunucusunun %59’undan fazlası Exim çalıştırıyordu ve bu da 241.000’den fazla Exim örneğini temsil ediyordu.

Ayrıca, Shodan aramasına göre, 3,3 milyondan fazla Exim sunucusu şu anda çevrimiçi olarak açığa çıkmış durumda, çoğu Amerika Birleşik Devletleri’nde, ardından Rusya ve Hollanda geliyor. Censys, 6.540.044 halka açık posta sunucusunun çevrimiçi olduğunu, 4.830.719’unun (yaklaşık %74’ünün) Exim çalıştırdığını buldu.

Ulusal Güvenlik Ajansı (NSA), Mayıs 2020’de kötü şöhretli Rus askeri bilgisayar korsanlığı grubu Sandworm’un en azından Ağustos 2019’dan beri kritik bir CVE-2019-10149 Exim açığını (BÜYÜCÜNÜN DÖNÜŞÜ olarak adlandırılır) kullandığını açıkladı.

Daha yakın bir tarihte, Ekim ayında Exim geliştiricileri, Trend Micro’nun Zero Day Initiative (ZDI) aracılığıyla açıklanan üç sıfır günlük açığı düzeltti; bunlardan biri (CVE-2023-42115), milyonlarca İnternet’e açık Exim sunucusunu ön kimlik doğrulamalı RCE saldırılarına maruz bıraktı.