On binlerce cihazı hacklemek için sıfır gün olarak kullanılan ve CVE-2023-20198 olarak takip edilen kritik Cisco IOS XE güvenlik açığı için genel yararlanma kodu artık mevcut.

Cisco, IOS XE yazılımının çoğu sürümü için yamalar yayınladı ancak internet taramalarına göre binlerce sistemin güvenliği ihlal edilmeye devam ediyor.

CVE-2023-20198’den yararlanma ayrıntıları

Güvenlik değerlendirme hizmetleri sağlayan Horizon3.ai şirketindeki araştırmacılar, bir saldırganın CVE-2023-20198’e karşı savunmasız Cisco IOS XE cihazlarında kimlik doğrulamayı nasıl atlayabileceğine ilişkin ayrıntıları paylaştı.

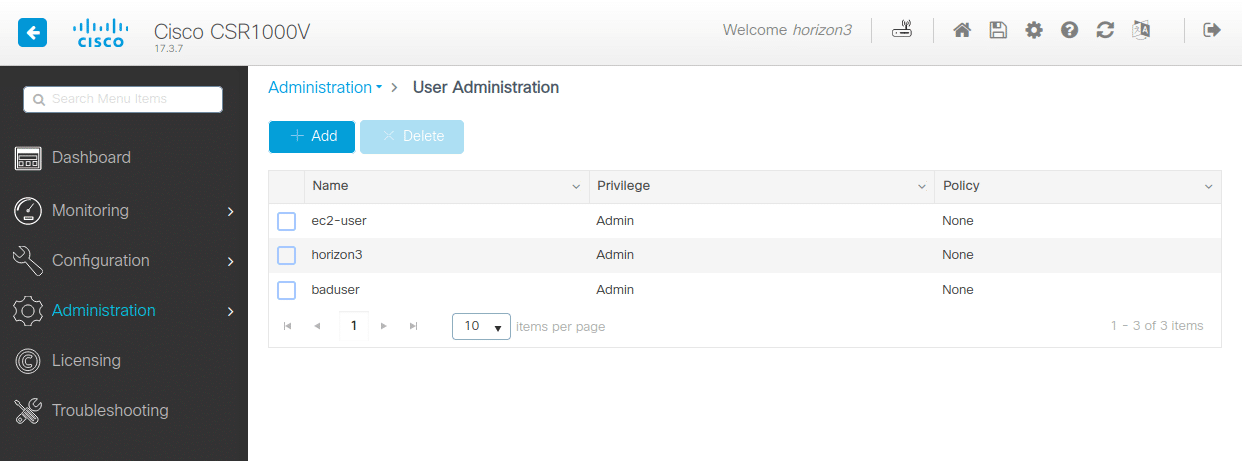

Bugün yayınlanan teknik bir raporda araştırmacılar, bilgisayar korsanlarının cihaz üzerinde tam kontrol sağlayan 15. düzey ayrıcalıklara sahip yeni bir kullanıcı oluşturmak için maksimum önem derecesine sahip güvenlik sorununu nasıl kullanabileceğini gösteriyor.

İstismarın yaratılması, tarafından kurulan bir bal küpünden alınan bilgiler kullanılarak mümkündü. SECUINFRA’nın ekibi dijital adli tıp ve olay müdahale görevleri için.

Horizon3.ai, bir saldırganın Web Hizmetleri Yönetim Aracısı (WMSA) hizmetine bir HTTP isteğini kodlayabileceğini açıklıyor altında – Cisco’nun IOS XE’sinde, OpenResty (Lua komut dosyası desteğine sahip Nginx tabanlı bir sunucu) için yapılandırma dosyasını oluşturabilen güçlü bir ikili dosya. ağ hizmet CVE-2023-20198’e karşı savunmasızdır.

“Bu güvenlik açığının özü bu isteğin ilk satırında yer alıyor POST /%2577ebui_wsma_HTTP. Bu akıllı kodlama webui_wsma_http önceki yazıda tartışılan Nginx eşleşmelerini atlar ve WMSA hizmetine erişmemizi sağlar. iosd” – Horizon3.ai

WSMA, sistemde tam ayrıcalıklara sahip bir kullanıcı oluşturmaya olanak tanıyan yapılandırma özelliğine erişim sağlayanlar da dahil olmak üzere, SOAP istekleri aracılığıyla komutların yürütülmesine izin verir.

Yararlanma kodlarını test eden araştırmacılar, cihazın yönetim arayüzünde görünen yönetim izinlerine (seviye 15 ayrıcalıkları) sahip yeni bir kullanıcı oluşturmayı başardılar.

kaynak: Horizon3.ai

Araştırmacılar, bu noktadan itibaren saldırganın cihaz üzerinde tam kontrole sahip olduğunu ve başka bir güvenlik açığından yararlanmaya gerek kalmadan diske kötü amaçlı implantlar yazabileceğini belirtiyor.

Cisco IOS XE arka kapıları canlanıyor

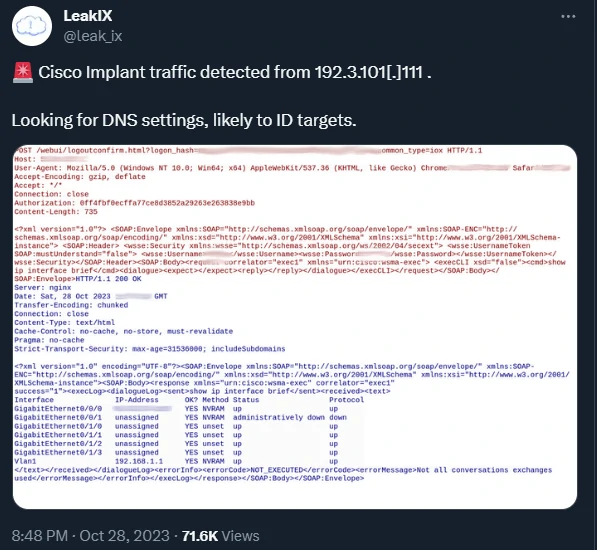

Açığa çıkan çevrimiçi hizmetlere yönelik bir istihbarat platformu olan LeakIX, Secuinfra’nın da gözlemlediği istismarın Cisco IOS XE cihazlarını başarıyla ele geçirebileceğini doğruladı.

Ayrıca LeakIX’in Cisco IOS XE balküpleri tehdit aktörleri tarafından uyandırılarak araştırmacıların cihazlarda yürütülen komutları görmesine olanak sağlandı.

BleepingComputer ile paylaşılan oturumun PCAP dosyasında saldırganların aşağıdaki komutları çalıştırdığını görebiliyoruz:

show ip interface brief

show ip dns view

show ip name-serversBunların hepsi, yüksek değerli hedeflerin keşfedilmesine yol açacak bilgileri toplamak için keşif amaçlarına hizmet eden komutlardır.

Cisco daha fazla IOS XE sürümüne yama yapıyor

Cisco, 30 Ekim’de CVE-2023-20198 güvenlik bültenini güncelleyerek, bu güvenlik açığını gideren IOS XE güncellemelerini duyurdu.

Şu anda yazılımın 17.3 sürümü, henüz yeni bir sürüm çıkmadığından güvenlik sorunundan etkilenen tek sürümdür. Şirket ayrıca Yazılım Bakım Güncellemeleri (SMU’lar) konusundaki sorunu da ele aldı.

| Cisco IOS XE Yazılım Sürümü Treni | İlk Sabit Sürüm | Mevcut |

|---|---|---|

| 17.9 | 17.9.4a | Evet |

| 17.6 | 17.6.6a | Evet |

| 17.3 | 17.3.8a | henüz bilinmiyor |

| 16.12 (Yalnızca Catalyst 3650 ve 3850) | 16.12.10a | Evet |

Yeni yazılım sürümleri şirketin Yazılım İndirme Merkezi’nden edinilebilir.

Binlerce cihaz muhtemelen hâlâ saldırıya uğruyor

Tehdit aktörleri, Cisco’nun 16 Ekim’de açıklamasından sıfır gün önce CVE-2023-20198’i kullanmaya başladı.

Bundan on gün sonra, Censys’in tehdit avcılığı platformu 25 Ekim’de tüm dünyaya yayılmış uzlaşma işaretleri gösteren yaklaşık 28.000 Cisco IOS XE ana bilgisayarı buldu.

Censys’in bulgularına göre, saldırıya uğrayan cihazların çoğu ülke çapında hizmet veren büyük telekomünikasyon ve internet sağlayıcılarında bulunuyor.

Cisco’nun bu güvenlik açığından yararlanıldığını açıklamasının ardından ilk tahminler, kötü niyetli bir implant çalıştıran yaklaşık 10.000 kişi olduğunu gösteriyordu.

Hafta sonuna gelindiğinde internet taramaları, implantın halka açık web’de görünen yaklaşık 60.000 Cisco IOS XE cihazında mevcut olduğunu gösterdi.

Tehdit aktörü yanıt vermeden önce Yetkilendirme başlığını kontrol etmek için kötü amaçlı kodu değiştirdiğinde saldırıya uğrayan cihazların çoğu görünmez hale geldiğinden, sayı kısa bir süre sonra aniden düştü.

Siber güvenlik şirketi Fox-IT’deki araştırmacılar, 23 Ekim’de 38.000’e yakın Cisco IOS XE ana bilgisayarının ele geçirildiğini ortaya çıkaran değişikliğe göre ayarlanmış bir tarama yöntemi geliştirdi.