Cisco, birden fazla Cisco platformunda web hizmetlerinde kritik bir uzaktan kod yürütme kusuru konusunda uyarıyor. CVE-2025-20363 (CWE-122) olarak izlenen bu güvenlik açığı, CVSS 3.1 baz skoru (AV: N/AC: H/PR: N/UI: N/S: C/C: H/I: H/A: H) ve etkiler ASA, FTD, IOS, IOS XE ve IOS XR yazılımını etkiler.

Cisco Giriş Validasyonu Kususu (CVE-2025-20363)

Kusur, HTTP isteklerinde kullanıcı tarafından sağlanan girişin yanlış doğrulanmasından kaynaklanmaktadır. Saldırganlar, azaltma azaltmalarını atlamak ve rasgele kabuk komutlarını kök olarak yürütmek için kötü niyetli HTTP paketleri oluşturabilir.

Cisco güvenli güvenlik duvarı ASA ve FTD için kimlik doğrulama gerekmez; İOS, iOS XE ve iOS XR için sadece düşük ayrıcalıklı kimliği doğrulanmış erişim gereklidir.

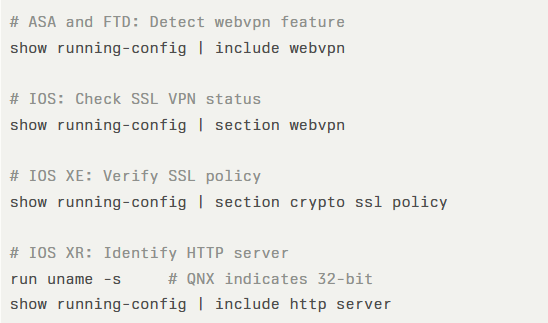

Etkilenen hizmetler, WebVPN, AnyConnect SSL VPN veya HTTP sunucusu gibi özellikler etkinleştirildiğinde SSL veya HTTP bağlantı noktalarını dinler. Örnek CLI kontrolleri:

Başarılı sömürü, potansiyel olarak tam cihaz uzlaşmasına yol açan bir kök kabuğu verir.

Cisco, kusuru keşfettiği için Cisco Asig’den Keane O’Kelley’i kabul ediyor. ASD, CSE, NCSC ve CISA ile koordinasyon danışmanlığa katkıda bulundu.

Tüm ASA serileri (5500-X, ASAV, FIREPOWER 1000/2100/4100/9000, Güvenli Güvenlik Duvarı 1200/3100/4200), FTD platformları, SSL VPN’li iOS yönlendiricileri, iOS XE yönlendiricileri ve HTTP olan ASR 9001, 32 bit iOS XR’yi koruyabilir.

Hiçbir geçici çözüm yoktur. Müşteriler derhal sabit sürümlere yükseltilmelidir. Danışma, sabit yazılım bölümü altında platform başına ayrıntılı sabit sürümler sağlar.

| Risk faktörleri | Detaylar |

| Etkilenen ürünler | Cisco Güvenli Güvenlik Duvarı ASA & FTD Yazılımı, Cisco IOS Software & IOS XE yazılımı, Cisco IOS XR yazılımı (HTTP Sunucusu etkin olan ASR 9001’de 32 bit) |

| Darbe | Kök Olarak Uzaktan Foriksiz Kod Yürütülmesi |

| Önkoşuldan istismar | SSL VPN (WebVPN) veya AnyConnect SSL VPN etkinleştirilmiş |

| CVSS 3.1 puanı | 9.0 (kritik) |

Cisco, savunmasız sürümleri ve en eski yamaları tanımlamak için Cisco yazılım denetleyicisinin kullanılmasını önerir. Yöneticiler SSL VPN veya HTTP sunucu durumunu onaylamak için cihaz yapılandırmalarını denetlemelidir.

ASA/FTD için WebVPN veya AnyConnect SSL VPN ayarlarını doğrulayın; İOS XR için, UNAME -S RUN -SAHİPİN Linux’u döndürdüğünü veya HTTP sunucusu aracılığıyla HTTP’yi devre dışı bırakmasını sağlayın. Cisco Psirt, vahşi doğada aktif bir sömürü doğrulamıyor.

Günlük siber güvenlik güncellemeleri için bizi Google News, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.