American Megatrends International’ın Megarac süpürgelik yönetim kontrolörü (BMC) yazılımında bulunan yeni bir kritik şiddet güvenlik açığı, saldırganların kaçmasına ve potansiyel olarak tuğla savunmasız sunuculara izin verebilir.

Megarac BMC, yöneticilerin sorunları gidermeye yardımcı olan “ışıklar dış” ve “bant dışı” uzak sistem yönetimi özellikleri sağlar. Ürün yazılımı, HPE, ASUS, ASROCK ve diğerleri dahil olmak üzere birçok bulut hizmeti ve veri merkezi sağlayıcısına ekipman sağlayan bir düzineden fazla sunucu satıcısı tarafından kullanılır.

Uzaktan kimlik doğrulanmamış saldırganlar, kullanıcı etkileşimi gerektirmeyen düşük karmaşık saldırılarda bu maksimum şiddet güvenlik kusurunu (CVE-2024-54085 olarak izlenir) kullanabilir.

Eclypsium, Salı raporunda, “Yerel veya uzak bir saldırgan, uzak yönetim arayüzlerine (Redfish) veya dahili ana bilgisayara BMC arayüzüne (Redfish) erişerek güvenlik açığından yararlanabilir.”

“Bu güvenlik açığının kullanılması, bir saldırganın uzlaşmış sunucuyu uzaktan kontrol etmesini, kötü amaçlı yazılım, fidye yazılımı, ürün yazılımı kurcalama, tuğla anakart bileşenleri (BMC veya potansiyel olarak bios / uefi), potansiyel sunucu fiziksel hasarı (aşırı voltaj / tuvalet) ve bir kurbanın durduramayacağı” sağlar.

Eclypsium Güvenlik Araştırmacıları, CVE-2024-54085 Auth Bypass’ı keşfetirken, AMI tarafından CVE-2023-34329 için yayınlanan yamaları analiz etti, başka bir kimlik doğrulaması Temmuz 2023’te açıklanan siber güvenlik şirketini atladı.

Eclypsium, HPE Cray XD670, ASUS RS720A-E11-RS24U ve Asrockrack’ın CVE-2024-54085 saldırılarına karşı savunmasız olduğunu doğrularken, “daha fazla etkilenen cihaz ve/veya satıcılar olması muhtemeldir.

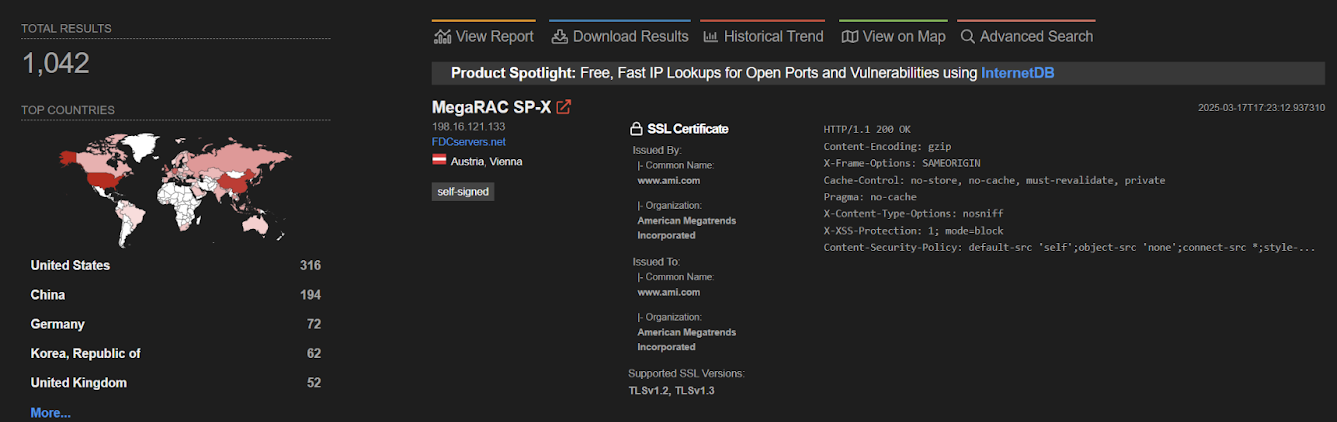

Güvenlik araştırmacıları Shodan’ı kullanarak, potansiyel olarak internet saldırılarına maruz kalan 1000’den fazla sunucu buldu.

Megarac güvenlik açıkları üzerine yapılan araştırmalarının bir parçası olarak (toplu olarak BMC & C olarak izlenir), Eclypsium analistleri Aralık 2022 ve Ocak 2023’te beş kusur daha açıkladı (CVE-2022-40242, CVE-2022-2827, Can -2022, Can222) Hızlandırma, tuğla veya uzaktan tehlikeye atılan sunucuları kötü amaçlı yazılımlarla enfekte etmek için kullanılır.

Temmuz 2023’te ayrıca, uzaktan erişime maruz kalan ve daha önce keşfedilen hatalarla zincirlenebilen Redfish uzaktan yönetim arayüzleri aracılığıyla kötü amaçlı kod enjekte etmek için saldırılarda kullanılabilen bir kod enjeksiyon güvenlik açığı (CVE-2023-34330) buldular.

Özellikle, Redfish & API için zayıf şifre karmalarını içeren CVE-2022-40258, saldırganların BMC CHIP’in yönetici hesapları için yönetici şifrelerini kırmasına yardımcı olabilir ve saldırıyı daha da basit hale getirir.

Eclypsium, CVE-2024-54085 Auth bypass kusurunun saldırılarda kullanılmadığını ve vahşi doğada istismar bulunmadığını söylerken, bir istismar oluşturmanın, ürün yazılımı ikililerinin şifrelenmediği göz önüne alındığında “zorlayıcı değil” olduğunu da sözlerine ekledi.

Ağ savunucularına, bir hafta önce, 11 Mart’ta AMI, Lenovo ve HPE tarafından yayınlanan yamaları uygulamaları, AMI Megarac örneklerini çevrimiçi olarak ortaya koymaları ve şüpheli etkinlik için sunucu günlüklerini izlemeleri önerilir.

Eclypsium, “Bildiğimiz kadarıyla, güvenlik açığı sadece AMI’nin BMC yazılım yığınını etkiler. Ancak, AMI BIOS tedarik zincirinin en üstünde olduğu için, aşağı akış etkisi bir düzineden fazla üreticiyi etkiliyor.”

“AMI, OEM Computing üreticilerinin müşterilerine yamalar yayınladı. Bu satıcılar, düzeltmeleri güncellemelere dahil etmeli ve müşterilerine bildirimler yayınlamalıdır. Bu güvenlik açıklarının yama yapmasının cihaz kesinti süresi gerektiren önemsiz olmayan bir egzersiz olduğunu unutmayın.”

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.