Ulusal savunma ve güvenlik uzmanları, gelecekteki savaşların ateşli silahlarla değil, insanların günlük yaşamları için bağımlı oldukları hizmetleri devre dışı bırakmak için tasarlanmış kodlarla yürütüleceğini uzun süredir tahmin ediyorlardı.

Mayıs 2021’de, Colonial Pipeline’ı bir fidye yazılımı saldırısı vurduğunda güvenlik uzmanlarının en büyük korkuları gerçek oldu. ABD’nin kuzeydoğusundaki çoğu bölgeye gaz sevkiyatı neredeyse bir gecede durduruldu. Sistemler sonunda geri yüklenmiş olsa da, olay bugün hala rezil bir şekilde yaşıyor ve bize siber saldırıların kritik altyapıya karşı uygulandığında sahip olabileceği yıkıcı potansiyeli hatırlatıyor. O zamandan beri, benzer altyapı saldırıları dünyanın birçok yerinde manşetlere konu oldu ve giderek artan bir şekilde devlet destekli olmayan aktörler tarafından gerçekleştiriliyor.

“2. Çeyrek/3. Çeyrek Fidye Yazılımı Dizin Güncellememizde” Securin (eski adıyla Cyber Security Works) araştırmacıları, fidye yazılımların kritik altyapı kuruluşlarında konuşlandırılan endüstriyel kontrol sistemleri (ICS) üzerindeki etkisinin haritasını çıkardı. En riskli üç sektörü belirlediler: sağlık, enerji ve imalat. Araştırmacılarımız ayrıca 16 fidye yazılımı güvenlik açığını ve bunları kullanan Ryuk, Conti, WannaCry ve Petya gibi kötü aktörleri inceledi. Makalenin sonuna, güvenlik açıklarının ve etkilenen satıcıların tam listesini içeren bir tablo ekledik.

Her başarılı saldırıda, fidye yazılımı grupları daha cesur hale gelir ve maksimum gasp için krizlerden en çok acıya neden olabilecek sektörleri hedef alır. Tehdit aktörlerini ve yöntemlerini anlamak, kritik sektörleri korumanın ve operasyonları sorunsuz sürdürmenin anahtarıdır.

Sağlık hizmeti

Sağlık hizmeti sağlayıcılarına Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) tavsiyeleri, Black Basta, Quantum ve MountLocker gibi fidye yazılımı gruplarının devam eden saldırılarının ardından gelir. Bu sektördeki yama uygulanmamış kritik güvenlik açıklarının etkisi potansiyel olarak yaşamı tehdit edici olabilir.

Halk sağlığı ve sağlık hizmetleri sistemleri, hizmet sunumlarının ve operasyonlarının sürekliliği için diğer sektörlere bağımlı olduklarından, güvenlik açıklarının çoğundan etkilenir (belirlenen 16 sistemden dokuzu). Önemli görüntüleme ekipmanları için gelişmiş görselleştirme yazılımı geliştiren teknoloji tabanlı bir şirket olan Philips Healthcare, IntelliSpace Portal 9.0’da bulunan sekiz güvenlik açığını tespit ederek en çok etkilenen satıcı oldu. CVE-2017-0144 ve CVE-2017-0147 güvenlik açıkları, gerçek dünya saldırılarında kullanılan yüksek fidye yazılımı aile ilişkilendirmeleri nedeniyle derhal yamalanmalıdır.

Enerji

Bir enerji sağlayıcısına yönelik bir saldırı, şebeke arızasına veya evlere, ticari binalara veya diğer kritik hizmet sağlayıcılara tutarsız enerji çıkışına neden olabilir. Enerji sektörü, özellikle Schneider Electric ürünlerinde bulunanlar olmak üzere kuruluşların izlemesi gereken altı güvenlik açığıyla boğuşuyor.

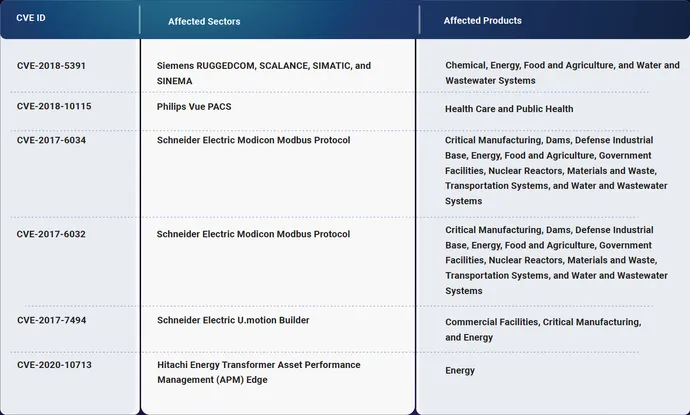

CVE-2017-6032 ve CVE-2017-6034, kritik altyapı genelinde kullanılan ve zincirleme reaksiyon saldırılarına yol açabilen açık bir iletişim standardı olan Schneider Electric’in Modicon Modbus Protokolünü etkiler. Bununla birlikte, sırasıyla Hitachi ABB Power Grid sistemlerinde ve Hitachi Energy Transformer Asset Performance Management (APM) Edge’de bulunan CVE-2019-18935 ve CVE-2020-10713 güvenlik açıkları da aynı derecede risk oluşturmaktadır. Ağ güvenlik yöneticileri tarafından ciddi olarak ele alınmalıdır.

Üretme

Kritik imalat sektörü dört ana alt sektöre ayrılabilir: ulaşım ekipmanları; makine imalatı; elektrikli ekipman, cihaz ve bileşen imalatı; ve birincil metal üretimi.

Analizimize dahil edilen güvenlik açıklarının dörtte biri, aralarında Exacq Technologies, Sensormatic Electronics ve Schneider Electric’in de bulunduğu imalat sektöründeki satıcıları etkiliyor.

Nasıl Korunursunuz?

Kuruluşları, kullandıkları ürünlerle ilgili satıcı tavsiyelerinden haberdar olmaya ve önem derecesine göre güvenlik açığı sıralaması düzenlemek için adımlar atmaya teşvik ediyoruz. Bu makaledeki güvenlik açıklarının çoğu, güncelliğini yitirmiş yazılımlar ve bazen de desteklenmeyen kullanım ömrü sona ermiş bileşenler içeren eski kurulumlardan yararlanır. İşte sisteminizi ve sektörünüzü güvende tutmaya yönelik temel bilgiler:

- Yanlış giriş doğrulaması ICS fidye yazılımı CVE’lerini güçlendiren en yaygın zayıflıktır. Uygun giriş taraması, kötü aktörlerin veritabanlarına sızmasını ve yöneticileri sistemden kilitlemesini önleyebilir.

- Altı güvenlik açığı CISA Bilinen İstismar Edilen Güvenlik Açığı (KEV) kataloğunda yoktur ve yamalanmalıdır: CVE-2018-5391, CVE-2018-10115, CVE-2017-6034, CVE-2017-6032, CVE-2017-7494 ve CVE- 2020-10713.

- simüle edilmiş performans sızma testleri sistemlerinizin çoğu, suçluların normalde kullanacağı gizli giriş noktalarını belirleyebilir. En çok nerede maruz kaldığınızı bulmak, yama önceliklerini belirlemenize ve saldırganlar bunları kullanmadan önce savunmalar oluşturmanıza yardımcı olabilir.

ABD ekonomisi birbirine bağlı bir enerji, sağlık ve üretim altyapısına bağlıdır. Hastanelerin çalışması ve hayat kurtarıcı hizmetler sunması için enerjiye ihtiyacı vardır ve petrol ve doğal gaz rafinerileri yerel üretimi desteklemek için gerekli yakıtı sağlar — takdir edilmesi gereken harika ama aynı zamanda oldukça değerli bir sistemdir ve onu korumak için adımlar atmalıyız. .