İranlı tehdit aktörleri, İsrail ve ABD’deki kritik altyapı tarafından kullanılan Nesnelerin İnterneti (IoT) cihazlarını ve OT/SCADA sistemlerini tehlikeye atmak için IOCONTROL adlı yeni bir kötü amaçlı yazılım kullanıyor.

Hedeflenen cihazlar arasında yönlendiriciler, programlanabilir mantık denetleyicileri (PLC’ler), insan-makine arayüzleri (HMI’ler), IP kameralar, güvenlik duvarları ve yakıt yönetim sistemleri bulunur.

Kötü amaçlı yazılımın modüler yapısı, D-Link, Hikvision, Baicells, Red Lion, Orpak, Phoenix Contact, Teltonika ve Unitronics gibi çeşitli üreticilerin geniş bir cihaz yelpazesini tehlikeye atabilmesini sağlıyor.

IOCONTROL’ü keşfedip analiz için örnekleyen Claroty’nin Team82 araştırmacıları, bunun kritik altyapıda önemli kesintilere neden olabilecek bir ulus devlet siber silahı olduğunu bildiriyor.

Devam eden jeopolitik çatışma göz önüne alındığında, IOCONTROL şu anda Orpak ve Gasboy yakıt yönetim sistemleri gibi İsrail ve ABD sistemlerini hedeflemek için kullanılıyor.

Aracın, geçmişte endüstriyel sistemlere saldırmaya ilgi gösteren CyberAv3ngers olarak bilinen İranlı bir bilgisayar korsanlığı grubuyla bağlantılı olduğu bildiriliyor. OpenAI ayrıca yakın zamanda tehdit grubunun PLC’leri kırmak, özel bash ve Python istismar komut dosyaları geliştirmek ve uzlaşma sonrası faaliyetlerini planlamak için ChatGPT’yi kullandığını da bildirdi.

IOCONTROL saldırıları

Claroty, Gasboy yakıt kontrol sisteminden, özellikle de cihazın ödeme terminalinden (OrPT) kötü amaçlı yazılım örnekleri çıkardı ancak araştırmacılar, bilgisayar korsanlarının IOCONTROL’ü nasıl bulaştırdığını tam olarak bilmiyor.

Bu cihazların içindeki IOCONTROL, pompaları, ödeme terminallerini ve diğer çevresel sistemleri kontrol ederek kesintiye veya veri hırsızlığına neden olabilir.

Tehdit aktörleri, Claroty’nin bulgularıyla uyumlu olarak İsrail ve ABD’deki 200 benzin istasyonunun Telegram üzerinden ele geçirildiğini iddia etti.

Bu saldırılar 2023’ün sonlarında, su arıtma tesislerindeki Unitronics Vision PLC/HMI cihazlarının tahrif edilmesiyle hemen hemen aynı dönemde gerçekleşti, ancak araştırmacılar yeni kampanyaların 2024’ün ortalarında ortaya çıktığını bildiriyor.

10 Aralık 2024 itibarıyla UPX paketli kötü amaçlı yazılım ikili dosyası, 66 VirusTotal antivirüs motorunun hiçbiri tarafından algılanmadı.

Kaynak: Claroty

Kötü amaçlı yazılım yetenekleri

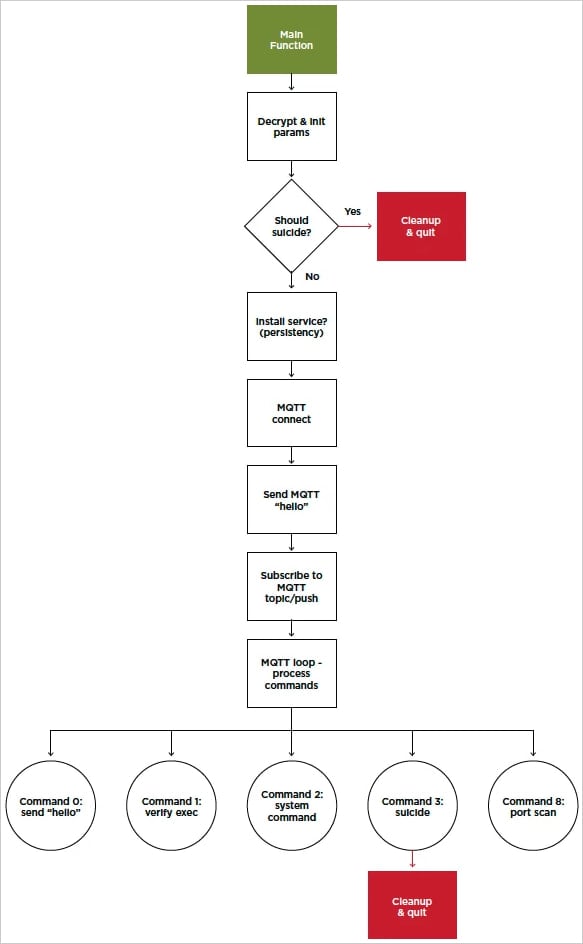

Kötü amaçlı yazılım, ‘iocontrol’ adı altında ‘/usr/bin/’ dizininde depolanıyor. Farklı satıcılara ve cihaz türlerine uyum sağlamak için modüler bir konfigürasyon kullanır ve geniş bir sistem mimarileri yelpazesini hedefler.

Sistem önyüklemesi sırasında kötü amaçlı yazılım işlemini (‘iocontrol’) yürütmek için bir kalıcı komut dosyası (‘S93InitSystemd.sh’) kullanır, böylece cihazın yeniden başlatılması onu devre dışı bırakmaz.

IoT cihazları için standart bir kanal ve protokol olan komuta ve kontrol (C2) sunucusuyla iletişim kurmak için 8883 numaralı bağlantı noktası aracılığıyla MQTT protokolünü kullanır. Daha iyi kontrol için MQTT kimlik bilgilerine benzersiz cihaz kimlikleri yerleştirilmiştir.

HTTPS üzerinden DNS (DoH), ağ trafiği izleme araçlarından kaçarken C2 alanlarını çözümlemek için kullanılır ve kötü amaçlı yazılımın yapılandırması AES-256-CBC kullanılarak şifrelenir.

IOCONTROL’un desteklediği komutlar şunlardır:

- “Merhaba” gönder: Ayrıntılı sistem bilgilerini (örn. ana bilgisayar adı, geçerli kullanıcı, cihaz modeli) C2’ye rapor eder.

- Yöneticiyi kontrol et: Kötü amaçlı yazılım ikili dosyasının düzgün şekilde yüklendiğini ve çalıştırılabilir olduğunu doğrular.

- Komutu yürüt: Sistem çağrıları ve rapor çıktıları aracılığıyla isteğe bağlı işletim sistemi komutlarını çalıştırır.

- Kendi kendine silme: Tespit edilmekten kaçınmak için kendi ikili dosyalarını, komut dosyalarını ve günlüklerini kaldırır.

- Bağlantı noktası taraması: Diğer potansiyel hedefleri belirlemek için belirtilen IP aralıklarını ve bağlantı noktalarını tarar.

Yukarıdaki komutlar ‘libc’ kütüphanesinden dinamik olarak alınan sistem çağrıları kullanılarak yürütülür ve çıktılar raporlama için geçici dosyalara yazılır.

Kaynak: Claroty

IOCONTROL hedeflerinin kritik altyapıdaki rolü ve grubun sürekli faaliyeti göz önüne alındığında Claroty’nin raporu, savunucuların tehdidi tanımlamasına ve engellemesine yardımcı olacak değerli bir kaynak oluşturuyor.

Riskin tam göstergeleri (IoC) raporun alt kısmında listelenmiştir.