Rusya, Türkiye, Ukrayna ve Avrasya bölgesindeki diğer ülkelerden 28.000’den fazla kişi, büyük ölçekli bir kripto para birimi hırsızlığı kötü amaçlı yazılım kampanyasından etkilendi.

Kötü amaçlı yazılım kampanyası, kurbanların enfeksiyonu başlatan şifre korumalı arşivleri indirdiği YouTube videoları ve sahte GitHub depoları aracılığıyla tanıtılan meşru yazılım olarak kendini gösteriyor.

Siber güvenlik firması Dr. Web’e göre kampanya, kullanıcıları kötü amaçlı dosyalar indirmeye yönlendirmek için ofisle ilgili korsan yazılımlar, oyun hileleri ve hack’ler ve hatta otomatik ticaret botları kullanıyor.

Dr. Web, “Toplamda bu kötü amaçlı yazılım kampanyası, büyük çoğunluğu Rusya’da yaşayan 28.000’den fazla kişiyi etkiledi” dedi.

“Belarus, Özbekistan, Kazakistan, Ukrayna, Kırgızistan ve Türkiye’de de önemli sayıda enfeksiyon gözlemlendi.”

Kaynak: Dr.Web

Enfeksiyon zinciri

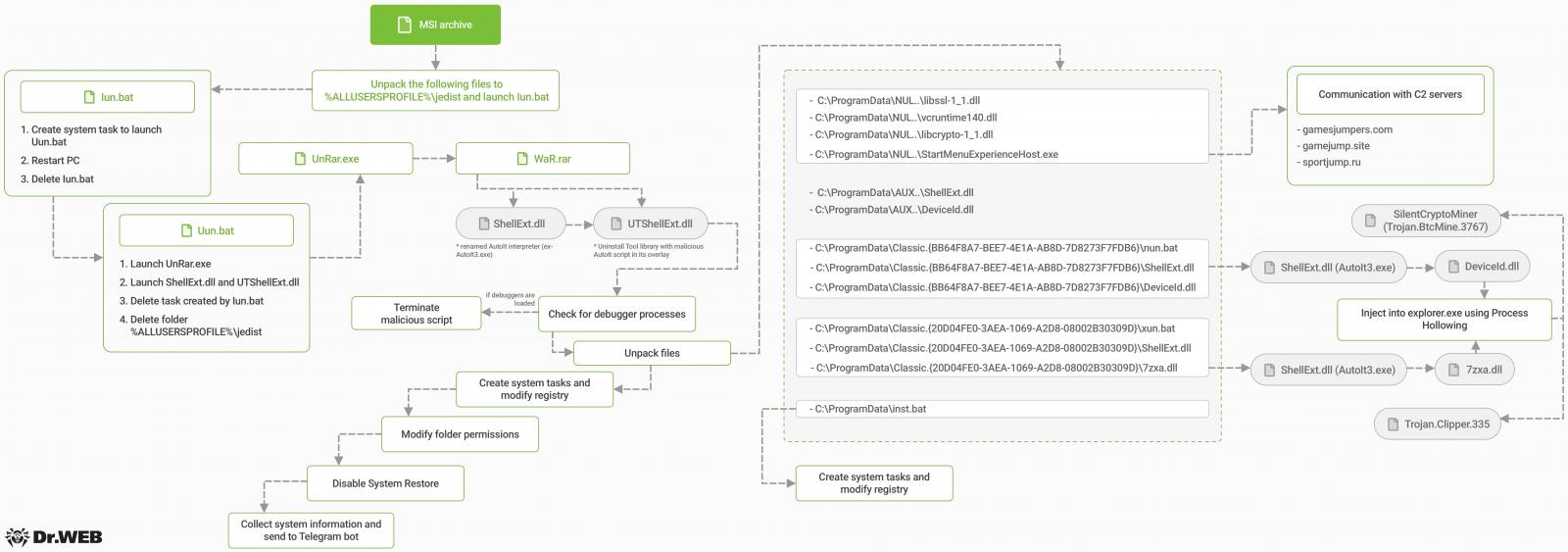

Enfeksiyon, parola korumalı olduğundan indirildiğinde antivirüs taramalarından kaçan, kendi kendine açılan bir arşivin açılmasıyla başlıyor.

Kurban sağlanan şifreyi girdikten sonra, arşiv çeşitli karmaşık komut dosyalarını, DLL dosyalarını ve ana yükün dijital olarak imzalanmış yükleyicisini başlatmak için kullanılan bir AutoIT yorumlayıcısını bırakır.

Kötü amaçlı yazılım, analistin ortamında çalışıp çalışmadığını görmek için hata ayıklama araçlarının varlığını kontrol eder ve bulunursa sonlandırılır.

Daha sonra, saldırının sonraki aşamaları için gereken dosyaları çıkarır ve kalıcılık sağlamak üzere Windows Kayıt Defterini değiştirmek için Görüntü Dosyası Yürütme Seçenekleri (IFEO) tekniğini kullanır.

Kısacası, meşru Windows sistem hizmetlerinin yanı sıra Chrome’un ve Edge’in güncelleme işlemlerini kötü amaçlı olanlarla ele geçirir, böylece kötü amaçlı yazılım dosyaları bu işlemler başlatıldığında yürütülür.

Windows Kurtarma Hizmeti devre dışı bırakılır ve temizleme girişimlerini önlemek için kötü amaçlı yazılımın dosya ve klasörlerindeki “silme” ve “değiştirme” izinleri iptal edilir.

Bundan sonra, komuta ve kontrol (C2) sunucusuyla iletişim kurmak için Ncat ağ yardımcı programı kullanılır.

Kötü amaçlı yazılım ayrıca, bir Telegram botu aracılığıyla sızdırdığı güvenlik işlemleri de dahil olmak üzere sistem bilgilerini de toplayabilir.

Kaynak: Dr. Web

Finansal etki

Kampanya, kurbanların makinelerine iki önemli veri sağlıyor. Bunlardan ilki, kurbanın hesaplama kaynaklarını kullanarak kripto para madenciliği yapan SilentCryptoMiner’ı çalıştırmak için kullanılan değiştirilmiş bir .NET kütüphanesi olan “Deviceld.dll”dir.

İkinci veri ise, bir kesme aracı görevi gören, Windows panosunu kopyalanan cüzdan adresleri için izleyen ve bunları saldırganın kontrolü altındaki adreslerle değiştiren değiştirilmiş bir 7-Zip kitaplığı olan “7zxa.dll”dir.

Dr. Web, raporda virüs bulaşmış 28.000 makineden elde edilecek potansiyel madencilik kârını belirtmedi ancak kesme makinesinin tek başına 6.000 dolar değerindeki işlemleri ele geçirerek bu tutarı saldırganın adreslerine yönlendirdiğini tespit etti.

Beklenmeyen mali kayıpları önlemek için yazılımı yalnızca projenin resmi web sitesinden indirin ve Google Arama’da tanıtılan sonuçları engelleyin veya atlayın.

Ayrıca YouTube veya GitHub’da paylaşılan bağlantılara dikkat edin; çünkü bu platformların meşruiyeti, indirme hedefinin güvenliğini garanti etmez.