Geçen hafta KrebSonsecurity, saniyede 6.3’ten fazla terabitte saatte bulunan rekor dağıtılmış bir hizmet reddi (DDOS) saldırısı tarafından vuruldu (bir terabit bir trilyon bit veri). Kısa saldırı, birkaç web hedefinin dayanabileceği sakat dijital saldırıları başlatabilen büyük bir yeni Nesnelerin İnterneti (IoT) botnet için bir test çalışması gibi görünüyor. Botnet, saldırı ve bu küresel tehditin görünen yaratıcısı hakkında daha fazla bilgi için okumaya devam edin.

Referans olarak, geçen hafta 6.3 TBPS saldırısı, 2016 yılında bu siteye karşı başlatılan saldırının on katı büyüklüğündeydi. Mirai Yaklaşık dört gün boyunca Krebsonsecurity çevrimdışı düzenleyen IoT Botnet. 2016 saldırısı o kadar büyüktü ki Akamai -O zamanlar Krebsonsecurity için Bono yanlısı DDoS koruması sağlayan-saldırı ödeme yapan müşterileri için sorunlara neden olduğu için hizmetlerinden ayrılmamı istedi.

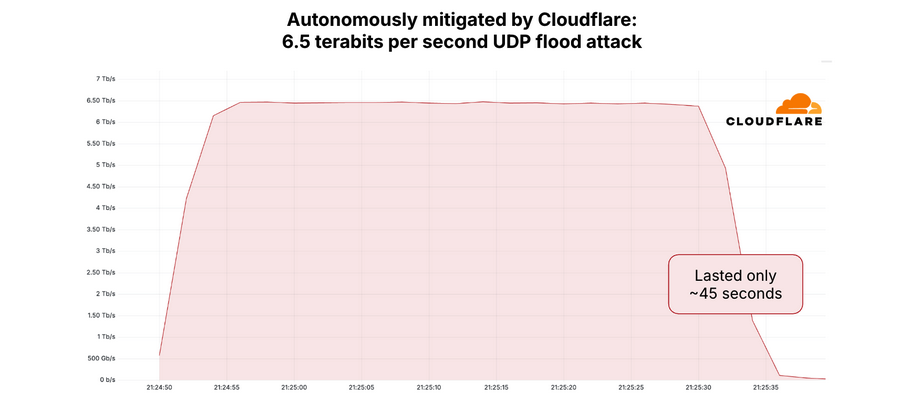

Mirai saldırısından bu yana, Krebsonsecurity.com Proje Kalkanıücretsiz bir DDOS savunma hizmeti Google yan kuruluş Jigsaw Haberler, insan hakları ve seçimle ilgili içerik sunan web sitelerine sağlar. Google Güvenlik Mühendisi Damian Menscher Krebsonsecurity’ye 12 Mayıs saldırısının Google’ın şimdiye kadar yürüttüğü en büyük saldırı olduğunu söyledi. Boyut açısından, sadece çok benzer bir saldırıdan ikinci Bulutflare Nisan ayında hafifletildi ve yazdı.

Notları Cloudflare ile karşılaştırdıktan sonra Menscher, her iki saldırıyı başlatan botnet’in parmak izlerini taşıyordu. Aisurubir yıldan daha kısa bir süre önce ortaya çıkan bir dijital kuşatma makinesi. Menscher, Krebsonsecurity saldırısının bir dakikadan az sürdüğünü ve rastgele bağlantı noktalarında büyük UDP veri paketlerini fırlattığını söyledi saniyede yaklaşık 585 milyon veri paketi oranında.

Menscher, çeşitli İnternet Servis Sağlayıcıları (ISS’ler) arasındaki verim bağlantılarına atıfta bulunarak, “Normal olarak ağ bağlantılarını ezmek için tasarlanmış saldırı türüydü” dedi. “Çoğu şirket için bu saldırı onları öldürecekti.”

Nisan 2025’te Cloudflare tarafından hafifletilen 6.5 TBPS saldırısını tasvir eden bir grafik. Resim: Cloudflare.

Aisuru Botnet, yönlendiriciler, dijital video kaydediciler ve varsayılan şifreler veya yazılım güvenlik açıkları aracılığıyla komuta edilen diğer sistemler de dahil olmak üzere küresel olarak verilen bir Hacked IoT cihaz koleksiyonunu içerir. Araştırmacılar tarafından belgelendiği gibi Qianxin xlabBotnet ilk olarak Ağustos 2024’te büyük bir oyun platformuna yapılan saldırıda tanımlandı.

Aisuru’nun bu pozlamadan sonra sessiz kaldığı bildirildi, ancak Kasım ayında daha fazla ateş gücü ve yazılım istismarıyla yeniden ortaya çıktı. Ocak 2025 raporunda Xlab, yeni ve gelişmiş Aisuru’yu buldu (aka ”Airashi“) Cambium Networks CNPilot yönlendiricilerine daha önce bilinmeyen sıfır günlük güvenlik açığı dahil etmişti.

Etrafta durmuyor

Aisuru Botnet’in arkasındaki insanlar, DDOS makinelerine halka açık bir şekilde erişiyorlar Telgraf Birden fazla güvenlik firması tarafından yakından izlenen sohbet kanalları. Ağustos 2024’te Botnet, günde 150 $ ‘dan haftada 600 $’ a kadar değişen abonelik katmanlarında kiralandı ve saniyede iki terabit saldırı sağladı.

Ağustos 2024’te Aisuru Botnet sahipleri tarafından Telegram’da yayınlanan bir bildirimi okuyun.

İlgilenen partilere telgraf kolu ile iletişime geçmeleri söylendi ”@yfork”Bir abonelik satın almak için. @Yfork daha önce takma adı kullandı”Forky”2021’den beri kamu DDOS odaklı telgraf kanallarına gönderen bir kimlik.

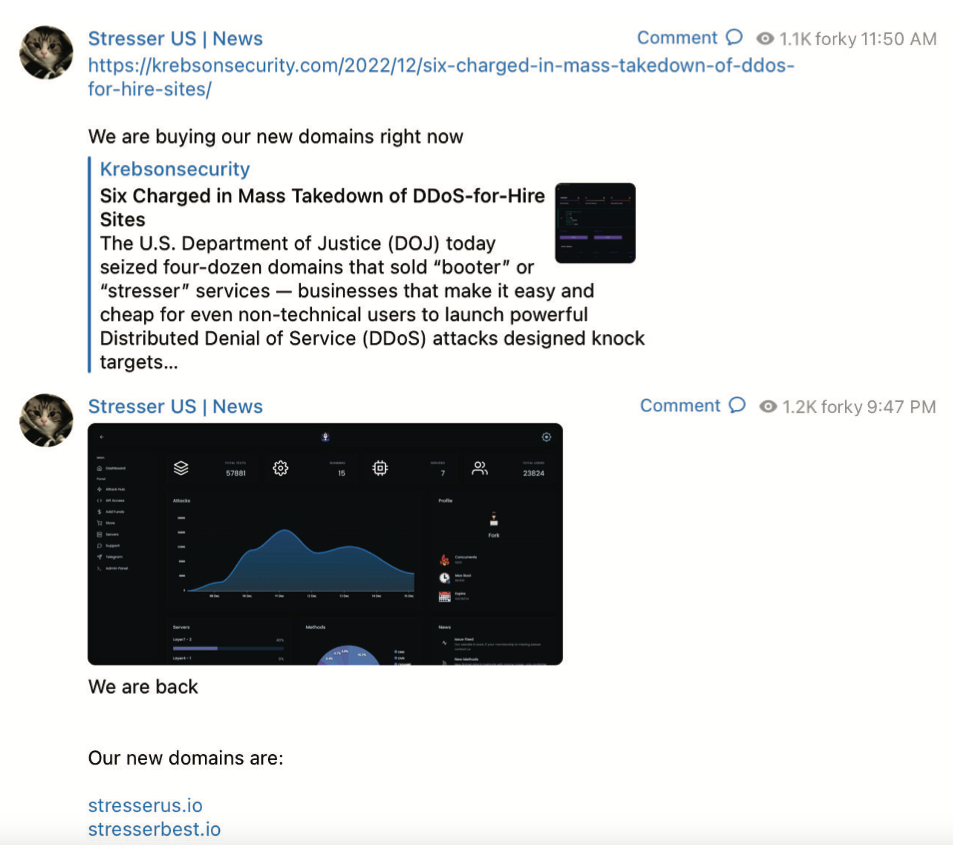

FBI’a göre, Forky’nin kiralık DDOS alanları yıllar boyunca çoklu kolluk operasyonlarında ele geçirildi. Geçen yıl Forky, Telegram’da alanı sattığını söyledi stres[.]en iyi2022’de FBI tarafından, DDOS için DDOS hizmetlerinin arzını ve talebini azaltmayı amaçlayan devam eden bir uluslararası kolluk çabasının bir parçası olarak FBI tarafından ele geçirildiğini gördü.

“Kendini ‘Forky’ olarak adlandıran bu hizmetin operatörü, özelliklerin reklamını yapmak ve mevcut ve potansiyel DDOS müşterileriyle iletişim kurmak için bir telgraf kanalı işletiyor,”[.]en iyi. FBI emri, aynı gün nöbetlerin açıklandığını, Fordy’nin bu blogda alan nöbet işlemini detaylandıran bir hikayeye bir bağlantı yayınladığını ve “Şu anda yeni alanlarımızı satın alıyoruz” yorumunu eklediğini belirtti.

FBI’ın Forky’nin kiralama için DDOS alan adları için nöbet emrinden bir ekran görüntüsü, Forky’nin hizmetlerinin yeni alanlarda dirilişini duyurduğunu gösteriyor.

Yaklaşık on saat sonra, Forky tekrar yayınladı, streser ekran görüntüsü de dahil[.]En iyi kullanıcı kontrol paneli, müşterilere eski web sitesi için kaydedilen şifrelerini yenisinde kullanmaları talimatı verir.

Siber İstihbarat Firmaları tarafından endekslendiği gibi Forky’nin Kamu Telgraf Kanallarına Gönderildiği Gözden Geçirme Birim 221b Ve Alevlenme noktası -Brezilya’da ikamet ettiğini iddia eden 21 yaşında bir kişiyi ortaya çıkarır [full disclosure: Flashpoint is currently an advertiser on this blog].

2022’nin sonlarından bu yana, Forky’nin gönderileri sık sık bir DDOS hafifletme şirketini ve işlediği ISS’yi aradı. botshield[.]io. Botshield web sitesi, Birleşik Krallık’ta kayıtlı Botshield Ltd adlı bir işletme kuruluşuna bağlıdır. İnternet yönlendirme kayıtları, Botshield’ın (AS213613) şu anda bu yılın başlarında şirkete tahsis edilen yüzlerce internet adresini kontrol ettiğini göstermektedir.

Domaintools.com Botshield’ın raporları[.]IO, Temmuz 2022’de bir Kaike Southier Leite Sao Paulo’da. Aynı adı taşıyan bir LinkedIn profili, bu bireyin Brezilya’dan “Güvenlik, DDOS azaltma, kolokasyon ve bulut sunucusu hizmetlerine odaklanan sağlam ağ altyapılarının planlanması ve uygulanması” da çalışan bir ağ uzmanı olduğunu söylüyor.

Forky ile tanış

Resim: Jaclyn Vernace / Shutterstock.com.

Halka açık telgraf sohbet kanallarına gönderilen yayınlarında Forky, nerede olduğunu veya kimliğini gizlemeye çalışmadı. Ünite 221B tarafından endekslenen sayısız sohbet konuşmasında, Forky, Brezilya’da günlük yaşam hakkında konuşurken, genellikle Brezilya’da bilgisayar ve ağ ekipmanlarından narkotiklere ve yiyeceklere kadar bir dizi mal için son derece düşük veya yüksek fiyatlar hakkında bilgi verebilir.

Telegram aracılığıyla ulaşılan Forky, “yıllardır bu tür yasadışı eylemlerde yer almadığını” ve projenin belirtilmemiş diğer geliştiriciler tarafından devralındığını iddia etti. Forky başlangıçta KrebSonsecurity’ye yıllardır botnet sahnesinden çıktığını söyledi, ancak bunun, geçen yılın sonlarından itibaren Telegram’da halka açık yayınlarla sunulduğunda doğru olmadığını kabul etmek için.

Forky, Krebsonsecurity saldırısına karışmayı reddetti, ancak Aisuru Botnet’in geliştirilmesine ve pazarlanmasına yardımcı olduğunu kabul etti. Forky, şimdi sadece Aisuru Botnet ekibinin bir personeli olduğunu ve bir aileye başladıktan sonra kabaca iki ay önce botnet çalıştırmayı bıraktığını iddia ediyor. Forky ayrıca Botshield Direktörü olarak adlandırılan kadının onunla ilgili olduğunu söyledi.

Forky, Aisuru Botnet ve iş çabaları hakkında bir dizi soruya açık, kaçınılmaz yanıtlar sundu. Ama bir noktada kristal netti:

“Senin, FBI veya Interpol hakkında sıfır korkum var,” dedi Forky, şimdi neredeyse tamamen barındırma işlerine – Botshield’a odaklandığını iddia etti.

Forky, ISS’nin müşterisinin yapısını tartışmayı veya Botshield’ın daha fazla bir barındırma sağlayıcısı mı yoksa bir DDOS hafifletme firması olup olmadığını açıklığa kavuşturmayı reddetti. Bununla birlikte, Forky, Botshield’ın diğer DDOS hizmetlerine karşı başlatılan büyük DDOS saldırılarını başarıyla hafifleten Telegram’da yayınladı.

Domaintools, Botshield için kayıt kayıtlarında aynı Sao Paulo Street adresini bulur[.]IO, diğer birkaç alan adını kaydetmek için kullanıldı, canını sıkmak[.]biz. Bu alan adının WHOIS kayıtlarındaki e-posta adresi, Domaintools’un, şimdi yok olan DDOS için alan adını kaydetmek için kullanıldığını söyleyen [email protected]’dur. stres[.]bizFBI’ın 2023 baskısında ele geçirilen alanlardan biri.

8 Mayıs 2023’te ABD Adalet Bakanlığı Strescinin ele geçirilmesini duyurdu[.]ABD, DDOS hizmetleri sunan bir düzine başka alan ile birlikte. DOJ, 13 alandan on tanesinin Aralık ayında daha önce bir tarama sırasında ele geçirilen ve 48 en iyi stresli hizmeti (“booters” olarak da bilinir) hedefleyen hizmetlerin reenkarnasyonları olduğunu söyledi.

Forky, Aisuru ile siteme kimin saldırdığını öğrenebileceğini iddia etti. Ancak bir gün sonra soruya basıldığında, Forky eli boş geleceğini söyledi.

“Etrafta sormaya çalıştım, tüm büyük adamlar size saldıracak kadar geciktirilmiyorlar,” diye açıkladı Forky. “Bununla hiçbir ilgim yoktu. Ama hikayeyi yazabilir ve suçu üzerime koymaya çalışabilirsiniz.”

Mirai Hayalet

Geçen hafta 6.3 TBPS saldırısı, kısmen çok kısa olduğu için bu sitede görünür bir bozulmaya neden oldu – yaklaşık 45 saniye sürdü. Bu büyüklük ve kısalık DDOS saldırıları, Botnet operatörleri potansiyel alıcıların yararına ateş güçlerini test etmek veya göstermek istediğinde tipik olarak üretilir. Gerçekten de, Google’ın Menscher’ı, geçen ay Cloudflare’e karşı hem 12 Mayıs saldırısının hem de biraz daha büyük 6.5 TBPS saldırısının aynı Botnet’in yeteneklerinin testleri olduğunu söyledi.

Birçok yönden, Aisuru/Airashi Botnet’in yarattığı tehdit, 2016 yazında ortaya çıkan ve o zamanlar var olan diğer tüm IoT kötü amaçlı yazılım suşlarını başarıyla zorlayan yenilikçi bir IoT kötü amaçlı yazılım suşu olan Mirai’yi anımsatıyor.

Ocak 2017’de Krebsonsecurity tarafından ilk kez açıklandığı gibi, Mirai yazarları, gezegendeki en güçlü botnet kullanarak çok daha kazançlı DDOS hizmetleri satıyor olsalar bile, bir DDOS hafifletme hizmetini kuran iki ABD’di.

Mirai Botnet’in Krebsonsecurity’ye karşı bir gün süren DDO’larda kullanıldıktan bir haftadan kısa bir süre sonra, Mirai yazarları kaynak kodunu botnet’lerine yayınladılar, böylece federal müfettişler tarafından tutuklanmaları durumunda ona sahip olan tek kişi olmayacaklardı.

İronik bir şekilde, Mirai kaynağının sızması tam olarak, DDOS soruşturmalarında FBI araştırmacılarına danışmalarını gerektiren denetimli serbestlik cezalarına hizmet eden Mirai yazarlarının maskelenmesine ve tutuklanmasına yol açan şeydir. Ancak bu sızıntı, birçoğu kendi güçlü DDOS hizmetlerini beslemek için kullanılmış olan düzinelerce Mirai Botnet klonunun yaratılmasına neden oldu.

Menscher, KrebSonsecurity’ye, Aisuru için kaynak kodu kamuoyu bilgisi olursa, bir bütün olarak internetin bir bütün olarak daha iyi olacağını söyledi. Sonuçta, Aisuru’nun arkasındaki insanlar, küresel olarak sınırlı sayıda savunmasız IoT cihazına komuta etmeye çalışan diğer IoT botnet operatörleri ile sürekli rekabet halindedir.

Böyle bir gelişme neredeyse kesinlikle Aisuru botnet klonlarının çoğalmasına neden olacağını söyledi, ancak en azından o zaman her bir botnet’ten gelen genel ateş gücü büyük ölçüde azalacağını – veya en azından çoğu DDOS koruma sağlayıcısının hafifletme yetenekleri arasında.

Bir kaynak kodu sızıntısını engelleyen Menscher, birisinin Aisuru operatörleri tarafından botnet’lerini bu kadar hızlı büyütmek için kullanılan yazılım istismarlarının tam listesini yayınlaması güzel olacağını söyledi.

“Mirai’nin bu kadar tehlikeli olmasının bir kısmı, rakip botnetleri etkili bir şekilde çıkarmasıydı” dedi. “Bu saldırı bir şekilde kimsenin bilmediği tüm bu kutuları tehlikeye atmayı başardı. İdeal olarak, bunu parçalanmış görmek istiyoruz, böylece hayır [individual botnet operator] çok fazla kontrol ediyor. “