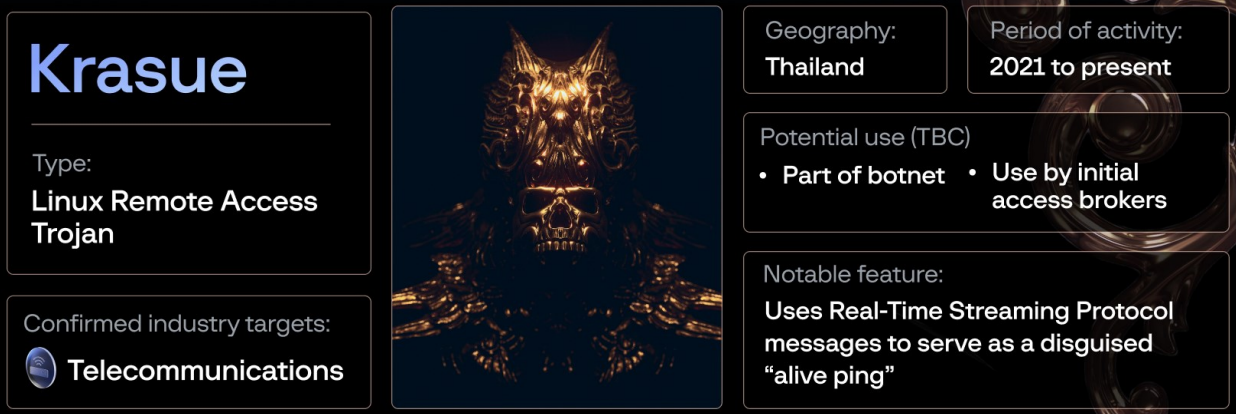

Güvenlik araştırmacıları, Krasue adını verdikleri, telekomünikasyon şirketlerinin Linux sistemlerini hedef alan ve 2021’den bu yana tespit edilemeyen bir uzaktan erişim truva atı keşfetti.

Krasue’nin ikili dosyasının, birden fazla Linux çekirdek sürümünü destekleyen ve üç açık kaynaklı projeden alınan kodlara dayanan bir rootkit’in yedi çeşidini içerdiğini buldular.

Siber güvenlik şirketi Group-IB’deki araştırmacılara göre, kötü amaçlı yazılımın ana işlevi, ana bilgisayara erişimi sürdürmektir; bu, onun bir botnet aracılığıyla dağıtıldığı veya ilk erişim aracıları tarafından belirli bir hedefe erişim isteyen tehdit aktörlerine satıldığı anlamına gelebilir.

Araştırmacılar, Krasue uzaktan erişim truva atının (RAT), saldırının daha sonraki bir aşamasında, özellikle kurban ana bilgisayara erişimi sürdürmek için konuşlandırılabileceğine inanıyor.

Kötü amaçlı yazılımın nasıl dağıtıldığı belli değil ancak bir güvenlik açığından yararlanıldıktan sonra, bir kimlik bilgisi kaba kuvvet saldırısı sonrasında veya hatta meşru bir ürünü taklit eden bir paket veya ikili dosya olarak güvenilmeyen bir kaynaktan indirildikten sonra teslim edilebilir.

Krasue’nin hedeflemesi Tayland’daki telekomünikasyon şirketleriyle sınırlı görünüyor.

İçerideki rootkit’ler

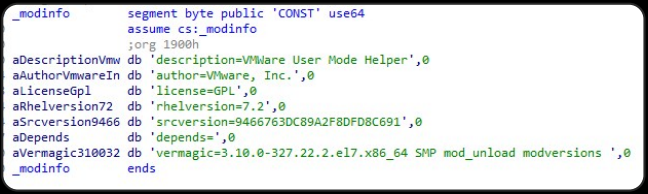

Group-IB’den yapılan analiz, Krasue RAT’ın ikili dosyasındaki rootkit’in, yürütüldükten sonra imzasız bir VMware sürücüsü gibi görünen bir Linux Çekirdek Modülü (LKM) olduğunu ortaya çıkardı.

Çekirdek düzeyindeki rootkit’lerin, işletim sistemiyle aynı güvenlik düzeyinde çalıştıkları için tespit edilmesi ve kaldırılması zordur.

Araştırmacılar, rootkit’in Linux Çekirdeği sürümlerini 2.6x/3.10.x olarak desteklediğini, bunun da eski Linux sunucularının genellikle zayıf Uç Nokta Algılama ve Yanıt kapsamına sahip olması nedeniyle radarın altında kalmasına izin verdiğini söylüyor.

Group-IB, yedi yerleşik rootkit sürümünün hepsinin aynı sistem çağrısı ve işlev çağrısı kancalama yeteneklerine sahip olduğunu ve aynı sahte “VMware Kullanıcı Modu Yardımcısı” adını kullandığını buldu.

Kodu inceleyen araştırmacılar, kökün üç açık kaynaklı LKM kök kitine, özellikle Diamorphine, Suterusu ve Rooty’ye dayandığını belirlediler ve bunların tümü en az 2017’den beri mevcut.

Krasue rootkit bağlantı noktalarını gizleyebilir veya gösterebilir, işlemleri görünmez hale getirebilir, kök ayrıcalığı sağlayabilir ve herhangi bir işlem kimliği için kill komutunu çalıştırabilir. Ayrıca kötü amaçlı yazılımlarla ilgili dosya ve dizinleri gizleyerek izlerini de gizleyebilir.

Komuta ve kontrol (C2) sunucusuyla iletişim kurarken Krasue aşağıdaki komutları kabul edebilir:

- ping – ‘pong’ ile yanıtla

- usta – Master yukarı akış C2’yi ayarlayın

- bilgi – Kötü amaçlı yazılım hakkında bilgi alın: ana pid, alt pid ve “root: kazanılan root izinleri”, “tanrı: süreç öldürülemiyor”, “gizli: süreç gizli”, “modül: rootkit yüklendi”

- tekrar başlat – Alt süreci yeniden başlatın

- yeniden doğma – Ana işlemi yeniden başlatın

- tanrı öl – Kendini öldür

Group-IB, kötü amaçlı yazılıma sabit kodlanmış dokuz farklı C2 IP adresi keşfetti; bunlardan biri, RTSP (Gerçek Zamanlı Akış Protokolü) bağlantılarında yaygın olan 554 numaralı bağlantı noktasını kullanıyor.

C2 kötü amaçlı yazılım iletişimi için RTPS uygulama düzeyinde ağ protokolünün kullanılması çok yaygın değildir ve Krasue durumunda bir özellik olarak görülebilir.

RTSP, akışlı medya sunucuları için tasarlanmış, video ve ses akışları için medya oynatma oturumlarının oluşturulmasına ve kontrol edilmesine, medya navigasyonuna, konferans akışlarının yönetilmesine ve daha fazlasına yardımcı olmak için tasarlanmış bir ağ kontrol protokolüdür.

Krasue kötü amaçlı yazılımının kökeni bilinmemekle birlikte, araştırmacılar rootkit kısmında bazılarının XorDdos adı verilen başka bir Linux kötü amaçlı yazılımının rootkit’iyle örtüştüğünü buldu.

Group-IB, bunun iki kötü amaçlı yazılım ailesinin ortak bir yazar/operatöre sahip olduğunun bir göstergesi olduğuna inanıyor. Krasue geliştiricisinin de XorDdos koduna erişimi olması da mümkündür.

Şu anda, Krause’un arkasındaki tehdit aktörünün türü hâlâ bir gizem ama siber güvenlik şirketi, savunmacıların bu tehdidi tespit etmesine yardımcı olmak ve belki de diğer araştırmacıları kötü amaçlı yazılım hakkında bildiklerini yayınlamaya teşvik etmek için uzlaşma göstergelerini ve YARA kurallarını paylaştı.