Popüler Fastlane CI/CD eklentileri olarak poz veren iki kötü niyetli Rubygem Pack, Telegram API’sını verileri kesme ve çalma için saldırgan kontrollü sunuculara yönlendirir.

Rubygems, Javascript için NPM ve Python için Pypi’ye benzer şekilde Ruby Kütüphaneleri (GEMS) dağıtmak, kurmak ve yönetmek için kullanılan Ruby programlama dilinin resmi paket yöneticisidir.

Paketler, sohbet kimlikleri ve mesaj içeriği, ekli dosyalar, proxy kimlik bilgileri ve hatta telgraf botlarını ele geçirmek için kullanılabilecek bot jetonları dahil olmak üzere hassas verileri keser.

Tedarik zinciri saldırısı, Ruby geliştiricileri topluluğunu bir rapor aracılığıyla risk konusunda uyaran soket araştırmacıları tarafından keşfedildi.

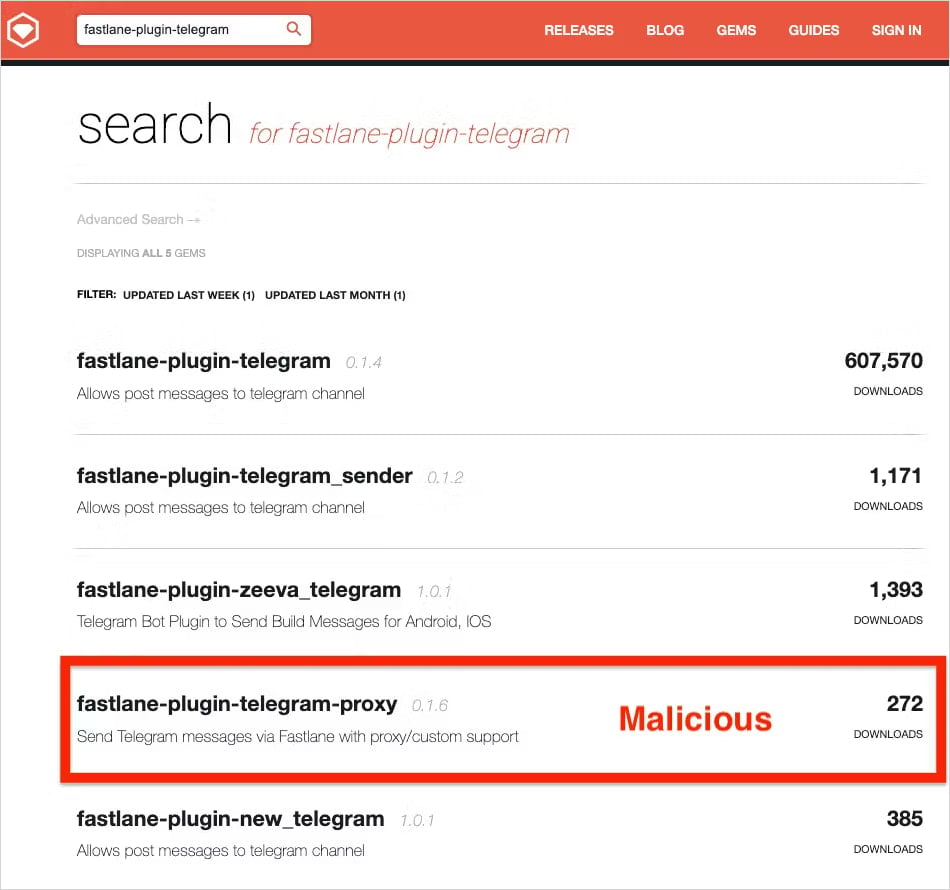

Typosquat Fastlane’nin iki paket hala aşağıdaki isimler altında Rubygems’te yaşıyor:

- Fastlane-Plugin-Telegram-Proxy: 30 Mayıs 2025’te yayınlandı, 287 indirdi

- Fastlane-Plugin-Proxy_teleram: 24 Mayıs 2025’te yayınlandı, 133 indirdi

Veri hırsızlığına hızlı şerit

Fastlane, mobil uygulama geliştiricileri için bir otomasyon aracı olarak hizmet veren meşru bir açık kaynak eklentisidir. Kod imzalama, derleme derlemeleri, uygulama mağazası yükleme, bildirim dağıtım ve meta veri yönetimi için kullanılır.

‘Fastlane-Plugin-Telegram’, Fastlane’nin belirli bir kanalda yayınlayan bir telgraf botu kullanarak telgraf üzerinden bildirimler göndermesine izin veren meşru bir eklentidir.

Bu, telgraf çalışma alanları içindeki CI/CD boru hatlarında gerçek zamanlı güncellemelere ihtiyaç duyan geliştiriciler için yararlıdır ve gösterge tablolarını kontrol etmek zorunda kalmadan önemli olayları takip etmelerini sağlar.

Kaynak: soket

Soket tarafından keşfedilen kötü niyetli taşlar, aynı genel API, ReadMe dosyası, belgeler ve temel işlevselliği içeren meşru eklenti ile neredeyse aynıdır.

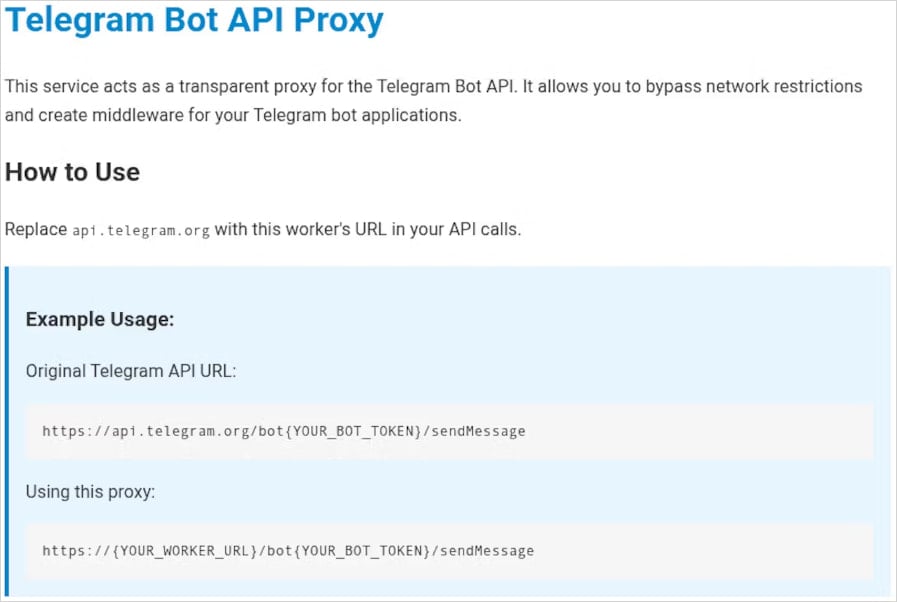

Tek fark, önemli olsa da, meşru Telegram API uç noktasını (https://api.telegram.org/) saldırganın proxy-kontrollü uç nokta (Rough-breeze-0c37[.]Buidanhnam95[.]işçi[.]DEV), böylece hassas bilgiler kesilir (ve büyük olasılıkla toplanır).

Kaynak: soket

Çalınan veriler bot jetonunu, mesaj verilerini, yüklenen dosyaları ve yapılandırılmışsa proxy kimlik bilgilerini içerir.

Saldırganın sömürü ve kalıcılık için geniş bir fırsatı vardır, çünkü telgraf bot jetonları kurban tarafından manuel olarak iptal edilene kadar geçerli kalır.

Socket, mücevherlerin açılış sayfalarının vekilinin “bot jetonlarınızı depolamadığını veya değiştirmediğini” belirttiğini belirtiyor, ancak bu iddiayı doğrulamanın bir yolu yok.

“Cloudflare çalışan komut dosyaları kamuya açık değildir ve tehdit oyuncusu, geçişteki verileri kaydetmek, inceleme veya değiştirme yeteneğini korur.”

“Bu proxy’nin, güvenilir bir Fastlane eklentisinin yazım hatası ile birleştiğinde, normal CI davranışı kisvesi altında belirteçleri ve mesaj verilerini pesipleştirme niyetini açıkça gösteriyor.”

“Dahası, tehdit oyuncusu işçinin kaynak kodunu yayınlamadı ve uygulamasını tamamen opak bıraktı.”

İki kötü amaçlı mücevherleri kuran geliştiriciler, bunları derhal çıkarmalı ve kurulum tarihinden sonra üretilen mobil ikili dosyaları yeniden inşa etmelidir. Ayrıca, Fastlane ile kullanılan tüm bot belirteçleri tehlikeye girdikçe döndürülmelidir.

Soket ayrıca trafiği ‘*.[.]sapma ‘açıkça gerekmedikçe.

Manuel yama modası geçmiş. Yavaş, hataya eğilimli ve ölçeklenmesi zor.

Eski yöntemlerin neden yetersiz kaldığını görmek için 4 Haziran’da Kandji + Tines’e katılın. Modern ekiplerin otomasyonu nasıl daha hızlı yama, riski kesmek, uyumlu kalmak ve karmaşık komut dosyalarını atlamak için otomasyonu nasıl kullandığına dair gerçek dünya örneklerine bakın.