Üç yıldan fazla bir süre sonra Python Paket Endeksi’nde (PYPI) uzaktan erişim Truva (Sıçan) kötü amaçlı yazılımları olan uyumsuzluk geliştiricilerini hedefleyen kötü niyetli bir Python paketi.

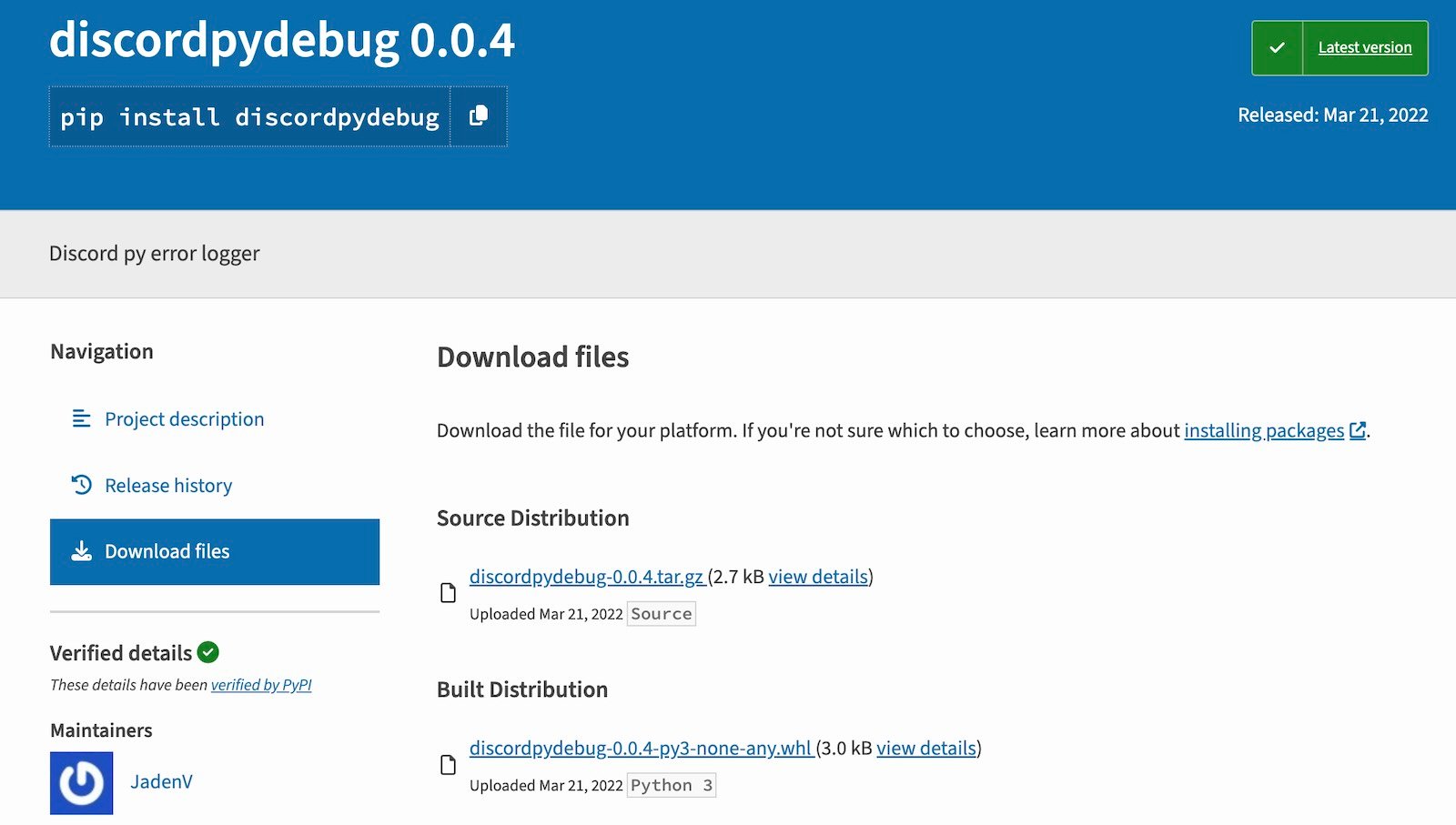

“Discordpydebug” olarak adlandırılan paket, Discord Bots üzerinde çalışan geliştiriciler için bir hata günlük makinesi yardımcısı olarak maskeleniyordu ve 21 Mart 2022’de açıklama veya dokümantasyon olmasa da yüklendiğinden beri 11.000’den fazla indirildi.

İlk önce tespit eden siber güvenlik şirketi soketi, kötü amaçlı yazılımların anlaşmazlık geliştiricilerinin sistemlerini geri almak ve saldırganlara veri hırsızlığı ve uzaktan kod yürütme özellikleri sağlamak için kullanılabileceğini söylüyor.

Soket araştırmacıları, “Paket, anlaşmazlık botları, tipik olarak bağımsız geliştiriciler, otomasyon mühendisleri veya bu tür araçları kapsamlı bir inceleme yapmadan yükleyebilecek küçük ekipler oluşturan veya koruyan geliştiricileri hedef aldı.” Dedi.

“PYPI, yüklenen paketlerin derin güvenlik denetimlerini zorlamadığından, saldırganlar genellikle yanıltıcı açıklamalar, meşru sesli isimler veya hatta popüler projelerden kod kopyalayarak güvenilir görünmek için bunu kullanarak bundan yararlanırlar.”

Kurulduktan sonra, kötü amaçlı paket, cihazı saldırgan kontrollü bir komut ve kontrol (C2) sunucusundan gönderilen talimatları yürütecek uzaktan kumandalı bir sisteme dönüştürür.

Saldırganlar, kötü amaçlı yazılımları kimlik bilgilerine ve daha fazlasına yetkisiz erişim elde etmek için kullanabilir (örneğin, jetonlar, anahtarlar ve yapılandırma dosyaları), algılanmadan veri çalabilir ve sistem etkinliğini izleyebilir, daha fazla kötü amaçlı yazılım yükü dağıtmak için kod kodunu yürütür ve ağ içinde yanal olarak hareket etmelerine yardımcı olabilecek bilgiler elde edebilir.

Kötü amaçlı yazılım kalıcılık veya ayrıcalık yükseltme mekanizmalarından yoksun olsa da, gelen bağlantılar yerine giden HTTP yoklama kullanır, bu da özellikle gevşek kontrollü geliştirme ortamlarında güvenlik duvarlarını ve güvenlik yazılımlarını atlamayı mümkün kılar.

Yüklendikten sonra, paket sessizce saldırgan kontrollü bir komut ve kontrol (C2) sunucusuna (backstabprotection.jamesx123.REPL[.]CO), enfekte ana bilgisayarın saldırganların altyapısına eklemek için “ad” değeri ile bir posta isteği göndermek.

Kötü amaçlı yazılım ayrıca, C2 sunucusundan belirli anahtar kelimeler tarafından tetiklendiğinde JSON işlemlerini kullanarak ana bilgisayardaki dosyalardan okunacak ve yazacak işlevler içerir ve tehdit aktörlerine hassas verilere görünürlük sağlar.

Çevrimiçi kod depolarından backdoured kötü amaçlı yazılım yükleme riskini azaltmak için, yazılım geliştiricileri indirdikleri ve yükledikleri paketlerin, özellikle popüler olanlar için kurulumdan önce resmi yazardan gelmesini sağlamalıdır.

Ayrıca, açık kaynaklı kitaplıkları kullanırken, şüpheli veya gizlenmiş işlevler için kodu gözden geçirmeli ve kötü niyetli paketleri algılamak ve engellemek için güvenlik araçlarını kullanmayı düşünmelidirler.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.