Yeni tasarlanan “polimorfik” saldırı, kötü niyetli krom uzantılarının, şifre yöneticileri, kripto cüzdanları ve bankacılık uygulamaları dahil olmak üzere tarayıcı uzantılarına doğru hassas bilgiler çalmasını sağlar.

Saldırı, Chrome’un en son sürümünde pratikliği ve fizibilitesi konusunda uyaran Squarex Labs tarafından tasarlandı. Araştırmacılar saldırıyı Google’a sorumlu bir şekilde açıkladılar.

Şekil değiştiren krom uzantılar

Saldırı, Chrome’un web mağazasına kötü niyetli polimorfik uzantının sunulmasıyla başlar.

Squarex, bir AI pazarlama aracı kullanır, bu da vaat edilen işlevselliği sunar, kurbanları tarayıcılarına yüklemeye ve sabitlemeye kandırır.

Diğer yüklü uzantının bir listesini almak için, kötü niyetli uzantı, kurulum sırasında erişimi verilen ‘Chrome.management’ API’sını kötüye kullanır.

Kötü niyetli uzatmanın bu izni yoksa, Squarex, mağdurun ziyaret ettiği web sayfalarına kaynak enjeksiyonunu içeren, aynı şeyi elde etmenin ikinci, daha kapsamlı bir yolu olduğunu söylüyor.

Kötü niyetli komut dosyası, hedeflenen uzantılara özgü belirli bir dosya veya URL yüklemeye çalışır ve yüklenirse, uzantının yüklendiği sonucuna varılabilir.

Yüklü uzantıların listesi, saldırgan kontrollü bir sunucuya geri gönderilir ve hedeflenen bir sunucuya geri gönderilirse, saldırganlar kötü niyetli uzantıyı hedeflenen olana dönüştürmek için komuta eder.

Squarex’in gösterisinde, saldırganlar ilk önce ‘Chrome.management’ API’sını kullanarak meşru olanı devre dışı bırakarak veya izinler mevcut değilse, kullanıcıdan gizlemek için kullanıcı arayüzü manipülasyon taktiklerini devre dışı bırakarak 1Password Parola Yöneticisi uzantısını taklit eder.

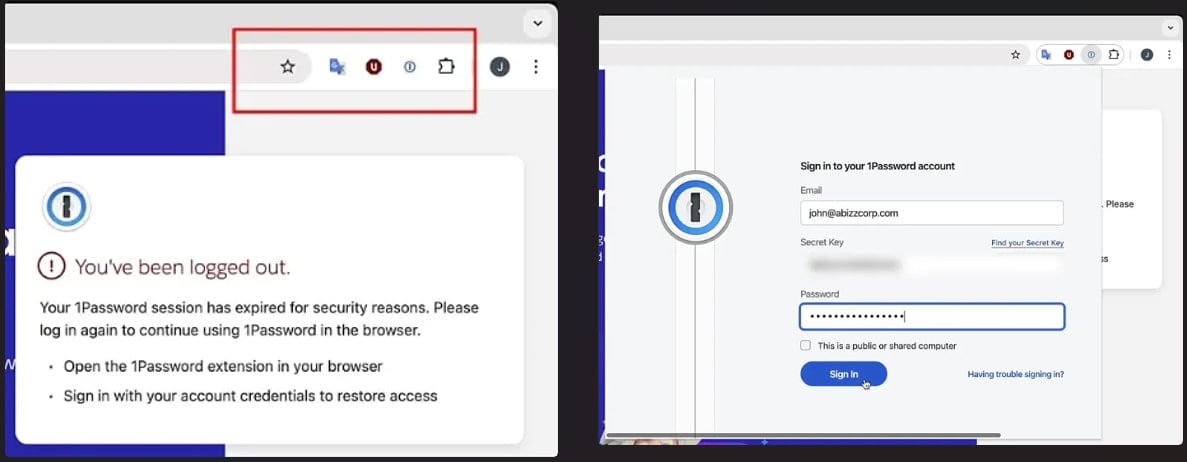

Eşzamanlı olarak, kötü niyetli uzantı, simgesini 1Password’ünkini taklit etmek için değiştirir, adını buna göre değiştirir ve gerçek olanın görünümüne uygun sahte bir giriş açılır penceresi görüntüler.

Kullanıcıyı kimlik bilgilerini girmeye zorlamak için, bir siteye giriş yapmaya çalışırken, sahte bir “oturum süresi doldu” istemi sunulur, bu da kurbanın oturum açıldığını düşünür.

Bu, kullanıcıyı, girişli kimlik bilgilerini saldırganlara geri gönderen bir kimlik avı formu aracılığıyla 1Password’e geri dönmeye teşvik edecektir.

Kaynak: Squarex

Hassas bilgiler saldırganlara gönderildikten sonra, kötü niyetli uzantı orijinal görünümüne geri döner ve gerçek uzantı yeniden etkinleştirilir, böylece her şey tekrar normal görünür.

Bu saldırının bir gösterimi, kötü niyetli uzatmanın 1Password’u taklit ettiği aşağıda görülebilir.

https://www.youtube.com/watch?v=i5pifa3jhty

Azaltma önlemleri

Squarex, Google’ın yüklü uzantılarda ani uzatma simgelerini engelleme veya HTML değişikliklerini engelleme veya en azından kullanıcıları bu olduğunda bilgilendirme gibi bu saldırıya karşı özel savunmalar uygulamasını önerir.

Bununla birlikte, yazma sırasında, bu tür aldatıcı kimliğe bürünmeyi önlemek için herhangi bir önlem yoktur.

Squarex araştırmacıları ayrıca Google’ın ‘Chrome.management’ API’sını “orta risk” olarak yanlış bir şekilde sınıflandırdığını ve sayfa stilleri, reklam blokerleri ve şifre yöneticileri gibi popüler uzantılarla kapsamlı bir şekilde erişildiğini belirtti.

BleepingComputer, konuyla ilgili bir yorum istemek için Google ile iletişime geçti ve bu yayını duyar duymaz güncelleyeceğiz.