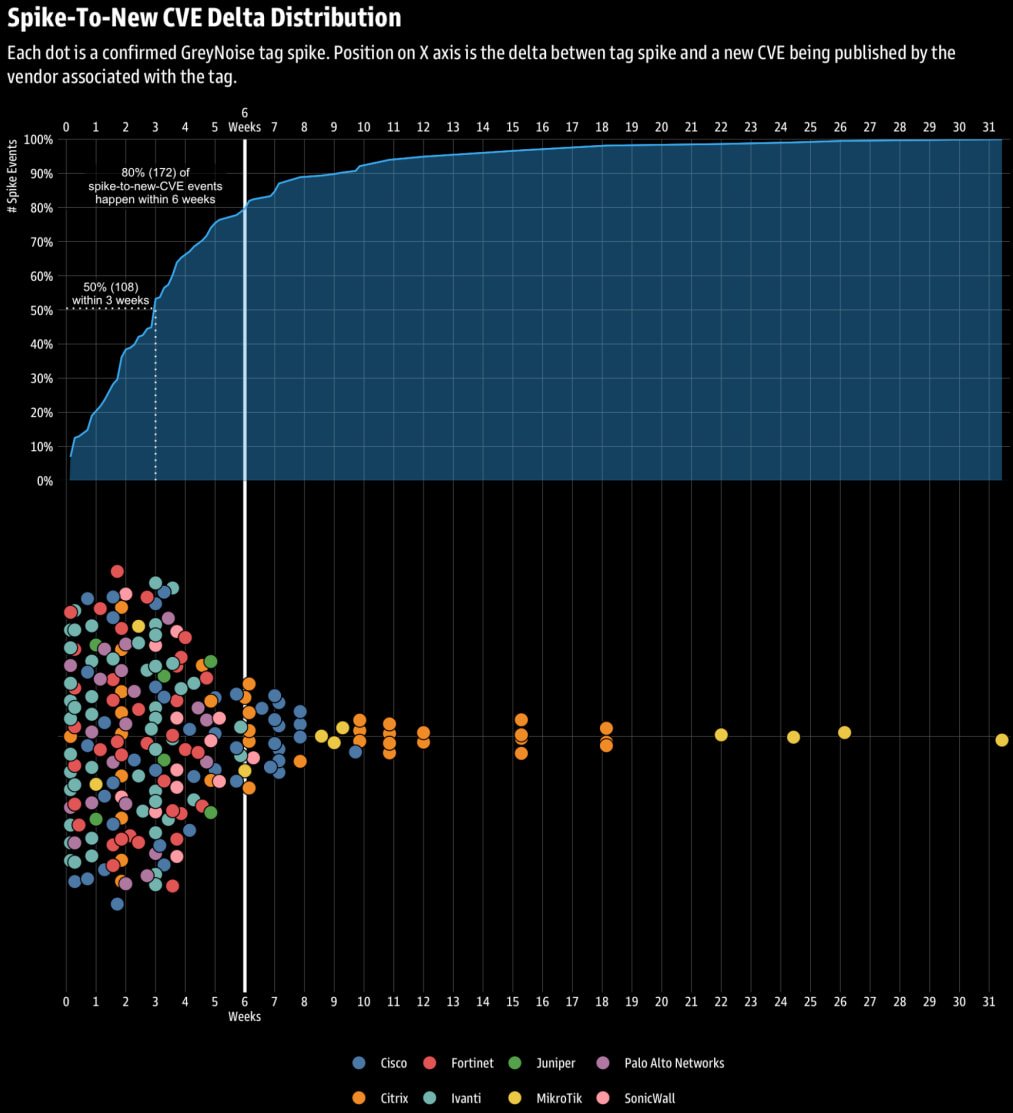

Araştırmacılar, vakaların yaklaşık% 80’inde, ağ keşfi, hedefli tarama ve avantajlı ağ oluşturma cihazlarını hedefleyen kaba zorlama girişimleri gibi kötü amaçlı etkinlikteki artışların, altı hafta içinde yeni güvenlik güvenlik açıklarının (CVES) açıklanmasının bir öncüsü olduğunu bulmuşlardır.

Bu, bu olayların rastgele olmadığını, ancak tekrarlanabilir ve istatistiksel olarak anlamlı kalıplarla karakterize edildiğini bildiren tehdit izleme firması Greynoise tarafından keşfedilmiştir.

Greynoise, Eylül 2024’ten bu yana toplanan ‘Global Gözlem Grid’ (GOG) verilerine dayandırır ve sonuçların kesilmesini önlemek için nesnel istatistiksel eşikleri uygular.

Gürültülü, belirsiz ve düşük kaliteli verileri kaldırdıktan sonra, firma, sekiz kurumsal kenar satıcısına bağlı olarak sivri olaylar olarak nitelendirilen 216 olayla sonuçlandı.

Araştırmacılar, “Çalıştığımız 216 Spike etkinliğinde yüzde 50’sini üç hafta içinde yeni bir CVE ve altı hafta içinde yüzde 80 izledi.”

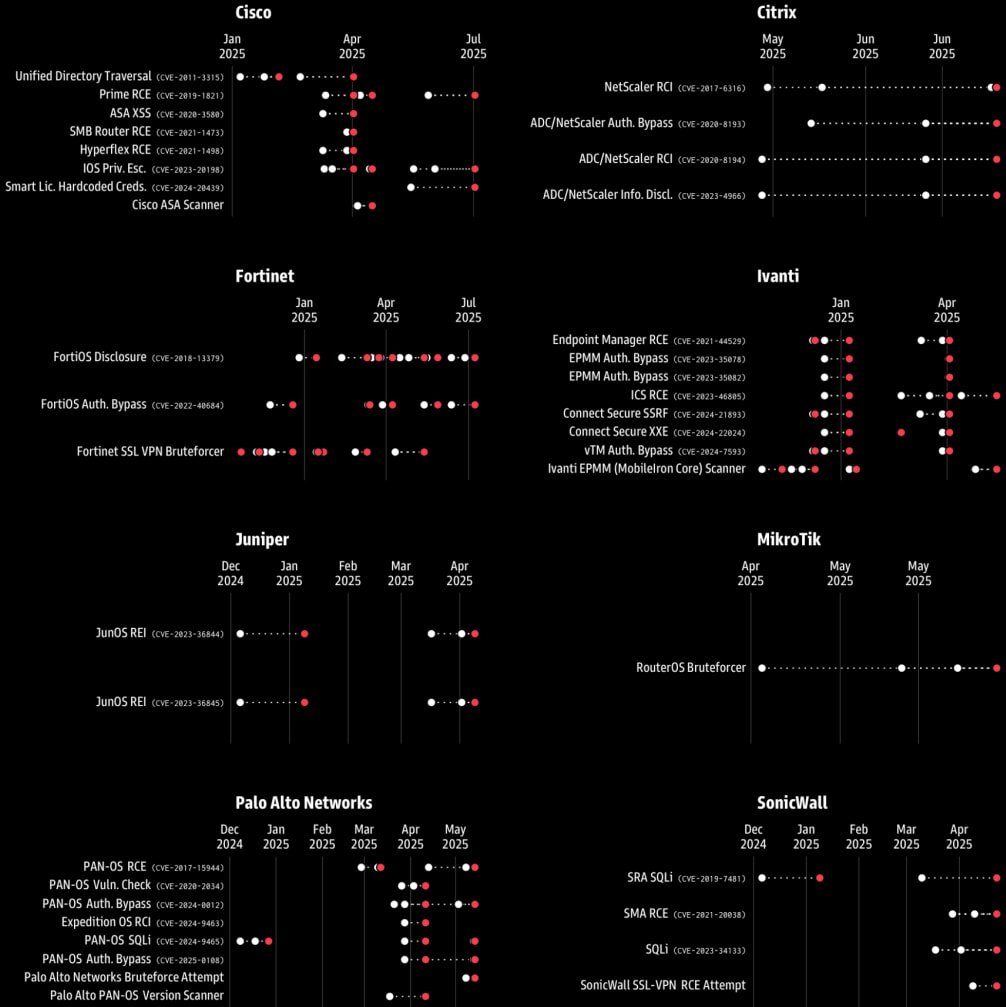

Ivanti, Sonicwall, Palo Alto Networks ve Fortinet ürünleri için korelasyon oldukça güçlüydü ve Mikrotik, Citrix ve Cisco için daha zayıftı. Devlet destekli aktörler, başlangıç erişim ve kalıcılık için bu tür sistemleri tekrar tekrar hedeflemiştir.

Kaynak: Geynoise

Grinnoise, bu ani artışların altında yatan vakaların çoğunda, saldırganların daha yaşlı, bilinen kusurlara karşı istismar girişimleri yaptığını belirtiyor.

Araştırmacılar, bunun ya yeni zayıflıkların keşfini veya saldırının bir sonraki aşamasında hedeflenebilecek ve yeni istismarlardan yararlanan internete maruz kalan uç noktaların keşfini kolaylaştırdığına inanıyor.

Bir “Maden Kanaryası”

Geleneksel olarak, savunucular bir CVE yayınlandıktan sonra yanıt verir, ancak Geynoise’nin bulguları saldırgan davranışının önde gelen bir gösterge ve proaktif savunmalar düzenlemek için bir araç olabileceğini göstermektedir.

Bu ön bildirim sivri uçları, bir güvenlik güncellemesi onları korumasa ve hangi sistem bileşeninin veya işlevinin gerçekten hedeflendiğinin farkında olmasa bile, savunuculara potansiyel bir saldırıya karşı hazırlamak, izlemeyi geliştirmek ve sertleştirme için bir pencere verir.

Greynoise, tarama etkinliğinin yakından izlenmesini ve orijinal IP’lerin derhal bloke edilmesini önerir, çünkü bu onları daha sonra gerçek saldırılara yol açan keşiften hariç tutar.

Araştırmacılar, saldırganların maruz kalan varlıkları kataloglamayı amaçladıkları için, bu durumlarda eski kusurlar için taramaların bekleneceğini vurguluyor. Dolayısıyla, bunlar tam olarak paketlenmiş uç noktaları ihlal etme girişimleri olarak göz ardı edilmemelidir.

Kaynak: Geynoise

İlgili bir gelişmede, Google’ın Project Zero, halka bir hafta içinde bir güvenlik açığının keşfedildiğini bildirmeye başlayacağını açıkladı ve sistem yöneticilerinin bir yama geliştirmeye çalışırken System yönetmenlerinin savunmalarını desteklemelerine yardımcı oldu.

Project Zero şimdi yeni kusur, keşif süresi ve açıklama son tarihinden (hala 90 günde) etkilenen satıcı/proje ve ürünü paylaşacak.

Teknik detaylardan yoksun, kavram kanıtı istismarları veya saldırganlara bahşiş verebilecek diğer bilgiler olan Google, bu değişikliğin güvenlik üzerinde olumsuz bir etkisi olmamasını ve aynı zamanda “yama boşluğunu” azaltmaya yardımcı olmasını beklemektedir.

CISOS, tahta alım almanın bulut güvenliğinin iş değerini nasıl yönlendirdiğine dair net ve stratejik bir bakışla başladığını biliyor.

Bu ücretsiz, düzenlenebilir yönetim kurulu raporu güvertesi, güvenlik liderlerinin risk, etki ve öncelikleri açık iş açısından sunmalarına yardımcı olur. Güvenlik güncellemelerini anlamlı konuşmalara dönüştürün ve toplantı odasında daha hızlı karar verme.